Temat przyszłości oprogramowania zabezpieczającego jest coraz częściej poruszany. Mam wrażenie, że rynek antywirusów jest w fazie stagnacji. Z roku na rok dostajemy odświeżone programy z nowymi opcjami, nowym interfejsem. Nowe technologie opracowywane przez producentów poza bełkotem marketingowym (prawie)nie wnoszą żadnej świeżości i innowacyjności. Producenci nie skupiają się nad nowymi technologiami, ulepszają te już istniejące, które są dobre na typowe zagrożenia, jednak nie radzą sobie z zaawansowanymi atakami, które wykraczają poza ich możliwości.

Wzywaniem, przed jakim muszą dzisiaj stanąć twarzą w twarz producenci oprogramowania zabezpieczającego to zaawansowane ataki APT (Advanced Persistent Threats) oraz ataki targetowane TPA (Targeted Persistent Attacks). Nie chodzi tutaj wyłącznie o vendorów antywirusowych, ale także o firmy zajmujące się tworzeniem zunifikowanego i skonsolidowanego oprogramowania, które służy jednocześnie do zarządzania zasobami oraz do ochrony stacji roboczych w firmie. W tym roku, wzrost zaawansowanych i spersonalizowanych ataków na przedsiębiorstwa, które unikają proaktywną ochronę, a zarazem wykorzystują najsłabsze ogniwo bezpieczeństwa (czynnik ludzki) spowodowały, że producenci muszą sprostać temu wyzwaniu i wznieść się na wyżyny swoich możliwości twórczych, by przewidzieć działania cyberprzestępców – aby zawsze być przed nimi o krok.

Małe firmy pilnujcie się

Również nie jest niespodzianką, że infiltracja mniejszych firm i podwykonawców stron trzecich jest skutecznym sposobem na przeniknięcie do większych przedsiębiorstw. Jest to zagrożenie zdefiniowane w 2012 roku przez RSA Security LLC, tzw. taktyka wodopoju (watering hole), która polega na zaobserwowaniu, z których stron internetowych często korzysta dana grupa, zainfekowaniu lub podmienieniu jednej lub więcej z tych witryn i w efekcie infiltracja urządzeń końcowych. Taktyka wodopoju sprawia, że nawet grupy, które są odporne na spear phishing i inne formy phishingu zostaną w końcu zinfiltrowane.

Syzyfowa praca producentów

Antywirus jest konieczny, ale obecnie i w przyszłości będzie tylko jednym z elementów całego systemu składającego się na bezpieczeństwo. Oprogramowanie zabezpieczające urządzenia jest jednym z elementów układanki prawidłowo funkcjonujących zasad i reguł bezpieczeństwa. To pracownicy powinni być tarczą ochronną swojej firmy. Jeśli zawiedzie najsłabsza linia obrony, czyli człowiek, zawiedzie cały system. Dostawcy oprogramowania antywirusowego mają więc ciężki orzech do zgryzienia. Stale rosnąca liczba malware zmusza ich do zwiększania nakładów na analizę kodu, którego jest coraz więcej. O ile znane wirusy zostaną wykryte i zneutralizowane, o tyle malware zero day może penetrować systemy nawet kilka miesięcy bez zauważenia. Dla producentów oznacza to nieustającą współpracę z instytucjami trudniącymi się tzw. research malware, oraz ciągłe zbieranie danych z honeypotów, które przyczyniają się do rozpoznawania wzorców zagrożeń.

Zyski ze sprzedaży kontra jakość ochrony

Firmy antywirusowe, aby iść z duchem czasu i nie przegrać walki o klienta muszą dostosować się do ciągle zmieniających się wektorów zagrożeń zwalczać szeroki wachlarz złośliwego oprogramowania i wreszcie muszą zacząć świadczyć inne usługi podnoszące poziom bezpieczeństwa. Jeśli chodzi o pierwszą część tego zdania widzimy, że producenci coraz częściej oferują zmieniony typ licencjonowania, który nie polega już na ochronie jednego systemu, ale oferują licencje tzw. multi device, a więc jedną subskrypcję na program antywirusowy chroniący wiele systemów.

My maluczcy

Całej odpowiedzialności nie możemy zrzucać na twórców antywirusów. Dostawcy systemów operacyjnych powinni dokładać od siebie swoje cegiełki, aby wspólnie budować bezpieczny system, z którego my wszyscy będziemy zadowoleni. Najbliższe lata powinny przynieść rozwój technologii do wirtualizacji systemu i jego poszczególnych modułów tak, aby odseparować najbardziej podatne na ataki elementy. Antywirusy staną się jednym z wielu segmentów układanki cyberbezpieczeństwa. Zostanie też zwiększony nacisk na patchowanie aplikacji, mechanizm ten jest już dostępny w niektórych produktach, ale upłynie jeszcze wiele miesięcy nim stanie się zupełnym „I must have”.

Mobilni

Użytkownicy mobilnych systemów także nie mogą spać spokojnie. Trend infekcji ciągle jest wzrostowy, a odkrywanie przez laboratoria antywirusowe coraz bardziej skomplikowanych wirusów stanie się faktem. Posiadanie mobilnego antywirusa często nie idzie w parze z wydajnością za sprawą pobierania sygnatur i szybkości działania aplikacji. Mobilne aplikacje zabezpieczające będą wchodzić w fuzję z programami optymalizującymi, aby zagwarantować jednocześnie bezpieczeństwo i wydajność.

Płaszcz chmur przykrywa nas

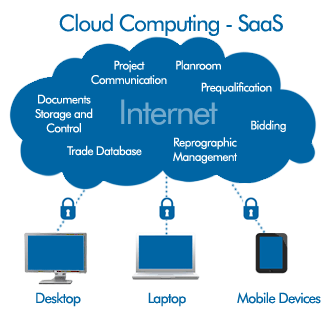

Chmura przenika powoli całe nasze życie. Od komputerów, tabletów i smarftonów po tzw. urządzenia Internet of Things. Trudno wyobrazić sobie współczesny świat bez globalnej sieci. Technologie oparte o cloud computing to już nie rewolucja, a niezbędna konieczność. Na dzień dzisiejszy wszystkie programy antywirusowe (pomijam produkty zwiększające bezpieczeństwo bazujące na np. wirtualizacji lub whitelisting’u) korzystają z dobrodziejstw chmury. Jednej czerpią z tego mniej, inne więcej.

W przypadku produktów hybrydowych tzn. takich, które wykorzystują do ochrony chmurę i lokalne techniki, tylko w niektórych przypadkach producent zastosował element cloudu. Jeśli plik nie został zdiagnozowany lokalnie, jego suma kontrolna, na którą może się składać także zachowanie pliku w systemie, zostanie wysłana do serwera w celu analizy automatycznej bądź ręcznej. Podobnie jest w przypadku surfowania po stronach www. Reputacja plików i procesów, jako jeden z modułów w programach antywirusowych to również element, który korzysta z chmury.

Natomiast, jeśli mowa o programach stricte działających w chmurze, sytuacja jest trochę inna. Zastosowane rozwiązania techniczne przez producentów nadal chronią stacje robocze kiedy są offline. Zostało to rozwiązane na dwa sposoby: albo program przechowuje lokalnie pamięć podręczną zagrożeń (Panda Software), albo zastosowano rejestr zdarzeń, który przechowuje informacje na temat zachowania plików w systemie bez możliwości podniesienia praw dla jakichkolwiek procesów. Po podłączeniu do sieci, metadane pliku zostają wysłane do chmury i po chwili użytkownik otrzymuje wynik zwrotny. Jeśli doszło do infekcji, za pomocą dziennika zdarzeń wszystkie dokonane zmiany przez plik zostaną cofnięte do stanu sprzed infekcji (Webroot).

Usługa SECaaS (Security as a Software) jako jeden z modelów chmury jest nie tylko popularna ze względu na ograniczenie kosztów i braku wymagań infrastruktury IT, ale przede wszystkim dzięki dostępności, łatwości zarządzania z dowolnego miejsca z dostępem do Internetu i szybkości działania.

Istnieją również rozwiązania hybrydowe SECaaS, czyli połączenie zarządzania z web konsoli oraz tradycyjnego agenta, który także korzysta z dobrodziejstw chmury (F-Secure Protection Service for Business). Co więcej, na rynku software security zauważam w ostatnich kilku latach wysyp zunifikowanych systemów do ochrony, monitorowania, zarządzania i obsługiwania różnych typów urządzeń. Nawet stające się niezbędnym elementem ochrony urządzenia klasy UTM korzystają z chmury. Jednym słowem, chmury wiszą nad nami. Internet is Everywhere.

To Administrator czy już Chief Security Officer?

W sektorze MSP to często administrator musi podjąć decyzję jakie oprogramowanie zabezpieczające zainstalować. Producent oddając mu do dyspozycji web konsolę udostępnia mu tak naprawdę oprogramowanie, w którym może tworzyć zasady i reguły bezpieczeństwa dla odpowiednich działów czy pojedynczych urządzeń końcowych. Nie interesuje go także aktualizacja agentów ani interwał aktualizacji sygnatur, a co za tym idzie, niekiedy wymagany restart komputerów. Stacje robocze są odciążone, więc nie musi martwić się wpływem oprogramowania na efektywność pracowników a wszystkie informacje o zagrożeniach przechowuje producent na swoim serwerze.

Okiem Gartnera

Ostatnie badania Gartnera pokazują, że rynek usług opartych o chmurę w 2015 roku będzie wart 3,1 mld dolarów. Zaobserwujemy wzrost ilości zunifikowanych systemów bezpieczeństwa w modelu SaaS / SECaaS, które już nie będą tylko aplikacjami antywirusowymi, ale umożliwią monitorowanie, raportowanie, patchowanie, zarządzanie przy jednoczesnym wsparciu rozwiązań klasy MDM (Mobile Device Managment). Oprócz rozwiązań programowych, antywirusy będą pojawiały się coraz częściej w produktach sprzętowych do ochrony przed spamem, ochrony web aplikacji i skanowania ruchu sieciowego.

Producenci z jednej strony zmagają się z ogromną ilością nowych zagrożeń pojawiających się każdego dnia, a z drugiej widzą potrzebę uświadamiania ryzyka jakie niesie ze sobą utrata zdjęć, dokumentów czy innych, istotnych z punktu widzenia firmy / użytkownika danych. O ile głupie żarty w postaci samorestartującego się telefonu lub blokady uruchomienia aplikacji wydają się niezbyt szkodliwe i inwazyjne z punktu widzenia zasad bezpieczeństwa działów IT, o tyle infekcja poprzez atak drive-by trojanem może przysporzyć wielu kłopotów. W ubiegłym roku wykryto największy botnet w historii Androida, liczbę telefonów zombii szacowano na ponad 200 tys.

Wywołane polecenia z serwera C&C keyloggingu, przekierowywania połączeń, zabijania procesów odpowiedzialnych za bezpieczeństwo systemu, wyłączanie mechanizmów zabezpieczeń, które mogą osłabić bezpieczeństwo przeglądarki, przeprowadzanie kampanii spamowych, dystrybucja treści pornograficznych – wszystko to sprawia, że niebezpieczeństwo jakie niesie ze sobą dołączenie do botnetu jest ogromne i może spowodować duże straty finansowe. Kradzież danych jest zaledwie jednym z wielu kroków do złożonego mechanizmu kradzieży tożsamości i w efekcie zostania tzw. słupem, co może skutkować postępowaniem sądowym.

Przyszłość antywirusów

Program antywirusowy nie może być złem koniecznym na urządzeniu pracownika, ale jednym z elementów ochrony danych, dostępu do zasobów czy wymuszaniu odpowiedniej polityki bezpieczeństwa. Systemy operacyjne takie jak Android, Windows Phone czy iOS generują zbyt wysokie zyski dla cyberprzestępców, aby z nich zrezygnowali. Powoli swoją historię z systemem mobilnym zaczyna także Linux, więc podejrzewam, że i ten system w przyszłości nie będzie w pełni bezpieczny. Jak pokazują badania Trend Micro, sytuacja jest poważna. W marcu br. liczba zagrożeń na urządzenia mobilne przekroczyła już 2 miliony. Dopóki panuje trend – im system bardziej popularny, tym częściej jest atakowany, do póty najpopularniejsi producenci systemów operacyjnych Google, Apple, Microsoft wraz z dostawcami antywirusów będą walczyć z cyberprzestępczością.

Programy antywirusowe mają już nie tylko za zadanie ochronę newralgicznych elementów systemu operacyjnego, ale powodują, że użytkownicy chętniej interesują się bezpieczeństwem swojego telefonu i znajdujących się na nim danych. Największym problemem jest człowiek, niewyszkolony, nieświadomy ryzyka i odpowiedzialności jaką został obarczony. Niewłaściwe użytkownie smartfonu czy tabletu często jest przyczyną incydentów naruszenia zasad polityki bezpieczeństwa, które mogą prowadzić do utraty istotnych z punktu widzenia przedsiębiorstwa strat finansowych i wizerunkowych. Nawet firmom z nowoczesną infrastrukturą IT trudno jest wykryć i zatrzymać wszystkie incydenty, ponieważ hakerzy wykorzystują najsłabsze ogniwo bezpieczeństwa – czynnik ludzki.

Wzajemna korelacja

Nie obarczajmy producentów oprogramowania całą odpowiedzialnością. Zwiększyć bezpieczeństwo mogą odpowiednie szkolenia pracowników, a jak pokazuje ostatni przykład opisany przez Niebezpiecznik.pl „Polskie WORD-y dały czadu…”, z podstawową wiedzą na temat bezpieczeństwa nie jest u nas najlepiej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy