Niedawno zakończyliśmy 19. edycję badania z serii Advanced In The Wild Malware Test. Do analizy dołączyliśmy dwie nowe konfiguracje: Malwarebytes Nebula z systemem EDR (Endpoint Detection and Response) przeznaczonym dla firm, a także antywirus Microsoft Defender z włączoną technologią SmartScreen. Wszystko po to, aby odpowiedzieć na wasze poprzednie komentarze. Naszym celem jest robienie tego rodzaju analiz, by w długim okresie czasu poszukać skutecznego zabezpieczenia od różnych producentów. Do sprawdzenia ochrony przed zagrożeniami „in the wild” wykorzystaliśmy 2185 próbek złośliwego oprogramowania.

Testujemy zawsze najnowsze wersje oprogramowania. Celowo nie podajemy ich numerów, ponieważ raz dziennie dokonywana jest aktualizacja:

- Avast Free Antivirus

- Avira Antivirus Pro

- Emsisoft Business Security (dla firm)

- G Data Total Security

- Malwarebytes Premium

- Malwarebytes Nebula (dla firm, nowość w naszych testach)

- Mks_vir Endpoint Security (dla firm)

- Microsoft Defender (Windows 10 z włączonym SmartScreen)

- CatchPulse (poprzednio SecureAPlus Pro, zobacz dlaczego)

- Webroot Antivirus

- Xcitium ZeroThreat Advanced (poprzednia nazwa po rebrandingu: Comodo Advanced Endpoint Protection)

- Xcitium Internet Security (poprzednio Comodo Internet Security)

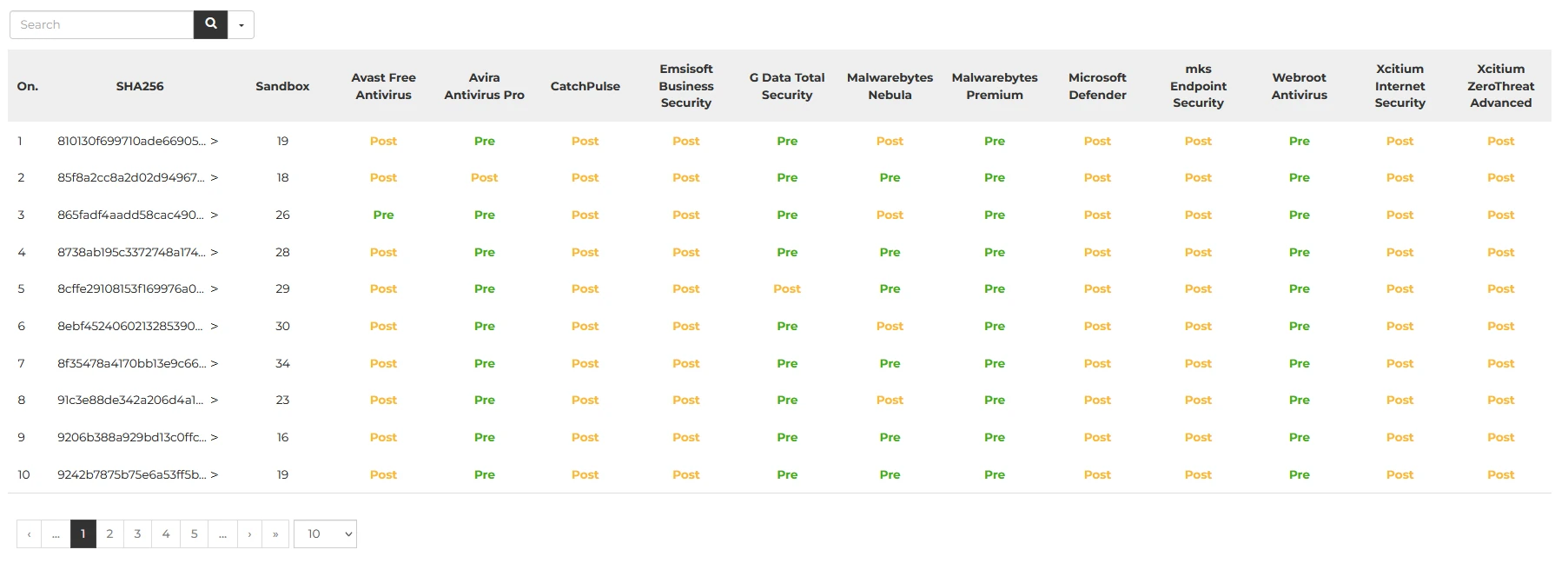

W przeciwieństwie do innych laboratoriów badawczych, staramy się, aby nasze testy były maksymalnie jawne, dlatego udostępniamy pełną listę wirusów i nie męczymy niepotrzebnymi informacjami technicznymi. Najważniejsze dane oraz wyniki z poprzednich testów są dostępne na stronie https://avlab.pl/en/recent-results.

Dodatkowa konfiguracja

Zwykle stosujemy ustawienia domyślne. Jeżeli jesteś nerdem, to zapoznaj się z naszą metodologią.

W lipcu 2022 roku dla Microsoft Defender zastosowaliśmy ustawienia domyślne, czyli z włączonym Microsoft Defender SmartScreen. Ponieważ celem testów jest sprawdzenie skuteczności programu ochronnego, to technologię SmartScreen zwykle wyłączamy na czas testów, aby nie dopuścić do sytuacji, kiedy 100% zagrożeń będzie blokowanych bez udziału programu antywirusowego.

Zadaniem SmartScreen jest blokowanie pobieranych z internetu danych i nie dopuszczanie do uruchamiania plików wykonywalnych, aby chronić użytkownika przed znanymi zagrożeniami i najbardziej prawdopodobnym scenariuszem narażenia danych na zetknięcie ze złośliwym oprogramowaniem.

Celem testu jest zrobienie czegoś odwrotnego, co pozwoli sprawdzić reakcję programu antywirusowego. W poprzednim miesiącu wynik ochrony dla Microsoft Defender z wyłączonym SmartScreen wynosił 98,6% blokowanych zagrożeń.

W tej edycji testu technologia SmartScreen przyczyniła się do uzyskania 100% ochrony, jednak i to da się oszukać w specyficznym scenariuszu, które można rozpatrywać w teście manualnym np.:

- próba ominięcia SmartScreen oraz znacznika Mark Of The Web poprzez dostarczenie malware z rozszerzeniem .ISO (jako załącznik lub link do pobrania pliku)

- próba ominięcia SmartScreen oraz MOTW poprzez osadzenie malware z rozszerzeniem maszyny wirtualnej .VHDX lub .VHD

- pobodnie jak wyżej, lecz z użyciem skompresowanych plików, archiwów: .arj, .gzip, .rar i innych.

Referencje: https://attack.mitre.org/techniques/T1553/005/

Finalnie wyłączenie SmartScreen w testach przekłada się na podobne, negatywne efekty ochrony, jak jego oszukanie w specyficznych atakach.

Wyniki

Za namową społeczności od poprzedniej edycji testu wprowadziliśmy zmianę nazewnictwa poziomów ochrony. Teraz istnieją dwa:

Level 1 oraz Level 2 zostały zsumowane do jednego poziomu: Pre-launch

Level 3 pozostaje tym samym poziomem o nazwie: Post-launch

Zmiana klasyfikacji poziomów ma charakter marketingowy, aby uprościć metodologię oraz by ułatwić zrozumienie testów, co zasugerowali użytkownicy.

Zatem nowy podział dotyczy wykrywania próbek malware:

- zanim zostaną uruchomione w systemie (Pre-launch)

- oraz próbek malware, które są zatrzymywane już po uruchomieniu (Post-launch). Jest to najbardziej niebezpieczna sytuacja, ale życie pokazuje, że takie sytuacje wymagają testów w boju.

W lipcowej edycji testu nie było żadnych niespodzianek. Wszyscy producenci pokazali wyższość swoich rozwiązań nad testowym zestawem malware. Rozwiązania ochronne często wyposażone są w maszynowe uczenie do wykrywania zagrożeń bez udziału sygnatur (poziom analizy Post-Launch), sztuczną inteligencję korelującą zdarzenia z całego systemu, skanery i piaskownice w chmurze itp. W przypadku nowego rozwiązania dla firm Malwarebytes Nebula, mamy do czynienia z modułem EDR. Ogólnie rzecz biorąc Endpoint Detection and Response ma ułatwić podejmowanie decyzji na podstawie rejestrowanych w konsoli wskaźników zagrożeń. Funkcjonalność ta umożliwia lepsze zarządzanie incydentami, wyszukiwanie śladów włamań, jak i kierowanych ataków na każdym punkcie końcowym. Mimo to niektóre EDR-y mogą pokazywać większą liczbę ogólnych alertów, a to może spowodować zasypanie analityka fałszywymi ostrzeżeniami, dlatego wysoka liczba alertów nie zawsze jest wskazana. Gromadzenie takich danych, czy też konfiguracja produktu na bardziej restrykcyjną, jest dobra, jeśli bezpieczeństwem organizacji zajmuje się grupa ekspertów. Nie zajmujemy się tutaj EDR-em – taki test szykujemy w tym roku. Bądźcie czujni!

Ciekawostką jest, że Comodo zmienia nazewnictwo na Xcitium – pisaliśmy o tym szczegółowo. Zmiana jest uwarunkowana rebrandingiem.

Wnioski

Do liderów w blokowaniu malware na etapie Pre-Launch zaliczamy oprogramowanie mks_vir Endpoint Protection (100%) oraz G Data Total Security (99,5%). Mówimy o etapie blokowania zagrożenia zanim zostanie ono uruchomione (odliczamy czas 30 sekund od pobrania pliku w przeglądarce).

Pozostałe rozwiązania mają podobny wynik końcowy, ale różnice tkwią w szczegółach, bo przeważają przypadki, gdzie zagrożenia są blokowane natychmiast po uruchomieniu lub po głębokiej analizie.

Podsumowując w lipcu 2022 roku prawie wszystkie testowane produkty uzyskały maksymalny wynik 100% zatrzymanych zagrożeń (wyjątkiem jest Avira oraz Webroot). Na podstawie uzyskiwanych logów, którymi dzielimy się z producentami, system testujący podsumował dziesiątki tysięcy testowych danych (12 produktów po 2185 próbek malware daje finalnie 26 220 testowych przypadków) i zwrócił wynik prawie 100% ochrony każdemu oprogramowaniu.

Jak zwykle różnice tkwią w szczegółach, dlatego zachęcamy do własnej analizy przy wyborze oprogramowania. Skuteczność ochrony jest bardzo ważna, ważne są dodatkowe cechy jak np. gwarancja producenta, wsparcie techniczne, ładny interfejs, szybkość działania, ochrona bankowości internetowej, konsola zarządzająca, moduł EDR itp.

Szczegółowe wyniki z lipca 2022 można prześledzić na stronie https://avlab.pl/en/recent-results

Czy ten artykuł był pomocny?

Oceniono: 0 razy