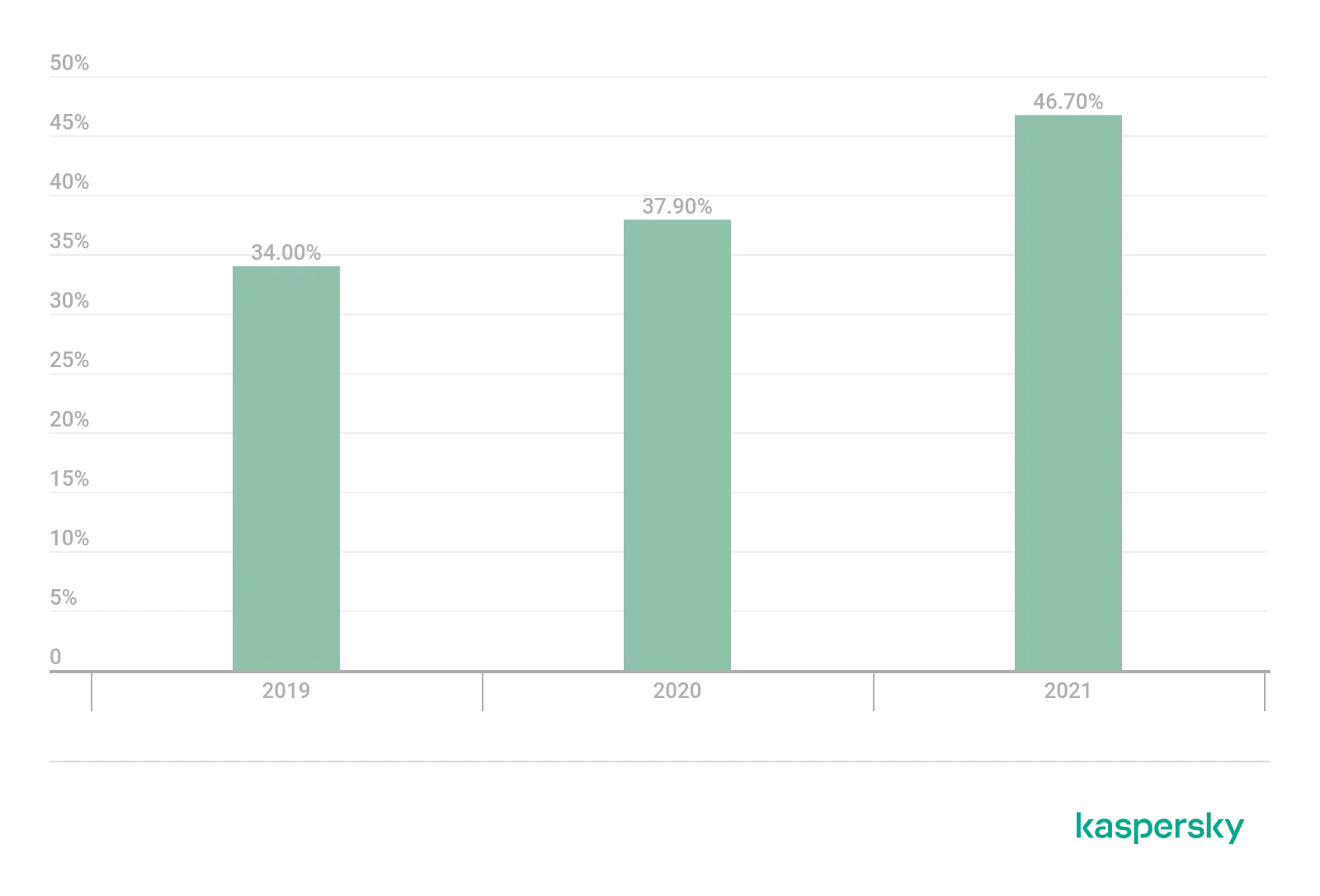

O reagowaniu na incydent mówimy, gdy ma miejsce zdarzenie związane z naruszeniem bezpieczeństwa i firmy wzywają zespół specjalistów w celu ograniczenia szkód lub zapobiegnięcia rozprzestrzenianiu się ataku. W firmie Kaspersky reagowanie na incydenty jest zarezerwowane dla średnich i dużych firm i zajmuje się nim specjalny dział – Global Response Emergency Team (GERT). Od stycznia do listopada 2021 roku niemal co drugi incydent obsługiwany przez zespół GERT był powiązany z oprogramowaniem ransomware, czyli prawie 50% wszystkich zgłoszeń.

Cyberataki z udziałem ransomware i szantażu w 2021 roku

Jeśli chodzi o cyberbezpieczeństwo, oprogramowanie ransomware stało się w tym roku niekwestionowanym „bohaterem” nagłówków medialnych. Operatorzy ransomware udoskonalili swój arsenał, koncentrując się na mniejszej liczbie ataków na duże organizacje.

W pierwszych jedenastu miesiącach bieżącego roku odsetek incydentów związanych z ransomware, którymi zajmował się zespół GERT firmy Kaspersky, stanowił 46,7% wszystkich obsługiwanych zdarzeń (dla porównania: w 2020 i 2019 r. stanowił odpowiednio 37,9% i 34%).

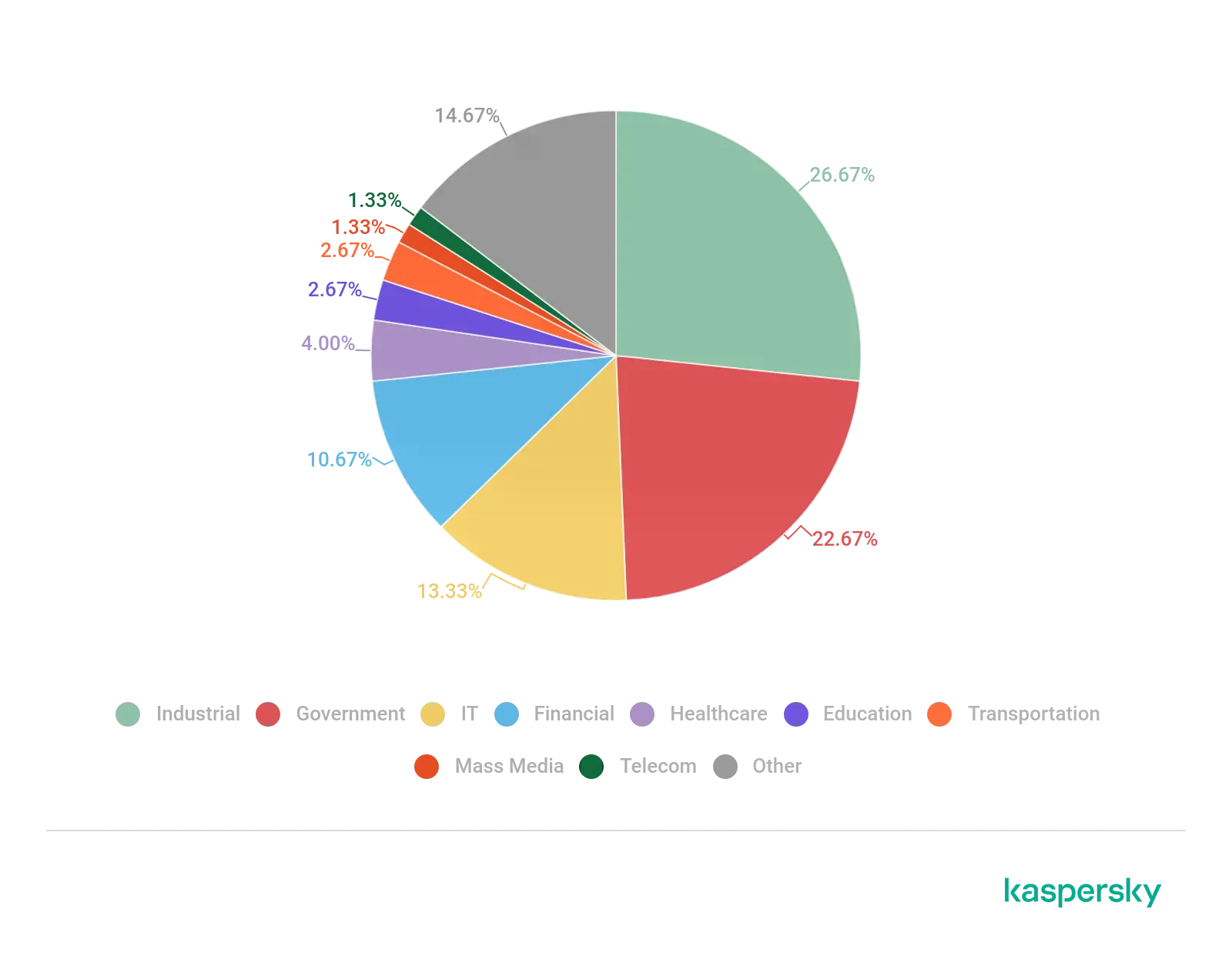

Najczęstsze cele tego rodzaju ataków stanowił sektor rządowy i przemysłowy. Łącznie ataki na te dwa sektory odpowiadały w 2021 r. za niemal połowę wszystkich zgłoszeń związanych z oprogramowaniem ransomware. Inne popularne cele obejmowały instytucje IT oraz finansowe.

Trendy ataków z udziałem ransomware na rok 2022

Jednak gdy operatorzy ransomware zaczęli żądać wyższych okupów oraz atakować znane cele, spotkali się z rosnącą presją ze strony polityków oraz organów ścigania – co zmusiło ich do zwiększenia skuteczności ataków. W efekcie eksperci z firmy Kaspersky zaobserwowali dwa istotne trendy, które zyskają na popularności w nadchodzącym roku.

Po pierwsze, gangi ransomware będą prawdopodobnie częściej tworzyły linuksowe kompilacje ransomware w celu zmaksymalizowania powierzchni ataków. Miało to już miejsce w przypadku takich ugrupowań jak RansomExx czy DarkSide.

Ponadto operatorzy ransomware zaczną koncentrować się w większym stopniu na „szantażu finansowym”. Ma on miejsce wtedy, gdy operatorzy ransomware grożą ujawnieniem informacji na temat firm, które są w trakcie krytycznych procesów finansowych (np. dokonywanie fuzji lub przejęcia, planowanie wejścia na giełdę), w celu zaniżenia wartości ich udziałów. Firmy, które znajdują się w tak wrażliwej sytuacji finansowej, są bardziej skłonne zapłacić okup.

W 2020 roku zaczęliśmy mówić o tzw. ransomware 2.0. Rozwój sytuacji w 2021 r. wskazuje na to, że ta nowa era ransomware nabiera rozpędu. Operatorzy ransomware nie ograniczają się do szyfrowania danych – zamiast tego kradną je dużym organizacjom o krytycznym znaczeniu i grożą ujawnieniem danych, jeśli nie dostaną okupu. Co więcej, ransomware 2.0 nie zniknie w przyszłym roku.

Powiedział Władimir Kuskow, szef działu badań związanych z cyberzagrożeniami w firmie Kaspersky.

Jednocześnie, po tym jak ataki ransomware trafiły do nagłówków mediów, organy ścigania ciężko pracują nad rozbijaniem tego rodzaju cyberugrupowań – co mogliśmy obserwować w tym roku w przypadku ugrupowań DarkSide oraz Revil. Cykl życia takich ugrupowań ulega skróceniu, co oznacza, że będą one zmuszone udoskonalić swoje taktyki w 2022 r. w celu utrzymania dochodowości swoich działań, zwłaszcza gdy pewne rządy zdelegalizują płacenie okupów – o czym już się dyskutuje.

Dodał Fiedor Sinicyn, ekspert ds. cyberbezpieczeństwa w firmie Kaspersky.

Porady bezpieczeństwa dla firm

Eksperci z firmy Kaspersky zalecają następujące działania pozwalające zabezpieczyć firmę przed oprogramowaniem ransomware:

- Nie ujawniaj usług pulpitu zdalnego (takich jak RDP) w sieciach publicznych, chyba że jest to absolutnie konieczne, i zawsze stosuj do nich mocne hasła.

- Niezwłocznie instaluj dostępne poprawki dla komercyjnych rozwiązań VPN, które zapewniają dostęp zdalnym pracownikom i stanowią bramy w Twojej sieci.

- Zawsze aktualizuj oprogramowanie na wszystkich urządzeniach, aby uniemożliwić cyberprzestępcom wykorzystanie luk w zabezpieczeniach.

- Skoncentruj swoją strategię obrony na wykrywaniu dalszego rozprzestrzeniania ataków w sieci oraz wyprowadzania danych do internetu. Zwróć szczególną uwagę na ruch wychodzący w celu wykrycia połączeń cyberprzestępców.

- Regularnie twórz kopię zapasową danych. Upewnij się, że w razie potrzeby możesz szybko uzyskać do niej dostęp.

- Stosuj najnowsze dane analizy zagrożeń w celu zapoznania się z taktykami, technikami i procedurami wykorzystywanymi przez cyberprzestępców.

- Stosuj rozwiązania, które pomagają zidentyfikować i powstrzymać atak na wczesnych etapach, zanim cyberprzestępcy osiągną swoje cele.

- W celu ochrony środowiska korporacyjnego edukuj swoich pracowników. Pomocne w tym będą specjalistyczne szkolenia.

Stosuj niezawodne rozwiązanie bezpieczeństwa punktów końcowych, które jest wyposażone w zapobieganie exploitom, wykrywanie podejrzanego zachowania oraz silnik korygujący, potrafiący cofnąć szkodliwe działania oprogramowania ransomware.

Czy ten artykuł był pomocny?

Oceniono: 0 razy