Elitarny zespół ludzi zajmujący się bezpieczeństwem – Google Threat Analysis Group (TAG) – ujawnił dane o kolejnym, wysoce zaawansowanym, szpiegowskim oprogramowaniu Predator. Jest ono dziełem firmy Cytrox z Macedonii, która zakorzeniła się podobno także na Węgrzech i w Izraelu (sugeruje to nieoficjalne przyzwolenie rządów tych państw). Złośliwe oprogramowanie Predator wykorzystywało lukę w mobilnej przeglądarce i systemie operacyjnym, by metodą „drive-by” instalować się na smartfonie bez wiedzy użytkownika. Zupełnie jak Pegasus.

Kalendarium – malware Predator

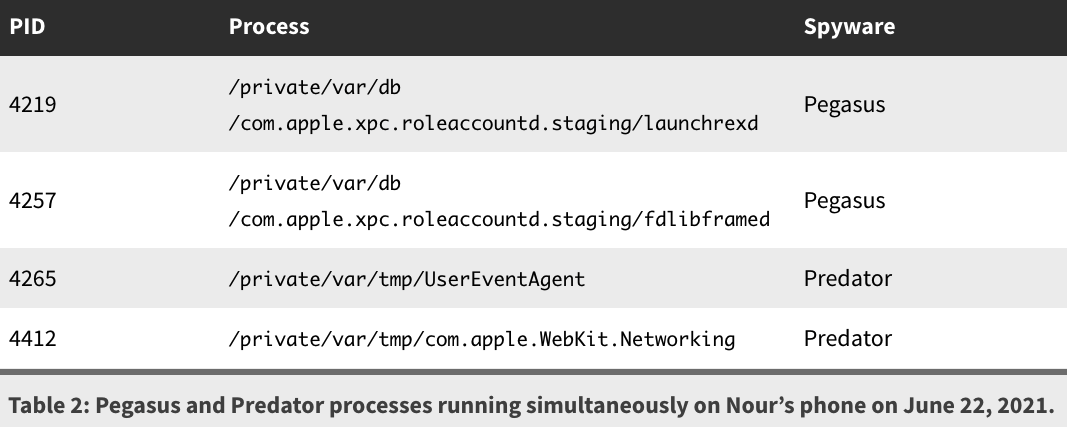

Czerwiec 2021: Dopiero w grudniu 2021 roku dowiedziano się o Predatorze. Firma Citizen Lab (ta sama, która szczegółowo analizowała Pegasusa oraz Predatora) poinformowała, że dwóch Egipcjan stało się polityczną ofiarą Predatora i jednocześnie Pegasusa.

Grudzień 2021: Wyniki własnego śledztwa ujawnia Meta (Facebook) i publikuje raport „Surveillance-For-Hire Industry”, skąd dowiadujemy się, że Facebook i Instagram zablokowało ponad 300 kont związanych z macedońską firmą Cytrox. Meta sugeruje, że była to globalna akcja wymierzona przeciwko politycznym przeciwnikom rządu, który zlecił inwigilacje dziennikarzy, członków rodzin opozycjonistów oraz krytyków reżimu.

Raport Meta wskakuje na jeszcze jedną rzecz. Mianowicie ich śledztwo dotyczyło aż 7 podmiotów zajmujących się inwigilacją – tworzeniem oprogramowania szpiegującego:

- Cobwebs Technologies (siedziba główna w Izraelu z oddziałami w USA),

- Cognyte (siedziba w Izraelu, alternatywna nazwa firmy to WebintPro),

- Black Cube (siedziba w Izraelu, oddziały w UK oraz Hiszpanii),

- Bluehawk (siedziba w Izrealu, oddziały w UK oraz USA),

- BellTroX (siedziba w Indiach),

- Cytrox (siedziba w Macedonii),

- Nieznana grupa z Chin: raport wskazuje na zaawansowane możliwości techniczne szpiegowskiego oprogramowana dla systemów Android, iOS, Windows, Linux, Mac OS X, Solaris.

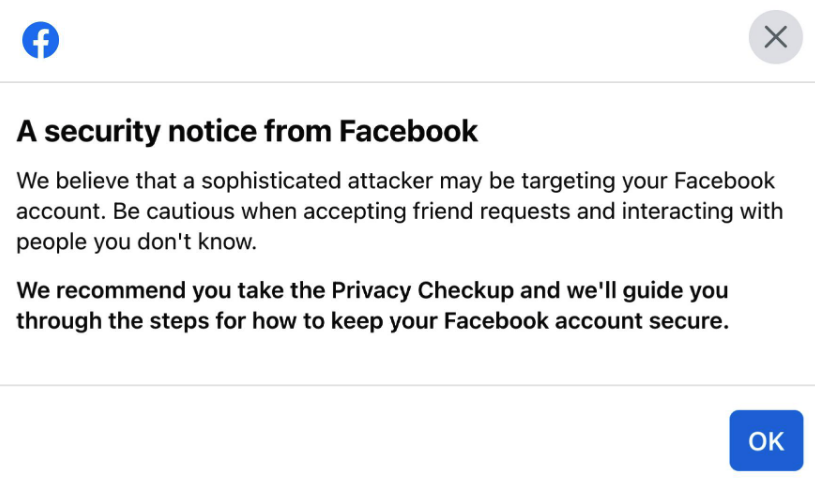

Na 7 firm, które świadczącą swoje usługi szpiegowania i inwigilowania, aż 4 ma główne siedziby w Izraelu. Dostawcy tego rodzaju usług i oprogramowania atakowali ofiary w ponad 100 krajach na całym świecie za pośrednictwem Facebooka oraz Instagrama. W raporcie jest mowa o ponad 50 tys. szpiegowanych osobach. Za pośrednictwem specjalnego powiadomienia (link tutaj), Facebook poinformował tych ludzi, że byli celem zaawansowanego ataku.

Podsumowując Meta zablokowało znaczną ilość (tysiące) kont oraz postów, które zawierały niebezpieczne linki do stron i były wykorzystywane do instalowania oprogramowania szpiegowskiego poprzez luki w systemie oraz zainstalowanych aplikacjach (głównie komunikatorach). Tutaj jest wykaz przygotowany przez Amnesty International zainfekowanych stron www używanych do ataków.

Predator – dane techniczne

Eksperci z grupy Google TAG nie przebierają w słowach i piszą między innymi tak: „Full Android 0-day exploit chain (CVE-2021-38003, CVE-2021-1048)”.

Podatności, które pozwalały między innymi na ucieczkę złośliwego kodu z piaskownicy przeglądarki Google Chrome na Androidzie:

CVE-2021-37973, CVE-2021-37976, CVE-2021-38000, CVE-2021-38003

Podatność 0-day w systemie Android:

CVE-2021-1048

W systemie Android twórcy Predatora upodobali sobie komunikator WhatsApp, aby uzyskiwać dostęp do aparatu, mikrofonu oraz danych z telefonu ofiary. System iOS wcale nie był bezpieczniejszy, bo Predator nadal był aktywny po ponownym uruchomieniu (co często doradzali eksperci od zabezpieczeń). Restart urządzenia to dobra praktyka, lecz twórcy Predatora znaleźli inny sposób.

Ofiary Predatora były zlokalizowane głównie w Armenii, Egipcie, Grecji, Indonezji, Madagaskarze, Omanie, Arabii Saudyjskiej i Serbii.

Co to oznacza dla właścicieli smartfonów, które nie otrzymują już aktualizacji bezpieczeństwa? Stary Android, a także iPhone są bardziej podatne na bezpośrednią inwigilację.

Jak zabezpieczyć smartfon przed Predatorem i Pegasusem?

Co możesz zrobić już teraz? Osoby, których urządzenia zostały zainfekowane, mogą podjąć następujące kroki:

(1) Jeśli stanowiłeś cel ataku, znajdź dziennikarza i opowiedz mu swoją historię. Tym, co ostatecznie pogrążyło wiele firm produkujących takie narzędzia jak Pegasus, był negatywny rozgłos – reporterzy i dziennikarze piszący o nadużyciach i ujawniający kłamstwa, przestępstwa i wszelkie niegodziwości.

(2) Zmień urządzenie – jeśli korzystasz z iOS-a, spróbuj na jakiś czas przenieść się na Androida. Jeśli Twoim systemem operacyjnym był Android, przejdź na iOS. Postępując w ten sposób, zmylisz na jakiś czas atakujących. Niektórzy cyberprzestępcy zakupili systemy, które działają jedynie na telefonach określonej marki lub na określonym systemie operacyjnym.

(3) Spraw sobie drugie urządzenie, najlepiej działające pod kontrolą innego systemu. Stosuj w nim przepłaconą kartę SIM lub łącz się tylko za pośrednictwem sieci Wi-Fi oraz TOR będąc w trybie samolotowym.

(4) Unikaj komunikatorów internetowych, w których musisz podać swoje kontakty wraz ze swoim numerem telefonu. Jeśli atakujący zdobędzie Twój numer telefonu, będzie mógł Cię łatwo zaatakować za pośrednictwem wielu różnych komunikatorów internetowych – iMessage, WhatsApp, Signal, Telegram – wszystkie one są powiązane z Twoim numerem telefonu. Ciekawą, nową opcją jest Session, który automatycznie przekierowuje Twoje wiadomości przez sieć typu Onion i nie wykorzystuje numerów telefonu, podobnie jak komunikator Threema.

(5) Spróbuj skontaktować się z badaczem bezpieczeństwa i rozmawiaj z nim na temat najlepszych praktyk. Udostępniaj artefakty, podejrzane wiadomości lub dzienniki zdarzeń, jeśli uważasz, że coś jest nie tak. Bezpieczeństwo nigdy nie jest kwestią jednego rozwiązania, które jest w 100% skuteczne. Myśl o nim raczej jak o rzece, w której płyniesz, dostosowując się do prędkości jej nurtu, prądów oraz napotykanych przeszkód.

Czy ten artykuł był pomocny?

Oceniono: 0 razy