Technologie bezpieczeństwa sieciowego zmieniają się równie szybko jak cały rynek IT. Najważniejsze kierunki rozwoju i trendy, które warto mieć na uwadze w 2015 roku ocenia Mariusz Rzepka, Territory Manager FORTINET na Polskę, Białoruś i Ukrainę.

- Przypadki naruszeń bezpieczeństwa są coraz trudniejsze do powstrzymania

Przypadki naruszeń bezpieczeństwa i wycieki danych pozostają główną bolączką przedsiębiorstw. Analiza funkcjonowania zagrożeń w ostatnich 10–15 latach pokazuje, że ich nowe rodzaje są zazwyczaj dość szybko eliminowane przez aktualne systemy zabezpieczeń. Niestety usunięcie danej wersji zagrożenia powoduje, że mutuje ono do innej odmiany i potrzebna staje się kolejna aktualizacja narzędzi służących do ochrony. Można to w obrazowy sposób nazwać ciągłą pogonią kota za myszą. Taka sytuacja doprowadziła do powstania ogromnej liczby mocno różniących się między sobą rozwiązań, oprogramowania i systemów do zarządzania bezpieczeństwem, które w wielu przypadkach nie potrafią ze sobą współpracować. Kiedy przestępcy zmieniają cykl życia danego zagrożenia, na przykład organizując długotrwały atak APT (ang. Advanced Persistent Threat), pozostawanie o krok przed nimi staje się bardzo trudne. Wierzymy, że przerwanie tego błędnego koła może nastąpić poprzez integrację poszczególnych systemów w ramach jednej platformy potrafiącej rozpoznawać zagrożenia za pomocą analizy behawioralnej i przerywać łańcuch infekcji w różnych miejscach sieci. Taką platformą jest firewall nowej generacji (ang. NGFW, Next Generation Firewall), który w 2015 roku będzie coraz chętniej wybierany przez firmy.

Przypadki naruszeń bezpieczeństwa i wycieki danych pozostają główną bolączką przedsiębiorstw. Analiza funkcjonowania zagrożeń w ostatnich 10–15 latach pokazuje, że ich nowe rodzaje są zazwyczaj dość szybko eliminowane przez aktualne systemy zabezpieczeń. Niestety usunięcie danej wersji zagrożenia powoduje, że mutuje ono do innej odmiany i potrzebna staje się kolejna aktualizacja narzędzi służących do ochrony. Można to w obrazowy sposób nazwać ciągłą pogonią kota za myszą. Taka sytuacja doprowadziła do powstania ogromnej liczby mocno różniących się między sobą rozwiązań, oprogramowania i systemów do zarządzania bezpieczeństwem, które w wielu przypadkach nie potrafią ze sobą współpracować. Kiedy przestępcy zmieniają cykl życia danego zagrożenia, na przykład organizując długotrwały atak APT (ang. Advanced Persistent Threat), pozostawanie o krok przed nimi staje się bardzo trudne. Wierzymy, że przerwanie tego błędnego koła może nastąpić poprzez integrację poszczególnych systemów w ramach jednej platformy potrafiącej rozpoznawać zagrożenia za pomocą analizy behawioralnej i przerywać łańcuch infekcji w różnych miejscach sieci. Taką platformą jest firewall nowej generacji (ang. NGFW, Next Generation Firewall), który w 2015 roku będzie coraz chętniej wybierany przez firmy.

- Chmura zadomawia się na dobre

Chmura pod wieloma różnymi postaciami coraz śmielej wkracza do infrastruktury przedsiębiorstw. Model SaaS (ang. Software as a Service, czyli oprogramowanie w postaci usługi) osiągnął swoje apogeum, ponieważ większość firm nauczyło się ufać infrastrukturze usługodawcy i wierzy w jej bezpieczeństwo. Z kolei IaaS (ang. Infrastructure as a Service, czyli infrastruktura w postaci usługi) wciąż ogranicza się głównie do aplikacji WWW (z uwagi na swoją elastyczność i nadmiarowość). Dalszy rozwój chmur hybrydowych oraz chmur osobistych oznaczać będą większy stopień wykorzystania usług, zarządzania i zabezpieczeń w postaci rozproszonej.

- Różnorodność aplikacji na urządzenia mobilne i odmienność zarządzania nimi

W przeciwieństwie do rynku komputerów osobistych rynek urządzeń mobilnych nie zostanie zdominowany przez Microsoft. Na całym świecie będziemy mieli do czynienia z dwiema, może trzema wiodącymi platformami. Ten wybór oznacza, że systemy do zarządzania bezpieczeństwem, aplikacjami itp. muszą być bardziej elastyczne i bardziej otwarte. Lepsza wydajność obsługi JavaScript uczyni HTML5 i przeglądarki podstawowym środowiskiem tworzenia aplikacji dla przedsiębiorstw. To z kolei doprowadzi do powstawania bardziej rozbudowanych aplikacji, w których większy nacisk będzie kładziony na ich użyteczność – a nie, jak aktualnie nieraz bywa – funkcjonowanie topornych programów z wieloma średnio użytecznymi funkcjami.

- Modułowa infrastruktura sterowana oprogramowaniem staje się powoli normą

Warstwa sterowania staje się coraz bardziej odseparowana i scentralizowana. Uwaga jest skoncentrowana głównie na centrach przetwarzania danych z wirtualizacją, siecią sterowaną oprogramowaniem (SDN, ang. Software Defined Networking), pamięcią masową sterowaną oprogramowaniem (SDS, ang. Software Defined Storage) i samodzielnymi przełącznikami sieci światłowodowych. W rezultacie interfejsy API będą wykorzystywane w dużo większym stopniu. W świecie, w którym infrastruktura jest dzielona na coraz to mniejsze segmenty, interfejsy API stają się bardzo istotne, ale jednocześnie tworzą potencjalną lukę w zabezpieczeniach sieci.

- Starcie Internetu rzeczy i systemów ICS

Firma Gartner szacuje, że do roku 2020 Internet rzeczy (IoT, ang. Internet of Things) będzie tworzyło ok. 26 miliardów urządzeń, natomiast przemysłowe systemy sterowania ICS (ang. Industrial Control Systems) wprowadzają już protokół IP w punktach kontroli i pomiaru. Te dwie sieci są obecnie rozłączne i z samej swojej natury całkowicie od siebie niezależne. Obie jednak muszą jakoś radzić sobie z atakami cybernetycznymi, które mogą wyrządzić olbrzymie szkody zarówno w instalacjach czy sieciach przemysłowych (np. publicznych sieciach przesyłowych), jak i w domach konsumentów.

- Coraz częstsze zastępowanie łączności przewodowej bezprzewodową

Bezprzewodowy dostęp do sieci jest powszechny w większości przedsiębiorstw. Nowo powstające budynki wykorzystują coraz mniej kabli i przewodów. Systemy łączności bezprzewodowej stają się głównym mechanizmem kontroli dostępu do sieci, co oznacza niezbędność ścisłej ich integracji z systemami uwierzytelniania. Sama technologia bezprzewodowa nieustannie ewoluuje. Standard ac Wave 1 jest aktualnie wdrażany i doskonale się przyjmuje na rynku, a tuż za rogiem, już w roku 2015, czeka nas era Wave 2.

- Co 10 miesięcy przepustowość sieci dwukrotnie się zwiększa

Wymagania dotyczące przepustowości sieci rosną coraz szybciej. Przejście od centrów przetwarzania danych 1G do centrów 10G zajęło około dziesięć lat. Przejście od 10G do 100G dokona się dużo prędzej. Wszystkie elementy infrastruktury muszą pracować coraz szybciej, aby nadążyć za tempem wymiany danych. Tradycyjne firewalle oparte na procesorach CPU zawsze zostawały znacznie w tyle. Wydajność udało się zwiększyć w przypadku firewalli sprzętowych opartych na procesorach ASIC, dzięki czemu możliwe stało się zastosowanie portów 100G i obsługa przepustowości liczonej w setkach Gb/s, co z kolei przyniosło ogromne oszczędności w kosztach zasilania i przestrzeni dla centrów przetwarzania danych. Obecnie najszybsze nawet sieci mogą zostać należycie zabezpieczone bez obaw o powstanie wąskich gardeł.

- Analityka obejmująca wszystko, co jest podłączone do sieci

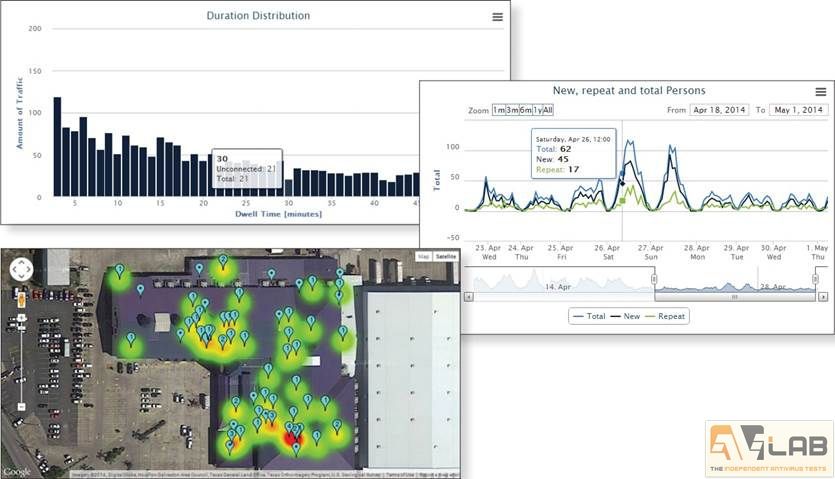

Zbiory Big Data i rozbudowana analityka mogą służyć różnym celom. Największe zapotrzebowanie na te technologie pojawia się po stronie analizy danych biznesowych, ale równie istotne są one w przypadku zabezpieczeń sieciowych. Ilość gromadzonych danych przyprawia o zawrót głowy. Segmentacja tych danych jest wymierną pomocą i szansą, aby zapanować nad cyfrowym lewiatanem. Na przykład gromadzenie danych o obecności konsumentów z sieci Wi-Fi w sklepach detalicznych może wpłynąć na lepsze zrozumienie zwyczajów zakupowych. Monitorowanie tego, gdzie i kiedy klienci łączą się z siecią, może pomóc w odpowiednim przygotowaniu zabezpieczeń. Z kolei prognozowanie dostaw na podstawie danych spływających w czasie rzeczywistym może prowadzić do usprawnienia operacji. W kolejnym roku może nastąpić znaczny wzrost zainteresowania tego typu technikami. Widzimy to już np. w popularyzacji beaconów.

źródło: Fortinet

Czy ten artykuł był pomocny?

Oceniono: 0 razy