Zostałem poproszony o znalezienie przyczyny serwowania złośliwej treści przez jedno z kilku for (silverducks.pl). Postanowiłem wejść jako normalny użytkownik na stronę główną i trochę się rozejrzeć. Pierwszą rzeczą, która przykuła moją uwagę był CMS i jego wersja: IPB 3.2.3. Nic innego nie przyszło mi na myśl, poza niedawno odkrytą podatnością wszystkich for opartych o ten skrypt w wersji <= 3.3.4. Luka pozwala na wstrzyknięcie własnego kodu PHP.

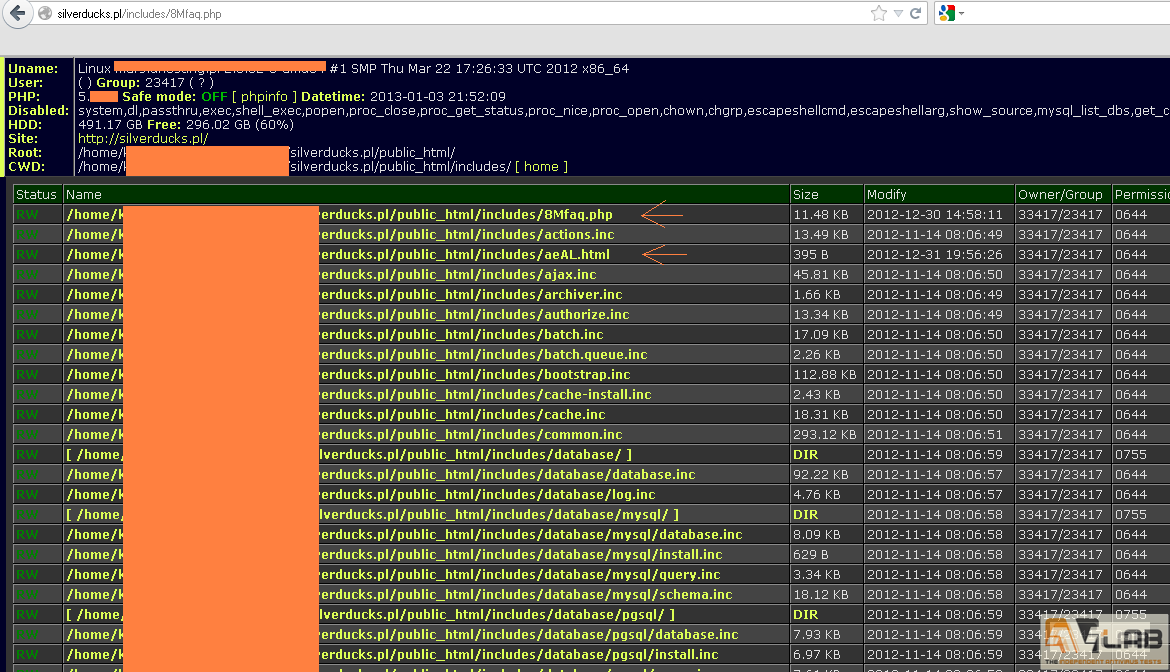

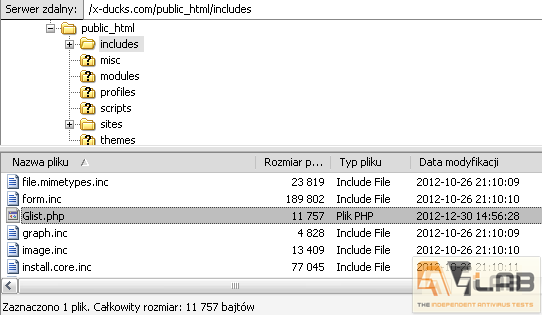

Exploit opublikowany został na exploit-db.com, gdzie cieszy się dużą popularnością. W kodzie exploita znajdujemy plik 'sh.php’, który znalazł się również na zaatakowanym serwisie. To potwierdzało moje przypuszczenia, dlatego poprosiłem o dane FTP, bo na pewno atakujący zostawił sobie jakieś tylne drzwi. Po krótkich poszukiwaniach, odnalazłem webshell’a – narzędzie webaplikacji do komunikacji z powłoką.

Większość plików, które zostały wrzucone przez atakującego były zakodowane w Base64. Ogólnie, ręcznie usunąłem około 20 skryptów PHP, w tym webshelle oraz mailery. Skrypty do spamu wykorzystywały podstawową funkcję mail() w PHP, nie były zabezpieczone żadnym hasłem, również były zaszyfrowane w Base64.

Powiadomiłem właściciela o przyczynie ataku, oraz o tym że włamywacz próbował zostawić sobie jak najwięcej punktów ponownego wejścia – na wypadek usunięcia jednego z nich. Poprosiłem również o aktualizację samego IPB, gdyż nawet po wyczyszczeniu wszystkich złośliwych skryptów atak mógłby się powtórzyć.

Jak żyć?

Aktualizacje, aktualizacje i jeszcze raz aktualizacje. Prowadząc stronę internetową, serwis wymiany plików, platformę hostingową, warto pamiętać o utrzymywaniu najnowszych wersji oprogramowania którego się używa wprost od jego autora.

Autorem analizy jest użytkownik podpisujący się jako Imhotep.

Czy ten artykuł był pomocny?

Oceniono: 0 razy