Tym razem zająłem się infiltracją pliku zawartego w najnowszym exploicie na Java Applet JMX (CVE-2013-0422).

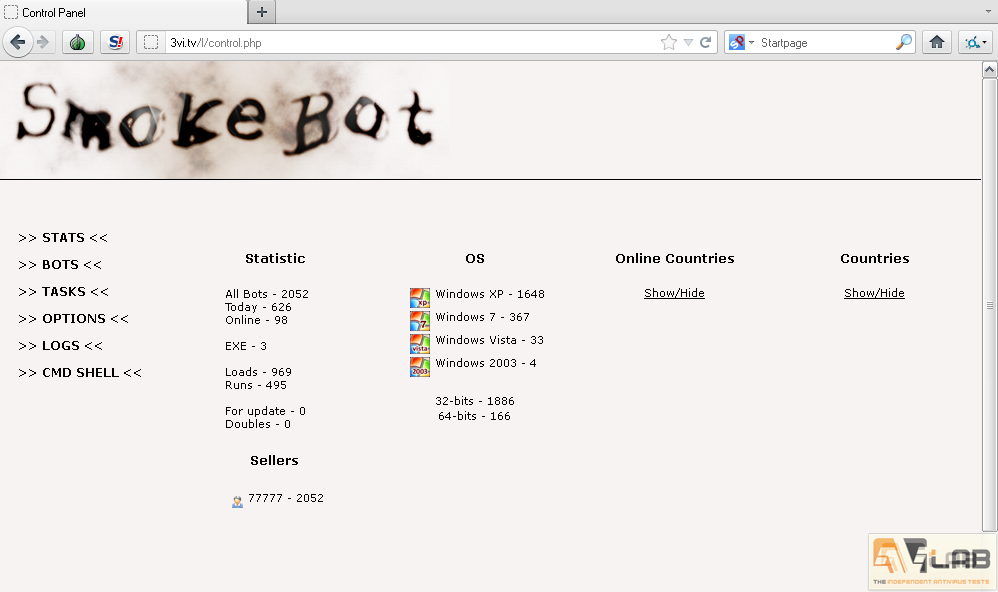

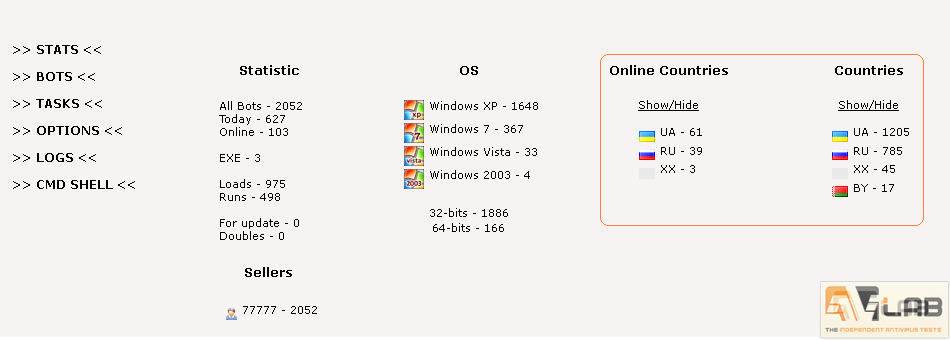

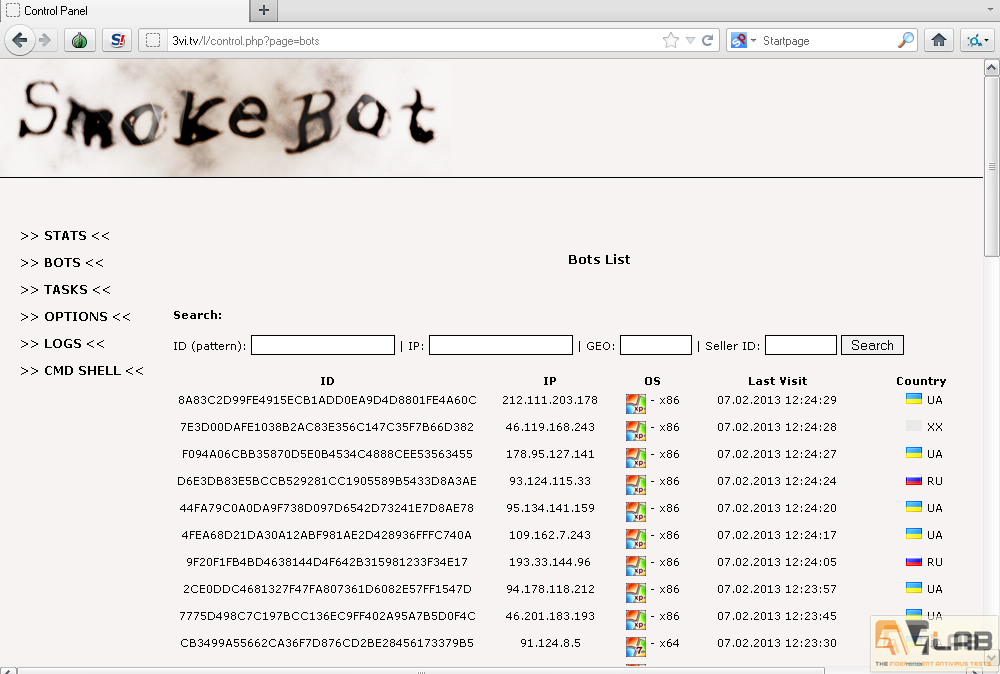

Główna domena botnetu : 3vi.tv

Sam analizowany plik to w rzeczywistości zbindowane (złączone) 2 pliki: główny loader oraz stealer haseł (Win32/Fareit).

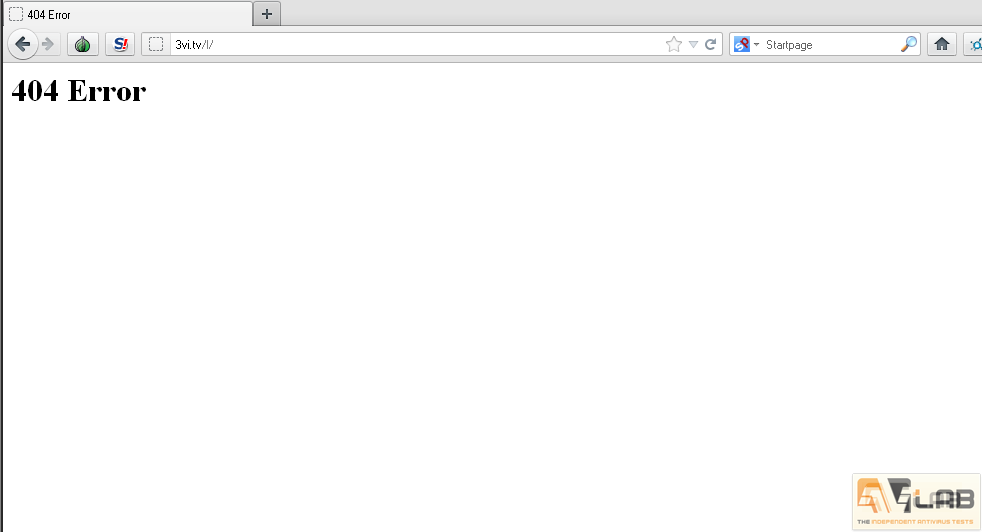

Po odwiedzeniu ścieżki z punktem kontrolnym C&C ukazuje się stroną z rzekomym błędem 404 – Not Found.

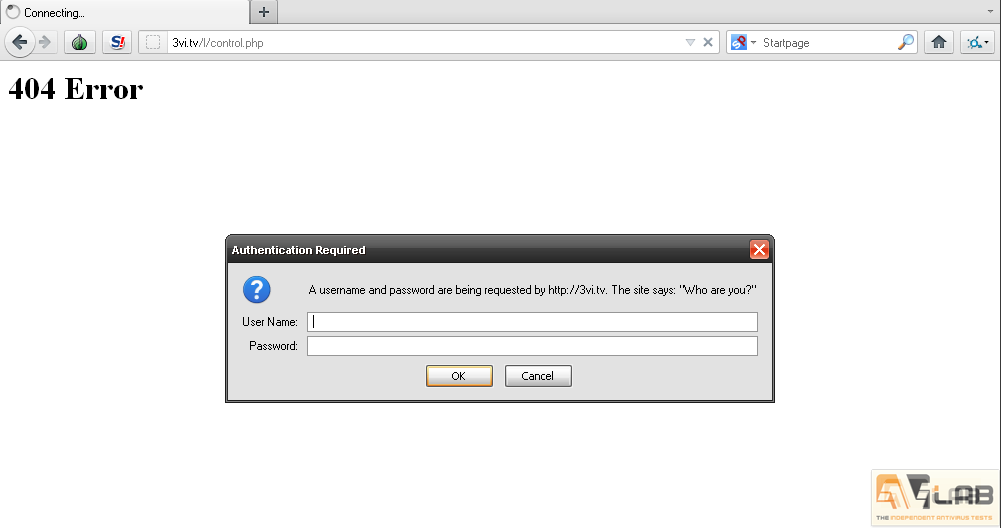

Logowanie na podstawie basic authentication

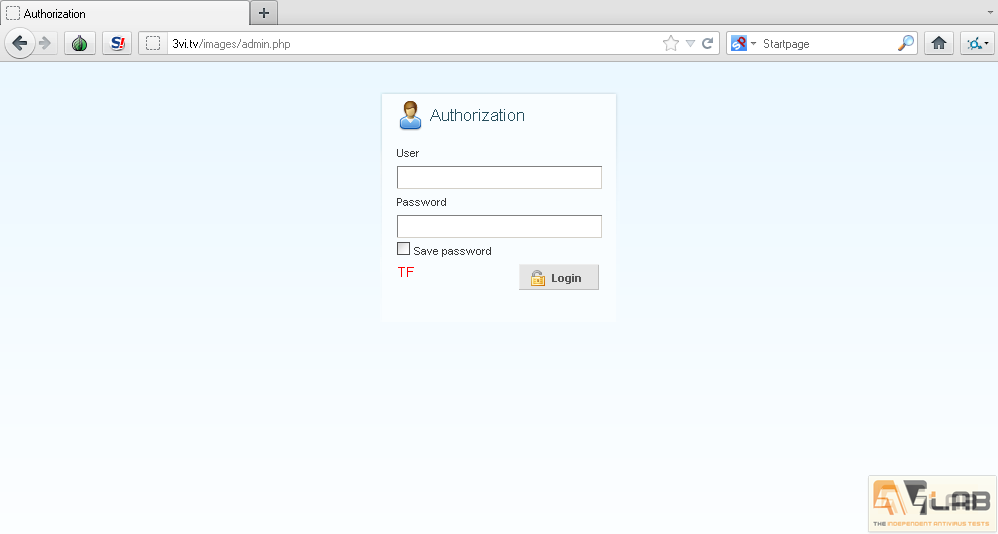

Drugi plik odnosi się do panelu stealer’a, zidentifkowanego jako Pony. Dokładny opis i analiza w j. angielskim TUTAJ .

Panel logowania

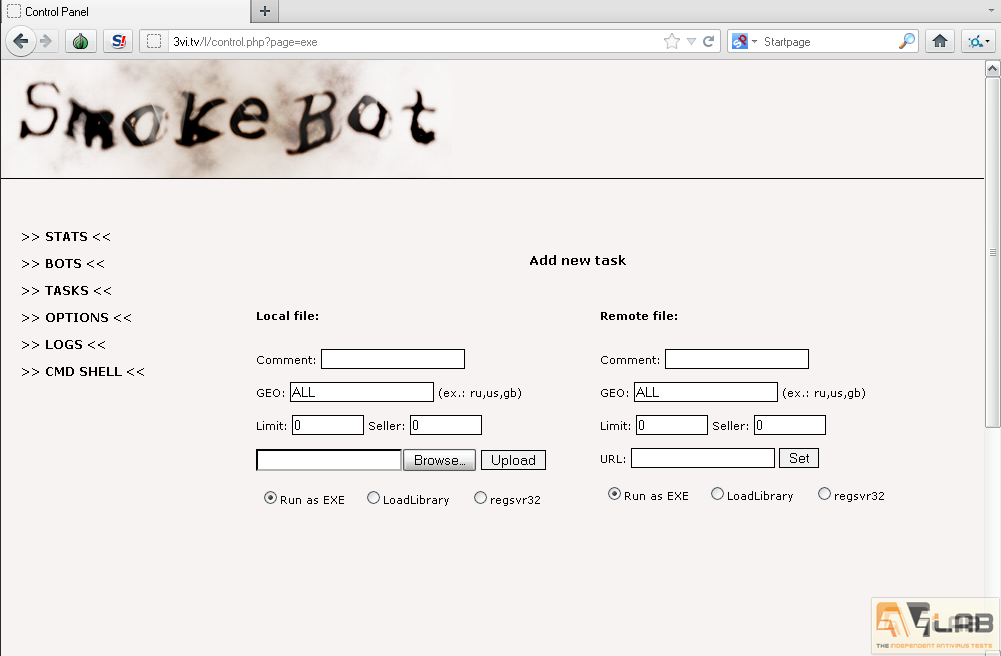

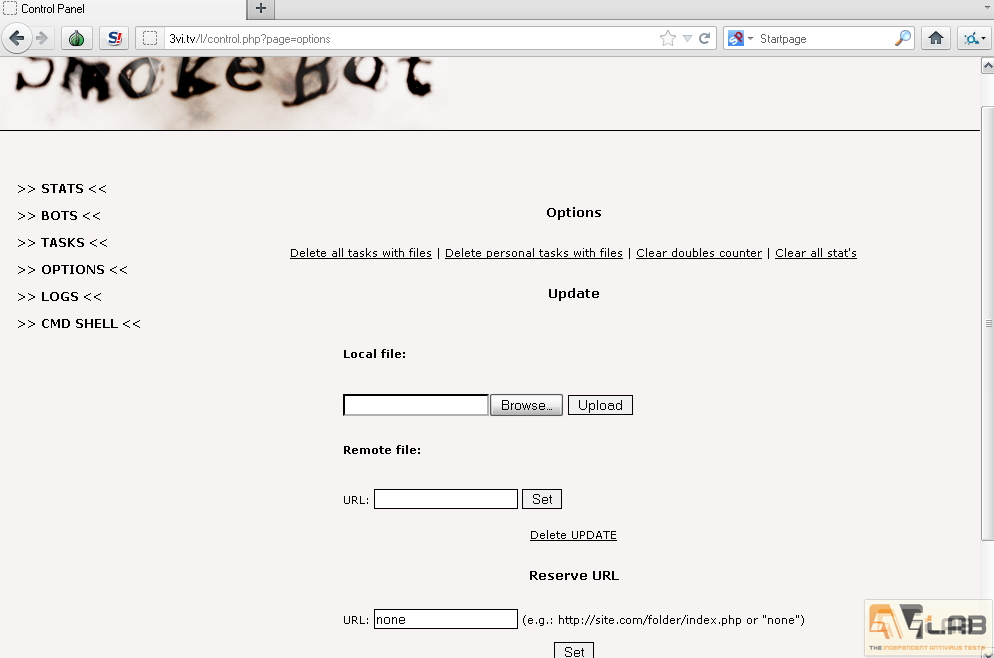

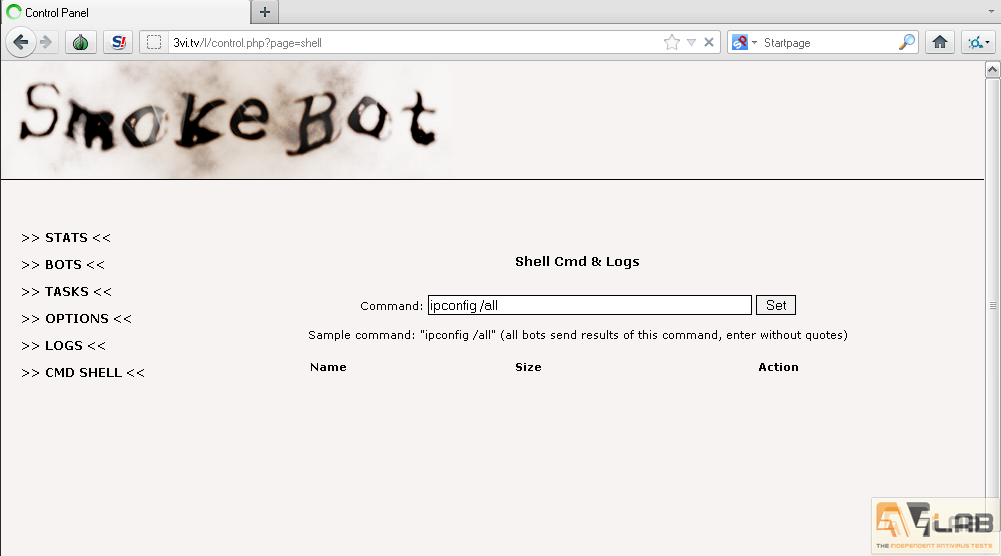

Ciekawe rozwiązanie i całkiem ekonomiczne myślenie. W razie gdyby ktoś usunął stealer (który i tak odpala się tylko RAZ w systemie, kradnąc hasła przeglądarek, FTP, SSH, RDP, SMTP) nadal zostaje pod kontrolą botnetu loadera „Smoke Loader”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy