28 stycznia bieżącego roku, twórcy aplikacji open source FTP FileZilla ogłosili, że fałszywe wersje programu krążą po internecie znane pod nazwą StealZilla. Kompilacja ta zawiera w sobie złośliwe oprogramowanie, które kradnie uwierzytelnienia list dziennika zdarzeń serwera i wysyła je do atakującego.

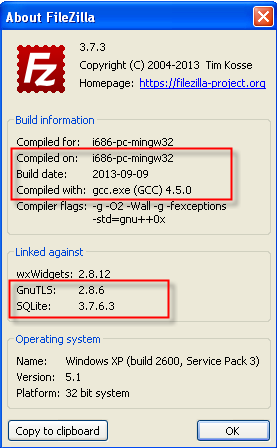

StealZilla jest rozpowszechniana przez wiele stron stron internetowych. Jeśli niedawno pobraliście FileZille, sprawdzcie właściwości programu. Na zdjęciu poniżej znajduje się porównanie.

Poniżej sumy kontrolne SHA1:

FileZilla InstallerFileZilla_3.7.3_win32-setup.exe:

fd1d51a3070159df19886207133d95b9d53a7106

StealZilla v3.5.3 Installer:

dee74e8116e461e0482a4fef938b03c99e980e21

StealZilla v3.7.3 Installer:

f6438315b5a0dc8354b7f1834a1a91aa5c0f09cc

StealZilla FileZilla.exe v3.5.3:

749d1c8866b7c0d014b005344e8b6783e53e8d3c

StealZilla FileZilla.exe v3.7.3:

9c54e9666c40604e60e69e83337f7ce5de811557

Jak działa StealZilla

Na pierwszy rzut oka, StealZilla niewiele się różni od FileZilli i działa prawie w identyczny sposób. Prawie, bowiem w tle działają „dodatkowe procesy niespodzianki”, które wysyłają informacje o połączeniu FTP użytkownika do hakera. Owe informacje są wysyłane tylko raz, ale w następstwie hakerzy mogą ominąć zaporę i wykonać dowolną liczbę szkodliwych działań na komputerze. Jest to bardzo subtelny sposób działania malware. Blocker Emsisofta wykrywa go bez problemu.

Jak dotąd stwierdzono, że program wysyła skradzione dane uwierzytelniające do serwera FTP w Niemczech (IP 144.76.120.24), ale domeny związane z tym IP są obsługiwane przez Naunet.ru, rosyjskiego rejestratora domen. 3 znane domeny to: go-upload.ru, aliserv2013.ru i ngusto-uro.ru. Narzędzie WHOIS nie dostarcza dodatkowych informacji.

Podczas pobierania dowolnej aplikacji open source, ważne jest, aby używać tylko znanych i zaufanych stron pośredniczących w dystrybucji takiego oprogramowania.

źródło: Emsisoft

Czy ten artykuł był pomocny?

Oceniono: 0 razy