Kody źródłowe znanych trojanów bankowych ZeuSa oraz Carberpa zostały połączone w całość i skierowane przeciwko 450 instytucjom bankowym na całym świecie. Zberp – bo taka jest nazwa tego nowego malware to hybryda tych dwóch trojanów. Zberp, podobnie jak jego poprzednicy służy do kradzieży pieniędzy, jednak w przeciwnieństwie do ZeuSa i Carberpa, daje atakującemu możliwość ominięcia produktów antywirusowych, które opierają się na wykrywaniu opartym o sygnatury.

Głównym celem ZeuSa jest przechwytywanie danych przepływających przez przeglądarki internetowe i modyfikowanie ich w taki sposób (atak drive-by), aby atakujący mógł ukraść informacje związane z bankowością online, przechwytywać transakcje lub zacierać swoje ślady. Podobnie działa Carberp. Jednak w czasie swojej świetności, malware to było tak zaawansowane i bogate w funkcje, że sprzedawano je w ciemnych odmentach Internetu za 40 000 dolarów za licencje!

Rok temu kod źródłowy Carberpa wyciekł do sieci, co doprowadziło do zwiększenia jego zasięgu. Podobnie było w przypadku Zeusa, z tym że jego kod wyciekł w 2011 roku na pewnym forum hakerskim. Od tego czasu malware to stało się narzędziem niezwykle powszechnie stosowanym w cyberprzestępczości bankowej. Tak więc, Zberp musiał zostać stworzony przez kogoś z dostępem do kodu źródłowego zarówno do Zeusa i Carberp’a.

Co odziedziczył Zberp od ZeuSa

Połączenie funkcji dwóch trojanów bankowych spowodowało, że Zberp dziedziczy od swoich „rodziców” najlepsze cechy. ZeuS przekazał swojemu „dziecku” zdolności do kradzieży informacji przesyłanych między użytkownikami (man-in-the-middle). Malware to potrafi:

- zbierać adresy IP i nazwy komputerów

- przechwycić zrzuty ekranu i przesłać je do zdalnego serwera C&C, z którego jest zarządzany

- wykraść dane wprowadzane przez użytkownika w postaci postu HTTP

- wykraść certyfikat SSL użytkownika

- wykraść poświadczenia FTP i POP3

- wstrzyknąć złośliwy kod w trakcie sesji (drive-by)

- wykonać atak man-in-the-middle

- zainicjować zdalną sesję przez protokoły VNC / RDP, co pozwali napastnikowi na bezpośredni dostęp do zainfekowanego komputera

Na nieszczęście użytkowników, Zberp potrafi się maskować. Podczas rozruchu systemu usuwa swój klucz z rejestru i zwraca go ponownie, gdy wykryje, że Windows jest zamykany. W ten sposób umożliwia sobie automatyczne uruchomienie. Technika ta jest wykorzystana do próby oszukania programu antywirusowego, które skanuje plikiw w poszukiwaniu złośliwego oprogramowania w czasie startu systemu.

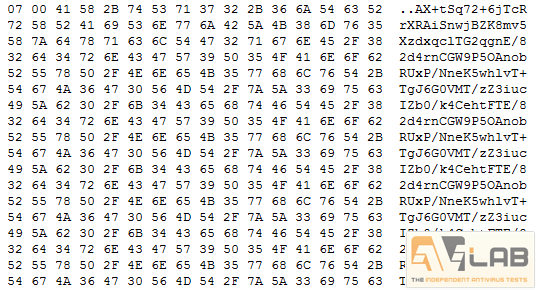

Zberp wykorzystuje również metody steganografii, aby ukryć aktualizację swojej konfiguracji. Twórcy tego szkodliwego oprogramowania wykorzystali tę technikę do ukrycia złośliwych plików malware jako nieszkodliwe obrazy. W przypadku Zberpa, obrazy są traktowane jako logo firmy Apple.

Zberp wykorzystuje również metody steganografii, aby ukryć aktualizację swojej konfiguracji. Twórcy tego szkodliwego oprogramowania wykorzystali tę technikę do ukrycia złośliwych plików malware jako nieszkodliwe obrazy. W przypadku Zberpa, obrazy są traktowane jako logo firmy Apple.

Co odziedziczył Zberp od Carberpa

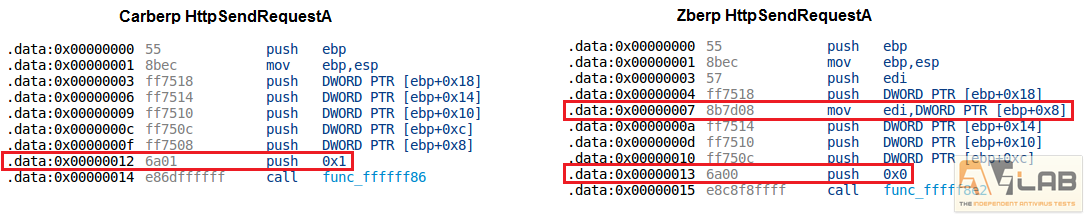

Autorzy Zberpa znacznie mniej zapożyczyli z Carberpa, ale to co skopiowali nie jest bez znaczenia. Według wstępnych raportów, Zberp wykorzystuje zmodyfikowaną wersję techniki „haków”, która w praktyce pozwala cyberprzestępcom przejąć sesję przeglądarki, aby wykraść informacje. Fakt, że kod odpowiedzialny za technikę „haków” Zberpa jest inny niż Carberpa oznacza, że wiele produktów antywirusowych, które wykrywają Carberpa nie będzą w stanie wykryć Zberpa.

Jak żyć…

Wykorzystane techniki do ukrywania działalności malware sprawiają, że Zberp to potężne narzędzie do kradzieży danych online, które nie będzie wykryte przez sygnatury antywirusowe (oczywiście do czasu wydania takiej sygnatury leczniczej przez producenta). Aby pewnego dnia nie obudzić się z wyczyszczonym kontem, należy podjąć odpowiednie kroki prewencyjne. Przede wszystkim trzeba zaopatrzyć się w program antywirusowy z warstwą zaawansowanej ochrony monitora behawioralnego (więcej o tym w „Jak działa antywirus od środka„), który stojąc na straży Twojego bezpieczeństwa zaalarmuje Cię podczas próby szkodliwego działania np. modyfikacji rejestru.

Ponadto, należy wiedzieć, że Zberp może siać spustoszenie tylko po zainfekowaniu komputera. Aby do tego doszło, trzeba natknąć się na trojana gdzieś w Internecie i pobrać go na dysk (oczywiście pobrania trojana nie zobaczysz). Infekcja może zdarzyć się w wiele sposobów, jednak najbardziej typowe scenariusze to ukierunkowany e-mail z zawartością złośliwych linki lub załączników.

źródło: SecurityIntelligence.com, własne

Czy ten artykuł był pomocny?

Oceniono: 0 razy