Eksperci bezpieczeństwa Doctor Web przeanalizowali nową wersją Trojana typu backdoor dla Mac OS X nazwanego Mac.BackDoor.OpinionSpy.3. Ten złośliwy program został stworzony do szpiegowania użytkowników komputerów Mac: potrafi zbierać i przesyłać do atakujących informacje o ładowanych stronach www, analizować przepływ ruchu przez kartę sieciową komputera, przechwytywać pakiety sieciowe wysyłane przez komunikatory i wykonywać inne złośliwe funkcje.

Programy Mac.BackDoor.OpinionSpy są znane ekspertom d/s bezpieczeństwa od 2010 roku, ale nowa wersja tego malware trafiła ostatnio do laboratorium antywirusowego Doctor Web. Nazwano ją Mac.BackDoor.OpinionSpy.3.

Do rozpowszechniania się Mac.BackDoor.OpinionSpy.3 używa trzyetapowego schematu działań. Na różnych stronach www oferujących różne rodzaje oprogramowania dla Mac OS X, użytkownik znajduje pozornie nieszkodliwe programy. Zawierają one jednak w swoich dystrybucjach pliki typu postinstall uruchamiane pod koniec instalacji. Jeśli podczas instalacji takiej, pobranej wcześniej aplikacji, użytkownik zgodzi się na zapewnienie jej uprawnień administratora, proces postinstall wysyła do serwera intruzów serię żądań typu POST i w odpowiedzi otrzymuje link do pobrania pakietu z rozszerzeniem .osa, zawierającego archiwum ZIP. Postinstall rozpakowuje archiwum, wyodrębnia plik wykonywalny nazwany PremierOpinion i plik XML zawierający wymagane do tej operacji dane konfiguracyjne, a następnie uruchamia program.

Po uruchomieniu się na komputerze będącym celem ataku PremierOpinion podłącza się także do serwera kontrolno-zarządzającego i otrzymuje link do pobrania innego pakietu .osa, z którego jest rozpakowywana i instalowana kompletna aplikacja o tej samej nazwie – PremierOpinion. Ta aplikacja zawiera kilka plików wykonywalnych: program PremierOpinion, który nie zawiera żadnych złośliwych funkcji i backdoor PremierOpinionD, który wprowadza niebezpieczne funkcjonalności wymierzone w użytkownika systemu Mac OS X.

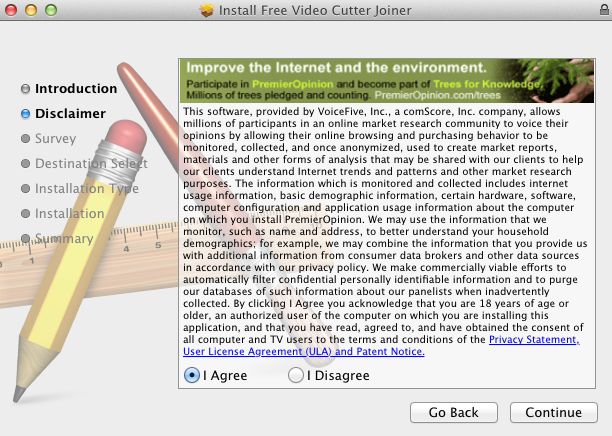

Trojan podczas instalacji pozyskuje prawa administracyjne i działa w systemie z uprawnieniami administratora. Jeśli na samym początku użytkownik wybierze „I Disagree” („Nie zgadzam się”) w okienku dialogowym instalatora, pobrany przez niego z Internetu program zostanie zainstalowany na komputerze bez żadnych dodatkowych komponentów szpiegujących:

Jeśli użytkownik wybierze „I Agree” („Zgadzam się”), PremierOpinion zostanie zainstalowany na komputerze jako dodatek do pobranej aplikacji. Jego ikona pojawi się na pasku zarządzającym i na liście zainstalowanych aplikacji:

![]()

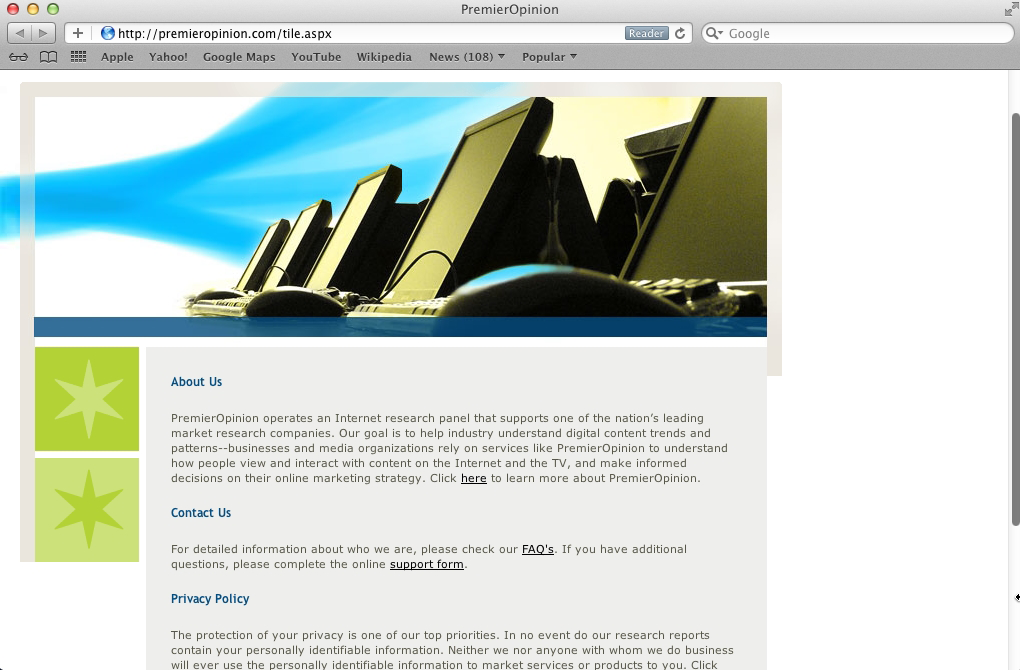

Klikając ikonę aplikacji na pasku zarządzającym, użytkownik uruchomi przeglądarkę z załadowaną stroną zawierającą opis PremierOpinion, prezentujący go jako narzędzie do badań marketingowych. Jednakże twórca strony w żaden sposób nie zgłasza na niej faktu zbierania i przesyłania przez nią na zdalny serwer informacji o komputerach Apple z tym uruchomionym programem.

Twórcy programu utrzymują, że PremierOpinion tylko monitoruje historię zakupów użytkownika i, od czasu do czasu, oferuje wzięcie udziału w badaniach marketingowych prosząc o udzielenie odpowiedzi na kilka pytań w specjalnym formularzu.

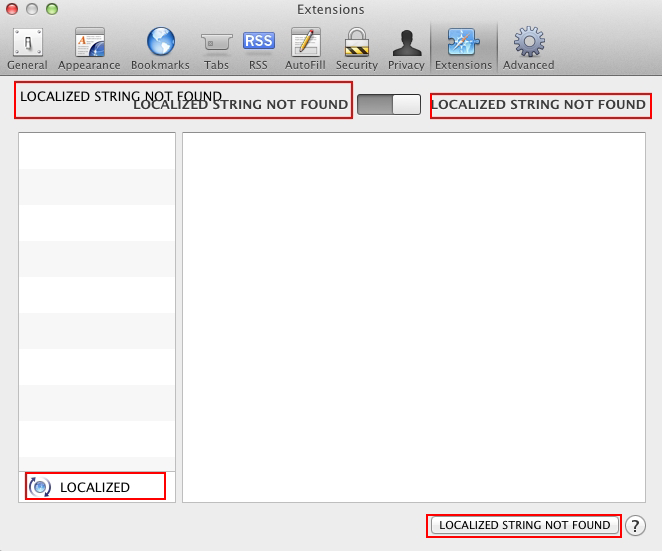

W praktyce funkcjonalności Mac.BackDoor.OpinionSpy.3 są znacznie szersze i są definiowane przez pliki konfiguracyjne otrzymane z serwera kontrolno-zarządzającego. Trojan instaluje się w katalogu /Library/LaunchDaemons/, dzięki temu uruchamia się automatycznie, gdy przerwie swoje działanie na skutek błędu lub przy restarcie systemu operacyjnego. Następnie Mac.BackDoor.OpinionSpy.3 instaluje specjalne rozszerzenie, które śledzi aktywność użytkownika w przeglądarkach Google Chrome i Mozilla Firefox i wysyła na serwer kontrolno-zarządzający wszystkie informacje na temat odwiedzonych stron www (dane są zbierane na podstawie określonego zestawu reguł), otwartych tabel i klikniętych linków. Oprócz tego Mac.BackDoor.OpinionSpy.3 wstrzykuje swoją własną bibliotekę w procesy przeglądarki i aplikacji iChat, aby przechwycić kilka funkcji sieciowych. Monitoruje również ruch przesyłany przez kartę sieciową komputera Apple. Pakiety HTTP, ruch pochodzący z komunikatorów (takich jak Microsoft Messenger, Yahoo! Messenger, AIM, iChat) i ruch RTMP są śledzone na wszystkich dostępnych interfejsach Ethernet komputera. Z użyciem jednego ze swoich modułów Trojan potrafi skanować dysk twardy i wszystkie inne nośniki podmontowane w systemie, wyszukiwać pliki odpowiadające regułom zadanym przez twórców wirusa i wysyłać te pliki na zdalny serwer. Poza tym Trojan wysyła do atakujących informacje o zainfekowanym komputerze, włączając informacje o konfiguracji sprzętowej, liście uruchomionych procesów i tak dalej. Trojan jest w stanie instalować swoje własne aktualizacje bez interwencji użytkownika, pobierając je z serwera kontrolno-zarządzającego. Warto zauważyć, że Mac.BackDoor.OpinionSpy.3 zakłóca pracę modułu lokalizacyjnego przeglądarki Safari:

Podczas wymiany informacji z serwerem kontrolno-zarządzającym Trojan szyfruje niektóre dane i jednocześnie przesyła niektóre z nich otwartym tekstem. Między innymi Mac.BackDoor.OpinionSpy.3 potrafi pozyskiwać i wysyłać przestępcom informacje o plikach i strumieniach wideo oglądanych przez użytkownika.

Sygnatura tego malware została dodana do bazy wirusów Dr.Web. Ostrzegamy jednak użytkowników komputerów z systemem Mac OS X i zalecamy zwracanie uwagi na aplikacje pobierane z Internetu.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy