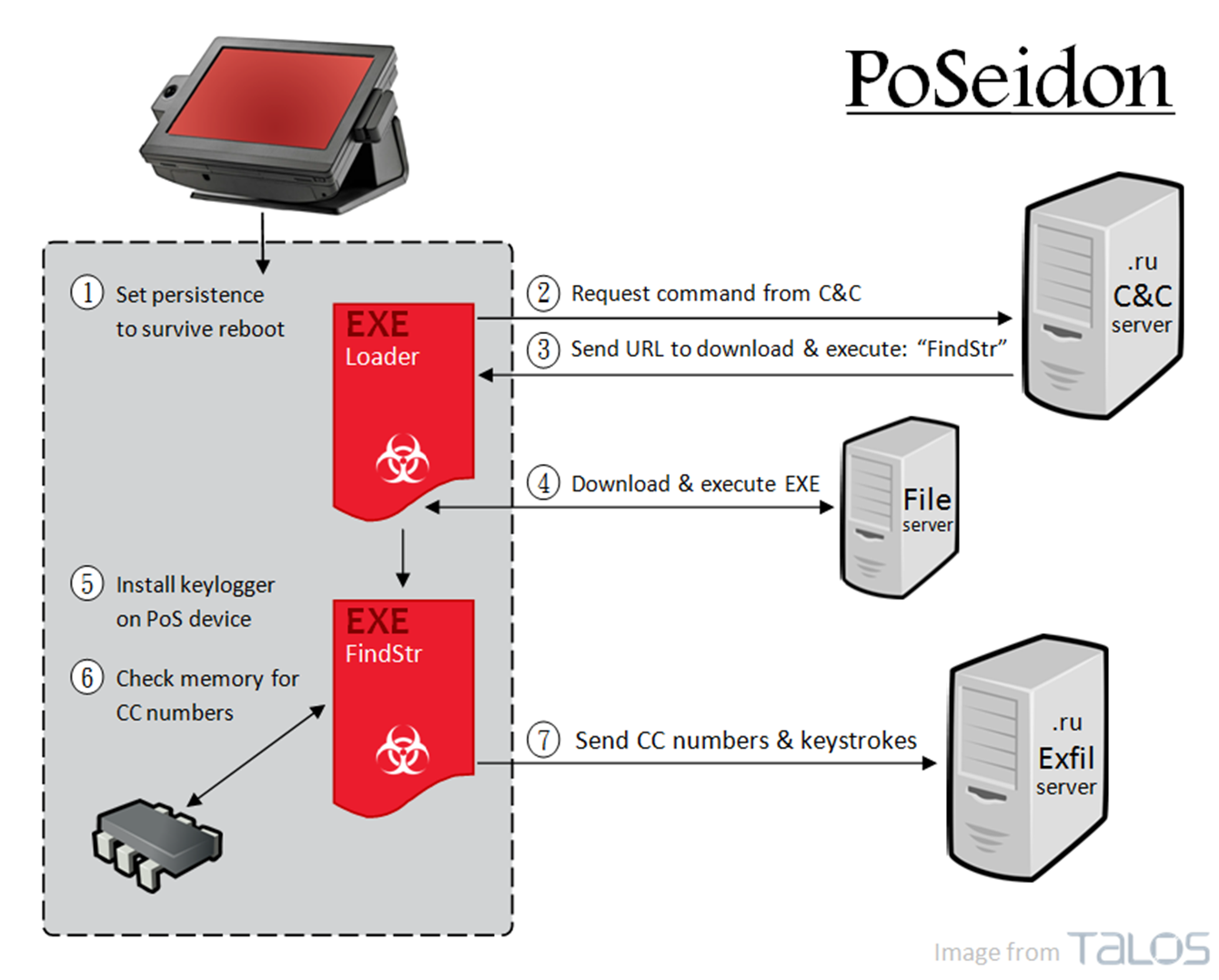

Naukowcy z Cisco wykryli nowy rodzaj złośliwego oprogramowania kradnącego numery kart kredytowych z terminali PoS. Rodzina złośliwego oprogramowania nazwana „PoSeidon”, infekuje urządzenia terminali PoS ściągając z ich pamięci RAM dane numerów kart kredytowych i innych ważnych informacji w celu „pozyskiwania i dalszej ich odsprzedaży”. Pozyskiwanie danych z pamięci RAM jest dość starą techniką ataku, która w ostatnich latach została na nowo wykorzystana przy próbach kradzieży informacji z urządzeń pośredniczących płatnościom.

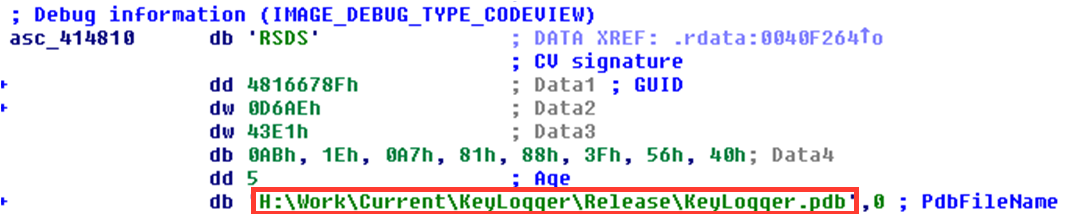

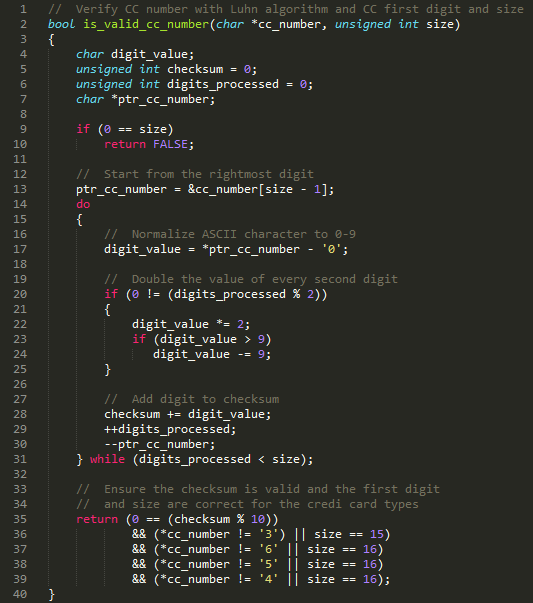

Złośliwe oprogramowanie było na początku dużo prostsze, ale z czasem przekształciły się w bardziej złożone i skomplikowane twory, tworzące całe rodziny tego typu programów. Podszywają się one pod zwyczajne pliki systemowe lub usługi sieci. Oferują one ulepszone możliwości eksfiltracji danych, czyli wyszukania określonych ciągów danych, które wyglądają jak numery kart kredytowych i pozwalają na zapisanie ich w pliku tekstowym, by po cichu wykraść je w po kilku sekundach. Co interesujące, złośliwe oprogramowanie może oprzeć się takim zabiegom, jak ponowny rozruch urządzenia i uruchomić się w pamięci urządzenia nawet w momencie, gdy użytkownik nie jest zalogowany. To jednak nie wszystko – na zainfekowanym urządzeniu jest instalowany także keylogger, który przeszukuje pamięć urządzenia terminala w celu odnalezienia ciągu liczb, które mogłyby się okazać numerami kart kredytowych. Po ich weryfikacji przy użyciu odpowiedniego algorytmu (Luhn), numery kart kredytowych są szyfrowane i wysyłane do rosyjskiej domeny (.ru)

„Napastnicy w dalszym ciągu będą celowali w terminale PoS i planują angażować, co raz bardziej przemyślane techniki w celu ominięcia wykrycia swoich działań. Tak długo, jak ataki tego typu będą możliwe i będą dostarczały zyski, tak długo hackerzy będą inwestowali w nie swój trud wymyślając nowe metody przechwytywania informacji.” Od Cisco dowiedzieliśmy się: „Administratorzy sieci komputerowych będą musieli pozostać czujni i będą zmuszeni czujnie śledzić doniesienia, by zapewnić pełną ochronę przeciwko rozwijającym się rozwiązaniom złośliwego oprogramowania.”

Aby natychmiast wykryć i zabezpieczyć dowody włamania PoS, detaliści muszą regularnie badać swoje możliwości wykrywania i ściśle obserwować ruch wychodzący w poszukiwaniu wszelkich nieprawidłowości. Na przykład czy ruch nie odbywa się w poza godzinami użytkowania i wysyłany jest w konkretną lokalizację. Już we wrześniu zeszłego roku informowaliśmy o próbach wyłudzeń poprzez terminale PoS, przypominamy kilka porad, które przygotował Catalin Cosoi, Dyrektor Strategii Bezpieczeństwa w firmie Bitdefender. Ekspert podpowiadał, jak zachować bezpieczeństwo podczas zawierania transakcji i nie stać się celem wyłudzeń ze strony przestępców:

Ataki przekaźnikowe: technika polega na podstawionym, spreparowanym terminalu, który przekazuje dane ofiary do wspólnika oszusta, który niemal równolegle może wykorzystać dane do wykonania kolejnej transakcji.

Porada: Tak jak w przypadku zhakowanego terminala, wykrycie takiego oszustwa jest niemal niemożliwe – należy być czujnym i zwracać uwagę na podejrzane szczegóły odbiegające od przyjętych norm.

Zdublowana karta: atakujący wykorzystuje różne niestandardowe techniki, aby poznać dane ofiary, w tym jej adres i numer PESEL, które następnie wykorzystuje, aby nakłonić bank do wydania nowej karty w imieniu ofiary. Karta może następnie posłużyć np. do zakupów online.

Porada: powiadom swój bank o każdej podejrzanej działalności dotyczącej Twojego konta.

Oprócz powyższych wskazówek, Catalin Cosoi z firmy Bitdefender przypomina, aby nigdy nie pozwalać nikomu odejść ze swoją kartą płatniczą – nawet, gdy miły personel oferuje pomoc lub – przykładowo − informuje o nieudanej próbie płatności z danego terminala i chęci ponowienia transakcji z innego urządzenia znajdującego się na zapleczu.

źródło: Bitdefender, Cisco

Czy ten artykuł był pomocny?

Oceniono: 0 razy