MRG-EFFITAS przetestował kilka najbardziej popularnych rozwiązań antywirusowych dla średnich i dużych firm. Środowiskiem testowym był wirtualny Windows 7 Enterprise SP1 x64 z przydzielonymi zasobami 2 GB RAM, 2 rdzenie od AMD FX 8370E CPU, jeden interfejs sieciowy i dysk SSD. Ponadto wyłączono Windows Update, Microsoft Defender oraz Smartscreen w Internet Explorer.

Programy w różnej konfiguracji (szczegóły na stronie 7 i 8 w PDF-ei) […]

- Kaspersky Endpoint Security 10.2.1.23 (MR1) – ustawienia domyślne,

- Kaspersky Endpoint Security 10.2.1.23 (MR1) tylko z AEP,

- Kaspersky Endpoint Security 10.2.2.10535 (SP1) – ustawienia domyślne,

- Kaspersky Endpoint Security 10.2.2.10535 (SP1) – tylko z AEP,

- ESET Endpoint Security 5.0.2008.0 i ESET Endpoint Security 6.1.2109.0

- F-Secure Client Security 11.60 build 284,

- McAfee Endpoint Protection VirusScan Enterprise + AntiSpyware Enterprise

- 8.8.0.1247, Siteadvisor 3.5.0.1121 i Host Intrusion Prevention 8.0,

- Microsoft System Center Endpoint 4.3.220.0 z włączonym Smartscreen,

- Symantec Endpoint Protection 12.1.5 build 5337,

- Sophos Endpoint Security and Control 10.3,

- Trend Micro OfficeScan 11.0.1028,

- Trend Micro OfficeScan 11.0.1028 z Intrusion Defense Firewall 7.5.0.5914.

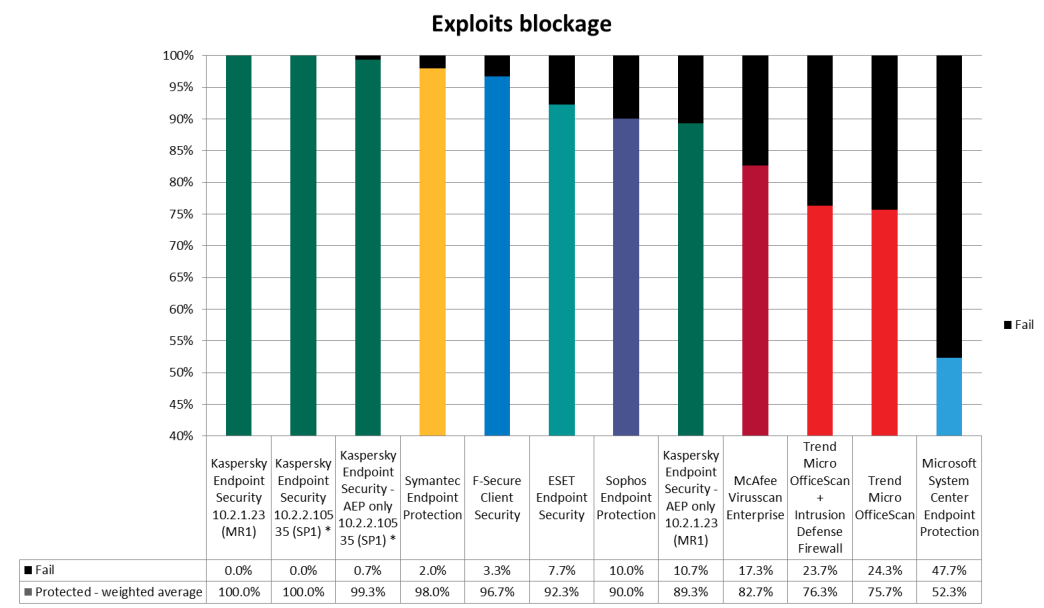

[…] poddano badaniu, które sprawdzało ochronę przed exploitami. Do testu wykorzystano ponad 300 exploitów, które pozyskano od Kafeine i Ukatemi Technologies, w tym:

- narzędzia exploit kit wykorzystujące 22 podatności (CVE),

- exploitowano programy Java 1.7.0.17, Adobe Reader 9.3.0, Flash Player 15.0.0.152 lub Flash Player 16.0.0.287, Silverlight 5.1.10411.0, Internet Explorer 8.0.7601.17514, Firefox 33.1.1, Chrome 38.0.2125.10,

- próbki zawierały exploity 0day,

- testy przeprowadzano ręcznie, bez automatycznych narzędzi takich jak Metasploit Express, Metasploit PRO, Canvas, Nessus.

Oto wyniki, które pokazują, że najskuteczniejszym oprogramowaniem blokującym exploity jest produkt od Kaspersky Lab. Więcej szczegółów na temat podatności, narzędzi typu exploit kit oraz dropperów malware w raporcie na stronie: https://www.mrg-effitas.com/wp-content/uploads/2015/04/MRG_Real_world_enterprise_security_exploit_prevention_2015.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy