Według opublikowanych dokumentów przez Edwarda Snowdena, amerykańska agencja National Security Agency (NSA) oraz jej brytyjski odpowiednik Government Communications Headquarters (GCHQ) od stycznia 2007 roku wspólnie pracują nad metodami szpiegowania producentów oprogramowania antywirusowego oraz dostawców innych, mniej znanych aplikacji zabezpieczających. Działania GCHQ wydają się być ukierunkowane w rosyjskiego producenta Kaspersky, podczas gdy NSA zainteresowana była informacjami o ich partnerach i konkurentach.

Szczególnym zainteresowaniem ze strony GCHQ i NSA cieszyły się aplikacje Kaspersky. Obie agencje do pozyskiwania poufnych danych o klientach Kasperskiego i ich konkurentach wykorzystywały metody monitorowania ruchu sieciowego poznane w procesie reverse engineering pomiędzy serwerami Kasperskiego a zainstalowanym lokalnym oprogramowaniem, które zostały opisane w ściśle tajnym projekcie Kaspersky User-Agent Strings.

Na celowniku NSA, oprócz wspomnianego rosyjskiego giganta znalazły się m.in.: fińska firma F-Secure, rumuński Bitdefender, niemiecka Avira, słowacki ESET, południowo-koreański AhnLab, czeski AVAST i AVG, rosyjski Doctor Web, polski Arcabit, austriacki Emsisoft i izraelski CheckPoint. Ponadto inne firmy, które znajdują się na poniższej liście zostawały celem NSA tylko dlatego, że do wykrywania szkodliwego oprogramowania wykorzystywały w swoich silnikach antywirusowych technologie firm trzecich (którymi zainteresowani byli pracownicy NSA), min. sygnatury oraz technologie skanowania adresów URL.

PROJECT CAMBERDADA – taką nosi nazwę zakrojona na globalną skalę akcja szpiegowska, która swoimi mackami dosięga niemal wszystkich znanych dostawców antywirusów. Jednak co ciekawe, NSA i GCHQ nie szpiegowało swoich rodzimych firm – mowa o amerykańskiej firmie Symantec, Intel Security (McAfee) oraz brytyjskiej Sophos, które mogły wiedzieć o całej sprawie, bowiem w swoich szeregach rzekomo zatrudniają byłych rządowych pracowników, którzy ściśle współpracują z NSA, FBI i European Cyber Crime Center (EC3). Co ciekawe o firmie Comodo, Webroot, czy angielskim BullGuard nie ma żadnej wzmianki.

NSA i GCHQ łamały zapisy EULA

NSA oraz GCHQ, aby z aplikacji antywirusowych wydobyć informacje o wykorzystywanych zabezpieczeniach, które nie są uwzględnione w dokumentacjach technicznych oraz o sposobie ich działania, poddawano je dezasemblacji oraz inżynierii wstecznej, które badają proces tworzenia produktu w celu ustalenia, jak on dokładnie działa, a także w jaki sposób i jakim kosztem został wykonany. Zabiegi te z punktu widzenia zapisów EULA są nielegalne, chyba że licencja stanowi inaczej – zazwyczaj operacja taka jest dozwolona za wcześniejszą zgodą producenta lub z nakazu sądowego.

Jednak czy NSA przejmowała się tymi zapisami? Zapewne nie.

National Security Agency – powołana do życia legalna rządowa instytucja, która stoi ponad prawem moralnym i ziemskim.

Oto zapisy z EULA kilku producentów

1. ESET: http://www.eset.com/us/software-eula/

You may not reverse engineer, reverse compile or disassemble the Software or otherwise attempt to discover the source code of the Software, except to the extent that this restriction is expressly prohibited by law.

2. Avast: https://files.avast.com/files/legal/eula-avast-free-2015.pdf

You agree not to modify, adapt, translate, reverse engineer, decompile or disassemble the Software or otherwise attempt to discover the source code of the Software or algorithms contained therein or create any derivative works from the Software.

You are not permitted to use the Software in connection with the provision of any commercial services which include processing or transferring the data of or for other persons or entities (“Data”), including cloud computing and “Software as a Service” solutions, providing storage capacities for Data; transmitting, routing of or providing connection to Data, or providing information search tool services.

You may not permit third parties to benefit from the use or functionality of the Software via a timesharing, service bureau or other similar arrangement.

3. Avira: http://www.avira.com/en/license-agreement

If you wish to reverse engineer, decompile or disassemble the Software (hereinafter referred to as „Decompilation”) for the purpose of achieving interoperability with other computer programs if allowed by law, you shall contact Avira before Decompilation of the Software and request the provision of the information necessary for the achievement of such interoperability. If Avira supplies such information concerning interoperability without undue delay, you shall not be entitled to decompile the Software.

4. Kaspersky: http://www.kaspersky.com/other/eulawin8-en

You shall not emulate, clone, rent, lend, lease, sell, modify, decompile, or reverse-engineer the Software or disassemble or create derivative works based on the Software or any portion thereof with the sole exception of a non-waiverable right granted to You by applicable legislation, and you shall not otherwise reduce any part of the Software to human-readable form or transfer the licensed Software, or any subset of the licensed Software, nor permit any third party to do so, except to the extent the foregoing restriction is expressly prohibited by applicable law. Neither the Software’s binary code nor source may be used or reverse-engineered to re-create the program algorithm, which is proprietary. All rights not expressly granted herein are reserved by Rightholder and/or its suppliers, as applicable. Any such unauthorized use of the Software shall result in immediate and automatic termination of this Agreement and the License granted hereunder and may result in criminal and/or civil prosecution against You.

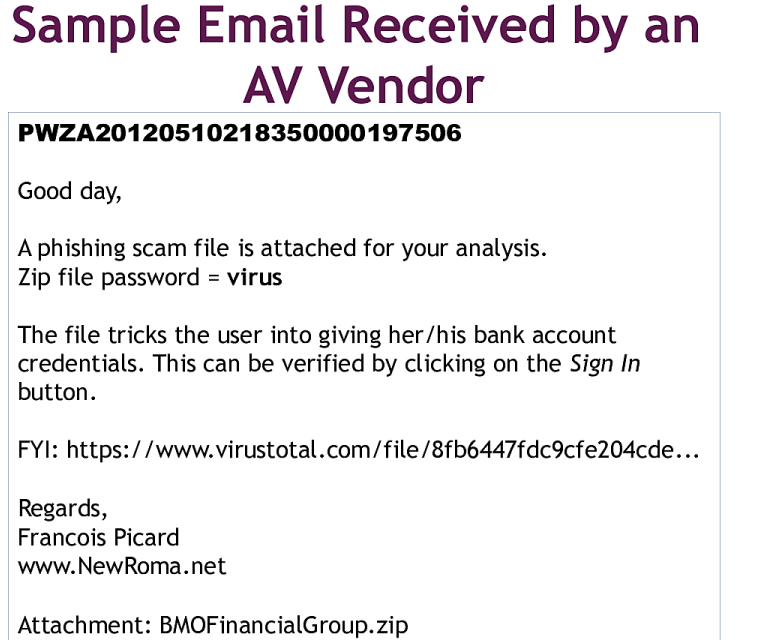

Według ściśle tajnego dokumentu, NSA również kolekcjonowało e-maile o nowym złośliwym oprogramowaniu, które wysyłane było przez producentów antywirusów do firm trzecich. Następnie NSA informacje takie przekazywało podległej sobie jednostce NSA – Tailored Access Operations, z kolei ta poddawała je procesowi debuggowania i modyfikacji w celu omijana antywirusowych technologii antywirusowych. Znalezione luki w oprogramowaniu antywirusowym mogły być wykorzystywane w późniejszych rządowych operacjach szpiegowskich zakrojonych na szeroką skalę oraz do opracowywania niewykrywalnego szkodliwego oprogramowania (FUD).

[ Aktualizacja: 23.06.2015, 17:00 ]

Komentarz Piotra Kupczyka, dyrektor biura komunikacji z mediami w Kaspersky Lab Polska

Jak już wspominaliśmy w kontekście Duqu 2.0 – ujawnionego niedawno ataku sponsorowanego przez jeden z rządów, uważamy za niezwykle niepokojące to, że organizacje rządowe biorą na celownik firmy z branży bezpieczeństwa i zakłócają funkcjonowanie rozwiązań, których zadaniem jest dbanie o to, byśmy wszyscy byli bezpieczni w Internecie.

W Kaspersky Lab nieustannie pracujemy nad tym, by zapewniać ochronę naszym użytkownikom, a także, by nasze produkty były bezpieczne. Przykładamy ogromną wagę do analizowania kodu naszych rozwiązań i wyszukiwania wszelkich potencjalnych luk.

Uważnie przyglądamy się ujawnionym wczoraj informacjom i prowadzimy wewnętrzne dochodzenie, by ocenić potencjalny poziom zagrożenia, jaki takie działania mogą stanowić dla naszej infrastruktury oraz by efektywnie zapobiec takiemu zagrożeniu.

A oto stanowisko firmy ESET – komentarza udzielił nam Juraj Malcho, Chief Research Officer w firmie ESET

W odniesieniu do ostatnich doniesień prasowych nt. poszukiwania przez amerykańskie i brytyjskie agencje wywiadowcze luk w naszych rozwiązaniach w celu podnoszenia skuteczności swoich działań wywiadowyczych – wszyscy producenci rozwiązań bezpieczeństwa IT jednogłośnie sprzeciwiają się działaniom, mającym na celu osłabianie skuteczności produktów ochronnych.

ESET jest globalną firmą z ośrodkami badawczymi rozsianymi na całym świecie. By zapewnić naszym klientom skuteczną ochronę zawsze robimy wszystko by chronić nasze systemu przed niepowołanymi osobami – nie ma znaczenia czy są to osoby prywatne czy agencje rządowe. Po wspomnianych wyżej doniesieniach prasowych nasze systemy przeszły dodatkowe audyty, ale nie stwierdzilismy żadnych śladów wskazujących na przełamanie ich zabezpieczeń.

Źródło: forbes.com, firstlook.com

Czy ten artykuł był pomocny?

Oceniono: 0 razy