Jeśli jesteś jednym z tych użytkowników, którzy w najbliższym czasie spróbują zaktualizować swój system do Windows 10, powinieneś szczególnie uważać na fałszywe e-maile rozsyłane w imieniu Microsoftu. Przestępcy internetowi powołując się na Microsoft i na ostatnie problemy z dostępem do serwerów firmy, pomagają szczęściu i oferują darmową aktualizację systemu po pobraniu i uruchomieniu załącznika.

Według raportu McAfee Labs Threats Report May 2015, w roku 2015 zagrożenia typu ransomware zbierają swoje żniwa 165% razy częściej niż jeszcze dwanaście miesięcy temu. Najpopularniejsze z nich to CTB-Locker, Teslacrypt, nowe wersje CryptoWall’a, TorrentLocker’a i BandarChor’a. Jednak to ransomware z rodziny CTB okazały się najgroźniejsze, bowiem do komunikacji sieciowej z serwerem C2 wykorzystują sieć TOR, dzięki której zlokalizowanie i zdjęcie serwera C2 jest prawie niemożliwe.

Eksperci do spraw bezpieczeństwa z Cisco Talos Security przeanalizowali kilka z takich e-maili i okazało się, że spam zawiera załącznik ZIP, po wypakowaniu którego komputer zostanie zainfekowany zagrożeniem zwanym CTB-Locker. Zaszyfrowane zostaną wszystkie pliki wykonywalne.

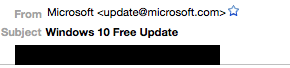

Cyberprzestępcy w tym ataku postarali się o całkiem dobre sfałszowanie adresu e-mail (spoofing), który nawet po rozwinięciu adresata wygląda, jakby był wysłany z domeny microsoft.com – update@microsoft[.]com. Po dokładniejszym zbadaniu nagłówka wiadomości okazuje się, że adres IP z jakiego został wysłany spam został zarejestrowany w Tajlandii.

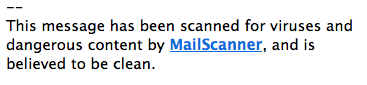

Także i stopka wiadomości może na pierwszy rzut oka sugerować, iż wiadomość jest bezpieczna i przeskanowana przez rozwiązanie antyspamowe MailScanner.

Nieznane dotąd próbki

- Temat: Windows 10 Free Upgrade

- Załącznik: Win10Installer.zip (w środku Win10Installer.exe)

- SHA256: ec33460954b211f3e65e0d8439b0401c33e104b44f09cae8d7127a2586e33df4 (ZIP)

- SHA256: aa763c87773c51b75a1e31b16b81dd0de4ff3b742cec79e63e924541ce6327dd (EXE)

Podczas szyfrowania danych ransomware wykorzystuje CryptoAPI do wygenerowania danych losowych jak i mechanizmy kryptografii krzywych eliptycznych (Elliptic Curve Cryptography – ECC), które na chwilę obecną powodują, że odzyskanie zaatakowanych w ten sposób danych jest niemożliwe. Ponadto, dzięki wykorzystaniu sieci TOR i krypto waluty Bitcoin kampania spamowa może pozostać animowa i trudna do wykrycia.

Ciekawe są także inne kwestie. Przeanalizowane próbki CTB-Lockera różnią się od innych wariantów, które napotkali badacze malware z Cisco Talos. Po pierwsze CTB faktycznie szyfruje pliki stosując ECC, po drugie CTB-Locker daje użytkownikom tylko 96 godzin na zapłacenie okup – co od dawna było standardem, ale kluczową różnicą jest sposób, w jaki malware komunikuje się z serwerem C2. Analizowana próbka CTB-Lockera do pozyskiwania adresów IP serwerów C2 wykorzystywała zainfekowane strony oparte o CMS WordPress, z kolei komunikacja zainfekowanej maszyny z adresami IP stron opartych o WordPress odbywa się na portach niestandardowych (9001, 443, 1443 i 666).

Jak się chronić?

W przypadku zagrożeń, które szyfrują dane, ochrona prewencyjna jest prawie jedynym i najlepszym wyjściem. Po pierwsze zawsze można skorzystać z najnowszego oprogramowania Arcabit, który za pomocą modułu SafeStorage w kilkanaście sekund przywróci zainfekowane pliki – nawet po ich zaszyfrowaniu, po drugie warto upewnić się, że oprogramowanie antywirusowe posiada piaskownicę automatyczną lub „na żądanie”, dzięki której „niepewne” pliki można będzie uruchomić w odizolowanym i bezpiecznym, zwirtualizowanym środowisku uruchomieniowym. Po trzecie backup – w chwilach grozy warto mieć kopię zapasową systemu / migawkę lub backup wszystkich najpotrzebniejeszych danych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy