W dzisiejszym odcinku podatności, których wykorzystanie w środowisku roboczym może umożliwić hakerom kradzież haseł z Group Policy. Zespół deweloperów odpowiedzialnych za prace i rozwój nad przeglądarką Mozilla Firefox także nie mają powodów do zadowolenia. Kilka dni temu ujawniono luki, których wykorzystanie może skutkować kradzieżą poświadczeń z systemów Windows i Linux. W odstępie kilku dni pojawiły się także dziury w systemie Android od wersji 2.2 Froyo aż do najnowszych.

Microsoft Group Policy

Group Policy (Zasady Grup), które ułatwiają administratorom zarządzanie konfiguracją komputerów i ustawieniami użytkownika w środowisku usługi katalogowej Active Directory, zawiera lukę w zabezpieczeniach, która umożliwia osobie atakującej podniesienie uprawnień, jeśli Group Policy dla Active Directory jest wykorzystywane do rozpowszechniania haseł w domenie. Atakujący mogli wykradać i odszyfrowywać hasła zapisywane w preferencjach Group Policy. Oznaczona luka jako „ważna” w biuletynie Microsoftu MS14-025, została już załatana i dotyczy systemów Windows Vista, Windows 7, Windows 8 i Windows 8.1. Aktualizacje również obejmują systemy Windows Server 2008, Windows Server 2008 R2, Windows Server 2012 i Windows Server 2012 R2.

Mozilla Firefox

W przeglądarkach Firefox, Firefox ESR i firmware Firefox OS 2.2 znaleziono dziurę we wbudowanym mechanizmie do przeglądania plików PDF – PDF Viewer. Wstrzyknięty skrypt ze złośliwej strony internetowej mógł pozwolić osobie atakującej skorzystać z podatności CVE-2015-4495 i odczytywać oraz wykradać poufne lokalne pliki z komputera ofiary – głównie hasła i loginy, bez pozostawienia śladów po ataku.

W systemie Windows atakujący mógł uzyskać dostęp nie tylko do zapamiętanych poświadczeń, ale także do plików konfiguracyjnych i danych logowania do serwerów FTP z ośmiu klientów poczty, m.in. z FileZilli. W systemie Linux zagrożone były dane w lokalizacji /etc/passwd, gdzie szkodliwy skrypt „zainteresowany” był plikami .bash_history, .mysql_history, .pgsql_history, .ssh, klientem FileZilla, aplikacją Psi+, plikami tekstowymi, które zawierały w nazwie “pass” i “access” oraz skryptami shell.

O ile nie robicie tego automatycznie, wszystkim użytkownikom zalecamy aktualizację przeglądarek Firefox do wersji 39.0.3 i Firefox ESR do 38.1.1.

Android

Nawet 95 procent wszystkich urządzeń działających pod kontrolą Androida może być podatna na dwa poważne błędy.

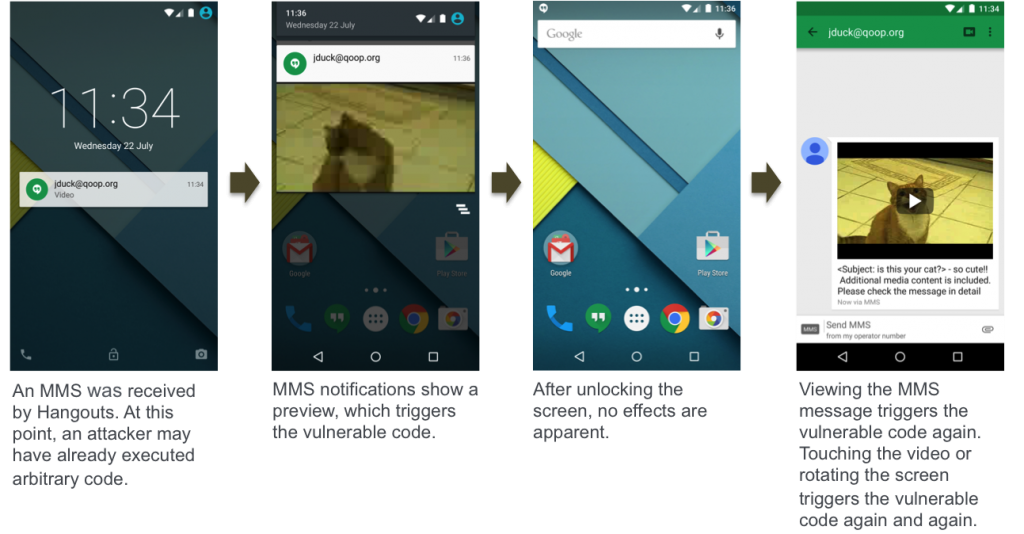

1. Eksperci bezpieczeństwa z Zimperium odkryli błąd w wersjach Androida od 2.2 do najnowszych, które pozwalają atakującemu zdalnie wykonać kod poprzez wysłanie spreparowanej wiadomości MMS. Wiadomość multimedialna powinna zostać automatycznie otworzona np. przez aplikację Hangouts lub inne oprogramowanie systemowe i może doprowadzić do wykonania dowolnych poleceń, a nawet do przejęcia kontroli nad telefonem.

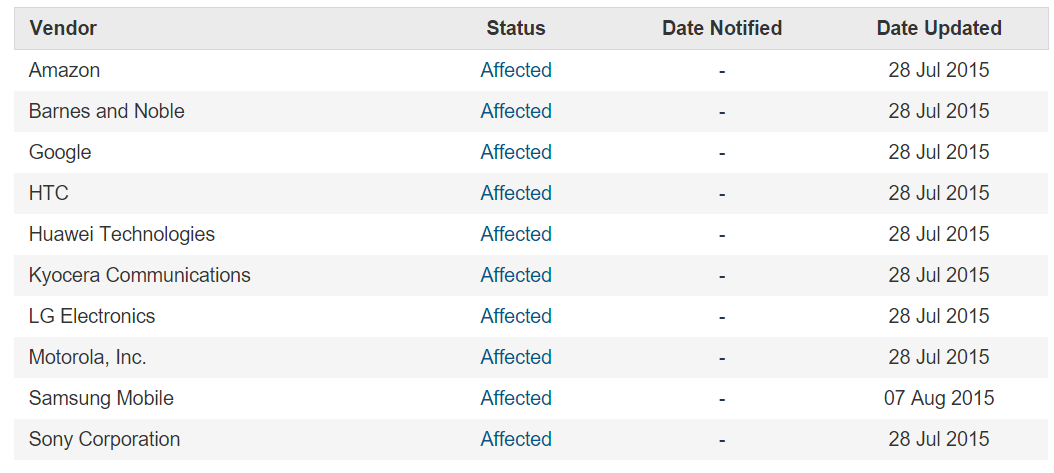

Niestety, aktualizacje nie dla wszystkich są dostępne, bowiem zależą one od producenta / operatora. W najlepszej sytuacji są osoby z urządzeniami, które otrzymują aktualizację prosto od Google, a więc właściciele samrtfonów i tabletów Motoroli oraz urządzeń Google Nexus, którzy już po dwóch dniach otrzymali aktualizację zabezpieczeń na swoje telefony. Nie gorzej mają też osoby, które z różnych względów postanowiły skorzystać z Cyanogenmoda. Inni niestety muszą poczekać na aktualizację firmware, co na pewno szybko nie nastąpi.

Co ciekawe, właściciele telefonów LG otrzymają nie tylko aktualizację, ale comiesięczne łatki zabezpieczeń. Tym samym LG dołącza do firm Google i Samsung, które zdeklarowały, iż bezpieczeństwo jest na tyle istotne, że aktualizacje firmawere będą udostępniane co miesiąc.

2. Z kolei Analitycy malware z Trend Micro znaleźli lukę w Androidzie, która pozwalała przeprowadzić atak DoS. Luka odnaleziona została w komponencie MediaServer. Podatne są systemy od Androida 4.0.1 Jelly Bean do 5.1.1 Lollipop, a więc według szacunków Trend Micro nawet 95 wszystkich urządzeń z systemem Android.

Skutki nie są bardzo groźne, aczkolwiek mogą być bardzo natarczywe. Po pierwsze, atakujący może wykorzystać lukę do zainstalowania aplikacji lub odwiedzenia złośliwej strony internetowej, po drugie, szkodliwy plik MKV osadzony w stronie HTML i odtworzony może zmusić telefon do przetwarzania spreparowanego pliku multimedialnego, który spowolnieni system do czasu, aż bateria nie zostanie rozładowana lub wyjęta z urządzenia.

Czy ten artykuł był pomocny?

Oceniono: 0 razy