Eksperci bezpieczeństwa z labu Zscaler ThreatLabZ informują, że platforma Google Cloud Server była wykorzystywana przez grupę cyberprzestępców do przechowywania i rozprzestrzeniania trojana bankowego Telax, który przez kilkanaście dni infekował komputery użytkowników brazylijskich banków.

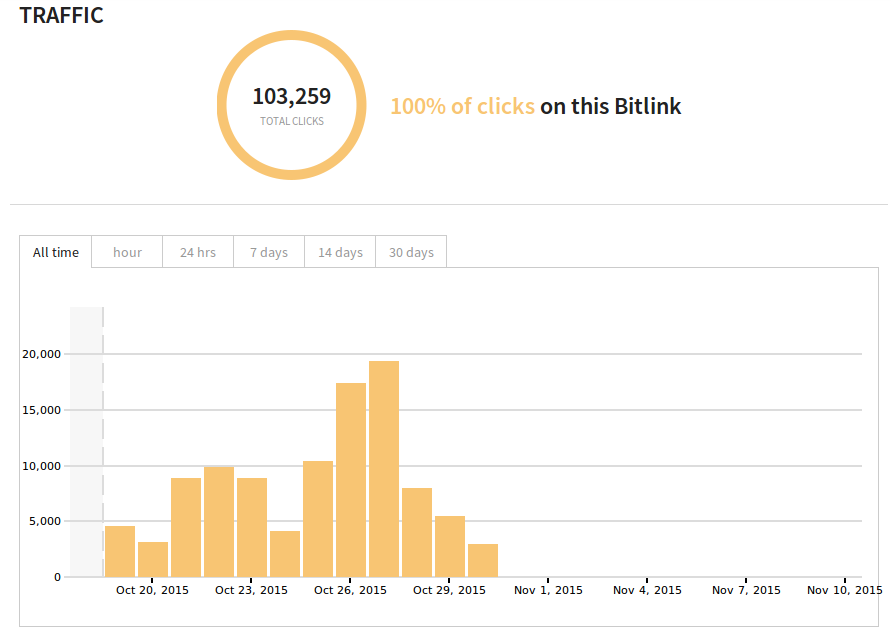

Od 19 do 30 października 2015 roku miała miejsca aktywna kampania z trojanem bankowym w tle. Cyberprzestępcy wykorzystali popularną chmurę Google do przechowywania szkodliwego oprogramowania.

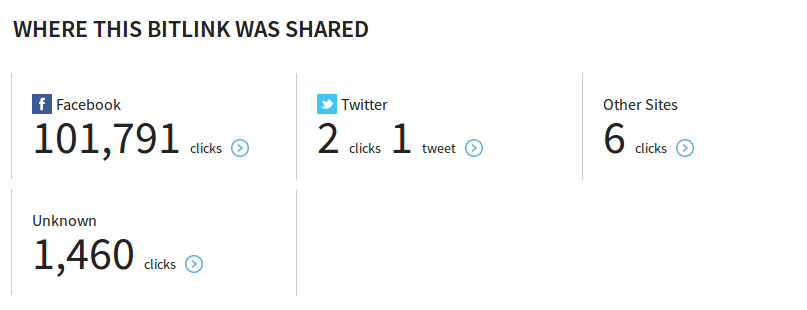

Według przeprowadzonej analizy, cyberprzestępcy, aby zainfekować komputery użytkowników zastosowali pewne elementy inżynierii społecznej, a mówiąc dokładniej – scam, który polega na wzbudzeniu u kogoś zaufania i wykorzystania go do swoich celów. Oszuści internetowi w serwisach społecznościowych Facebook i Twitter umieszczali skrócone odnośniki wygenerowane za pośrednictwem strony bitly.com prowadzące do witryn hostujących szkodliwe oprogramowanie:

aquinofinal[.]com, aquiredire[.]com, brasildareceita[.]com, mundodareceita[.]com, ofertasplusdescontos[.]com

Ofiary pod pozorem uzyskania bonów oraz zniżek na płatne produkty Avasta oraz multi-platformowej aplikacji WhatsApp były infekowane trojanem bankowym Telax.

W okresie 11 dni, od 19 do 30 października przestępcy zdołali zmusić do kliknięcia w złośliwy link ponad 100 tysięcy użytkowników. 30 października br. firma Google wykryła incydent i usunęła złośliwe strony internetowe, wykorzystywane do ataków drive-by.

Pobrana aplikacja była pośrednikiem – downloader’em, pomiędzy komputerem ofiary a docelowym trojanem bankowym. Oprogramowanie wykrywane przez wiele antywirusów w nomenklaturze trojan downloader jeszcze samo w sobie nie jest niebezpieczne, ale bardzo groźny jest już kolejny pobrany przed niego program (ang. payload), który instaluje w systemie lokalnym docelowe niebezpieczne malware. A oto nazwy plików downloader’ów:

americanas.com, americanas.exe, app.ricardoeletro.com, atube.com, avast.com, AvastPro.exe, baixaki.com, receitanet.com, ricardoeletro.com, setup.exe, submarino.com, voucher.americanas.com, voucher.mercadolivre.com, voucher.ricardoeletro.com, walmart.com, web.whatsapp.com, whatsapp_setup.exe, WhatsApp_Setup.exe

Ostatecznie okazało się, że jeden z powyższych downloader’ów pobierał trojana bankowego Telax. Eksperci z Zscaler przeanalizowali jego wersję 4.7 i zaobserwowali, że w szczególności atakował klientów brazylijskich banków, ale docierał także i do polskich użytkowników.

To wyrafinowane malware o budowie modułowej infekowało systemy zarówno 32 jak i 64 bitowe. Trojan potrafi też wykryć, czy jest uruchomiony w maszynie wirtualnej VMWare, Virtual Box, Wine i Virtual PC utrudniając swoją analizę w procesie debugowania, a także wyszukuje, czy w systemie działają procesy powiązane z antywirusami:

BavUpdater.exe - Baidu Antivirus instup.exe - Avast avgmfapx.exe - AVG Update.exe - Symantec

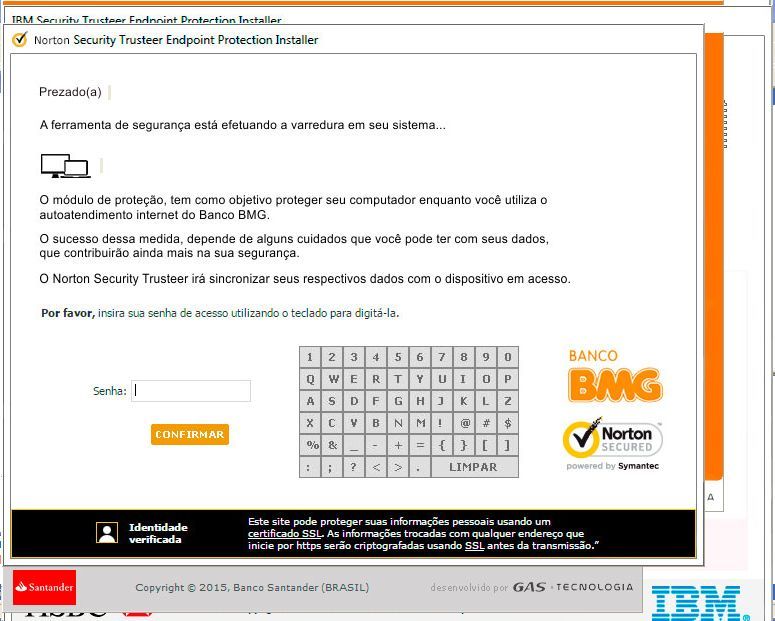

Eksperci odkryli także, że trojan instaluje w systemie fałszywy panel informacyjny pozwalający pokonać mu 2FA, który przypuszczalnie może być wykorzystywany do przechwytywania i ominięcia mechanizmu uwierzytelniania dwuskładnikowego. Jak twierdzą autorzy tej analizy (Deepen Desai, Nirmal Singh, Lenart Brave), trojan atakuje głównie Brazylijczyków, ale złośliwe linki z serwisów społecznościowych Facebook i Twitter docierają też i do Polaków.

Warto o tym wspomnieć z uwagi na niedawne i bardzo istotne wydarzenie związane z pokonaniem przez trojana bankowego antywirusa opracowanego przez firmę Symantec, który nie zablokował ataku na przeglądarkę i był współwinny utraty przez klienta mBanku 40 000 złotych.

Mogą wmawiać Wam, że antywirusy to już przeszłość, i że nie ma sensu instalować ochrony antywirusowej w systemie. Eksperci z zagrożeniami jakoś poradzą sobie, ale znajdźcie jakieś logiczne wytłumaczenie, dlaczego osoby, które nie posiadają zaawansowanej wiedzy, ani o systemie operacyjnym, ani o wirusach, powinny powielać takie podejście do kwestii bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy