Według raportu przygotowanego przez badaczy bezpieczeństwa ze słowackiej firmy ESET, w Sieci odkryto uśpiony od 2014 roku Exploit Kit Stegano – przestępcze narzędzie pozwalające agresorom automatyzować ataki. W przypadku tej kampanii, Stegano jest tylko środkiem do celu, a nie bezpośrednią przyczyną rozprzestrzeniania złośliwego oprogramowania – w incydencie tym pierwszoplanową rolę odgrywają złośliwe reklamy wyświetlane na wielu renomowanych i uznanych serwisach informacyjnych, z których każdy może pochwalić się milionową oglądalnością w skali miesiąca.

W zdecydowanej większości przypadków, wyświetlana szkodliwa reklama promowała produkt o nazwie „Defence Browser”, natomiast złośliwy baner pobierany był z tego adresu: hxxps://browser-defence.com/ads/s/index.html?w=160&h=600 (obecnie jest już nieaktywny).

Złośliwa kampania ma na celu infekowanie maszyn przede wszystkim z zainstalowaną przeglądarką Internet Explorer. Dlaczego? Ów Exploit Kit Stegano zawiera zestawy exploitów na znane luki w oprogramowaniu Internet Explorer (CVE-2016-0162) oraz w dziurawym jak sito Flash Player (ale o tym za chwilę). Cyberprzestępcy, wykorzystując luki w przeglądarkce IE lub w Adobe Flash Player są w stanie pobrać na komputer backdoory, trojany bankowe, spyware i ransomware – w zależności od „zapotrzebowania”.

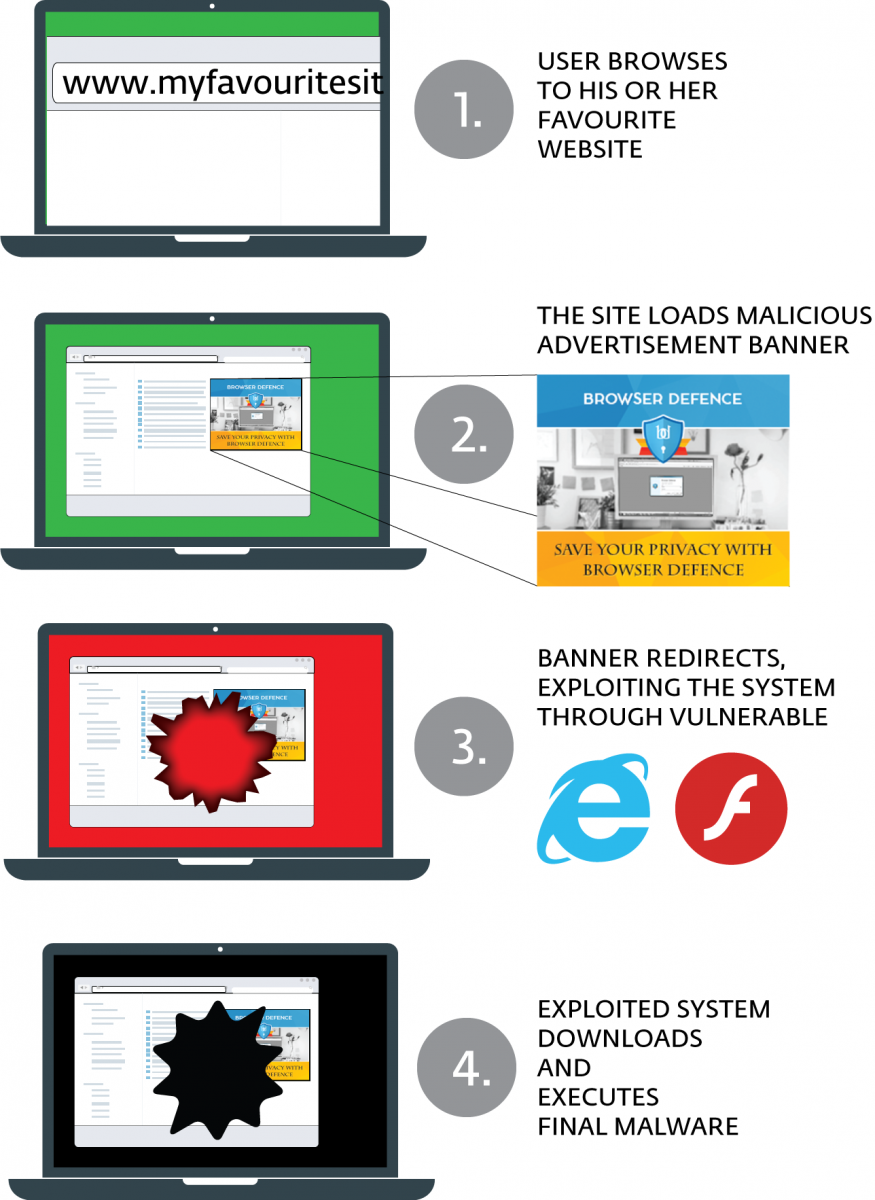

Mechanizm infekowania jest następujący:

W tym konkretnym scenariuszu, inicjatorzy złośliwej kampanii stosują Stegano do przemycenia na komputer ofiary payloadu, co daje im możliwość pobrania pliku GIF o rozmiarze 1×1 pikseli. Teraz, korzystając ze steganografii – w tym przypadku techniki ukrywania tekstu zawartego w plikach graficznych – z pliku GIF, operując na kanale aplha definiującym przezroczystość wyświetlanych informacji graficznych i wchodzącym w skład kolorów w palecie kolorów RGBA, deszyfrowany jest adres URL serwera C&C.

Więcej o steganografii możecie przeczytać w artykule pt. „Steganografia – technika ukrywania malware w plikach graficznych„.

Masz Internet Explorer, masz problem

Cyberprzestępcy okazali się na tyle inteligentni, że przed rozpoczęciem ataku sprawdzają, czy na komputerze ofiary zainstalowana jest przeglądarka Internet Explorer i czy przypadkiem nie jest uruchomiona w maszynie wirtualnej (skrypt weryfikuje to na podstawie zainstalowanych programów do przechwytywania pakietów, sandbox’ów i oprogramowania typowego dla maszyn wirtualnych):

- Jeśli skrypt nie wykryje żadnych oznak monitorowania, to przekierowuje użytkownika do strony, gdzie exploitowany jest Flash Player (CVE-2015-8651, CVE-2016-1019 i CVE-2016-4117). Wykorzystując wskazane podatności (CVE) agresorzy są w stanie uruchomić złośliwy payload: pobrać i wyodrębnić z pliku GIF adres URL serwera z finalnym wirusem.

- Jeśli skrypt nie wykryje zainstalowanej przeglądarki Internet Explorer od wersji 9 do 11 (na takie wersje przygotowane są exploity), to następnie sprawdza, czy w systemie znajduje się oprogramowanie antywirusowe.

eset*, kasper*, avast*, alwil*, panda*, nano a*, bitdef*, bullgu*, arcabi*, f-secu*, g data*, escan*, trustp*, avg*, sophos*, trend m*, mcafee*, lavaso*, immune*, clamav*, emsiso*, superanti*, avira*, vba32*, sunbel*, gfi so*, vipre*, microsoft sec*, microsoft ant*, norman*, ikarus*, fortin*, filsec*, k7 com*, ahnlab*, malwareby*, comodo*, symant*, norton*, agnitu*, drweb*, 360*, quick*

Komputer, który zabezpiecza jedna z wyżej wymienionych aplikacji bezpieczeństwa (skrypt wyszukuje nazwy popularnych AV z listy uruchomionych procesów) nie będzie atakowany, więc wstrzyknięty exploit nie będzie w stanie pobrać payloadu – czyli ładunku: nazwa ta określana jest mianem „iskry”, która jest niezbędna do „zapalenia lontu trotylu”.

Co ukrywa Stegano?

Według analizy ekspertów z firmy ESET, do tej pory Stegano odpowiedzialny był za dystrybucję trojanów bankowych: Ursnif i Ramnit. Ursnif to zlepek trojana, spyware oraz backdoora: posiada wiele modułów do kradzieży danych uwierzytelniających, w tym: potrafi przechwytywać ruch sieciowy z przeglądarek IE, Chrome i wykradać dowolny plik z komputera ofiary. Z kolei Ramnit to typowy wirus skierowany w klientów sektora bankowego. Badacze złośliwego kodu z laboratorium firmy ESET twierdzą, że cyberprzestępcy koncentrowali swoje wysiłki na sektorze bankowym.

Wymienione wyżej czynności realizowane przez Exploit Kit Stegano w połączeniu ze złośliwymi reklamami (malvertising) są w pełni zautomatyzowane i zazwyczaj trwają do kilku sekund – tylko tyle dzieli użytkownika, który odwiedza swój ulubiony serwis informacyjny i klika w reklamę od zainfekowania komputera trojanem bankowym, spyware, backdoorem lub ransomware.

Na tego typu ataki nie ma jednej słusznej metody obrony:

- Przede wszystkim należy regularnie aktualizować zainstalowane programy oraz system operacyjny, aby ustrzec się przed wykorzystaniem luki w starej wersji zainstalowanego oprogramowania.

- Odinstalowanie niepotrzebnych aplikacji, w tym Flash Palyera jest bardzo rozsądnym podejściem do kwestii własnego bezpieczeństwa.

- A co z programami antywirusowymi? Tak jak do tej pory – podobno trudno z nimi żyć, ale bez nich jeszcze trudniej.

- Korzystanie z blockerów reklam (np. uBlock Origin) staje się nieodzownym elementem nie tylko prywatności i ochrony przed śledzeniem, ale także bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy