Wyłudzanie informacji od pracowników nie jest nową taktyką cyberprzestępców, lecz mimo to firmy wciąż padają ofiarami przestępstw tego typu. W jaki sposób wykorzystywać wiedzę na temat phishingu i jak zabezpieczać swoją firmę przed atakami podpowiadają eksperci z firmy Sophos, dostawcy innowacyjnych narzędzi do ochrony urządzeń końcowych, sieci, poczty i urządzeń mobilnych oraz narzędzi szyfrowania.

Inżynieria społeczna zwiększa skuteczność ataku

Ostatnie wydarzenia wskazują, że od dawna znana technika inżynierii społecznej jest chętnie wykorzystywana również w erze nowoczesnych technologii. Inżynieria społeczna jest aktem manipulowania ludźmi w celu nakłonienia ich do podjęcia działań, które przynoszą korzyść atakującemu. Jej skuteczność opiera się na wykorzystywaniu słabych punktów psychiki ludzkiej i bez odpowiedniego treningu trudno jej zapobiec. Inżynieria społeczna jest głównym składnikiem ataków phishingowych – e-maile phishingowe wykorzystują to, że ludzie chętnie ufają przesyłanym informacjom, które wyglądają na prawdziwe i z łatwością nakłaniają użytkowników do otworzenia zakażonych załączników lub do odwiedzenia podejrzanej witryny.

Stara taktyka, nowe ataki

Ostatni artykuł Naked Security poskazał, że powszechna technika phishingowa stosowana przez przestępców korzysta z sezonu podatkowego, aby skutecznie wyłudzać dane o użytkownikach końcowych. W tym celu rozsyłane są e-maile imitujące wiadomości wysyłane przez instytucje podatkowe. Internal Revenue Service – instytucja publicznoprawna odpowiedzialna za powszechny system podatkowy w USA, w jednym ze swoich ostatnich oświadczeń ostrzegła, że hakerzy mogą wykorzystywać nowe schematy e-maili, których celem mają być pracownicy podatkowi, pracownicy związani z systemem płac, personel kadrowy, pracownicy oświaty i inni podatnicy. Wciąż też pojawiają się kolejne zgłoszenia informujące o stosowaniu przez cyberprzestępców zainfekowanych dokumentów PDF zawierających złośliwe oprogramowanie i e-maili wyglądających jak te pochodzące z działów HR dużych firm, a także fałszywych zaproszeń do znajomych na portalu Facebook.

MWR Infosecurity przeprowadziło ostatnio symulację, w której wysyłano do badanych użytkowników link odnoszący do fałszywej strony logowania. Ponad 25% badanych kliknęła w złośliwy link, a ponad połowa z nich podała swój login i hasło. Równie skuteczne okazały się przesyłane e-maile, które udawały wiadomości od działu HR. ZDNet poinformował ostatnio, że wysyłanie zaproszeń do znajomych jest chętnie stosowaną przez przestępców strategią do nakłonienia użytkowników do kliknięcia w podany link.

Inną formą ataku są również przejęte przez hakerów podstrony Amazon i innych czołowych graczy e-commerce, które po kliknięciu przekierowują na przekonująco wyglądające strony płatności, które zbierają dane logowania użytkowników.

Jak przeciwdziałać?

Produkty tego typu nie są nowością, a niektórzy eksperci do spraw bezpieczeństwa kwestionują ich skuteczność. Ponadto, mimo wielokrotnych ćwiczeń użytkownicy nadal popełniają te same błędy wystawiając się na atak.

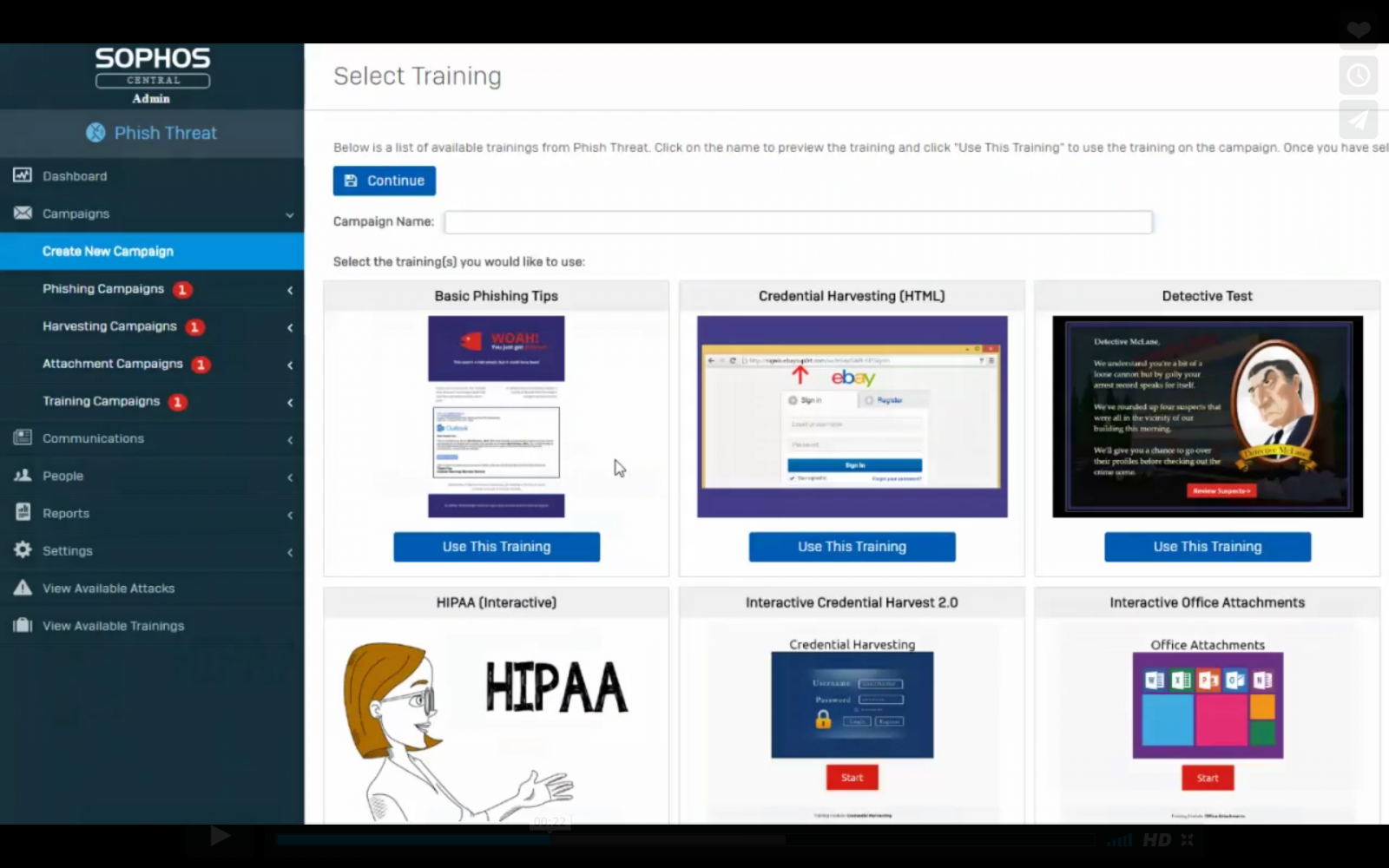

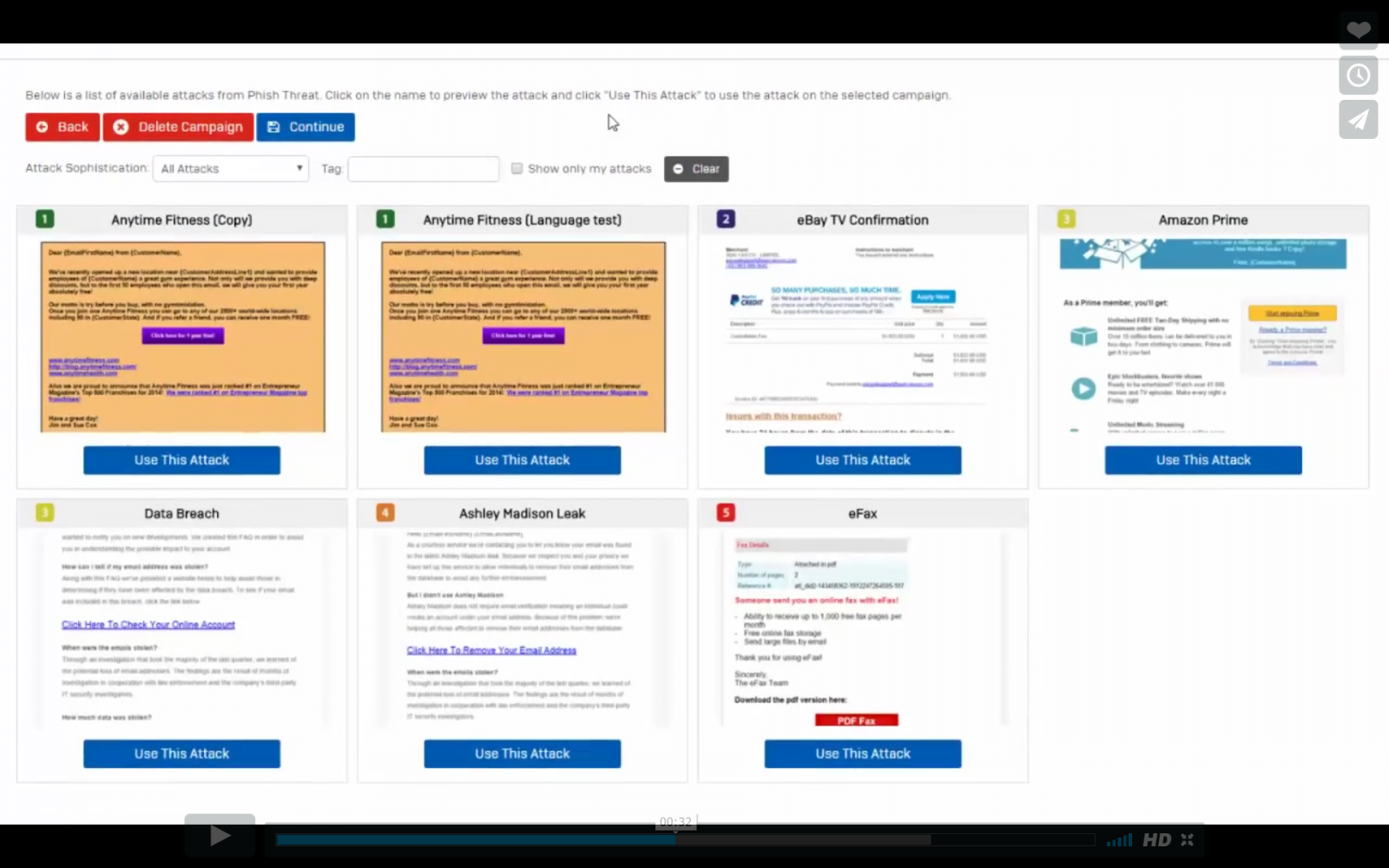

Symulacje ataków są jednak dobrym pierwszym krokiem, ponieważ uświadamiają użytkowników, jak ataki phishingowe mogą wyglądać i jak skuteczne mogą być jeśli tylko internauta nie zachowa odpowiedniej ostrożności.

Czy ten artykuł był pomocny?

Oceniono: 0 razy