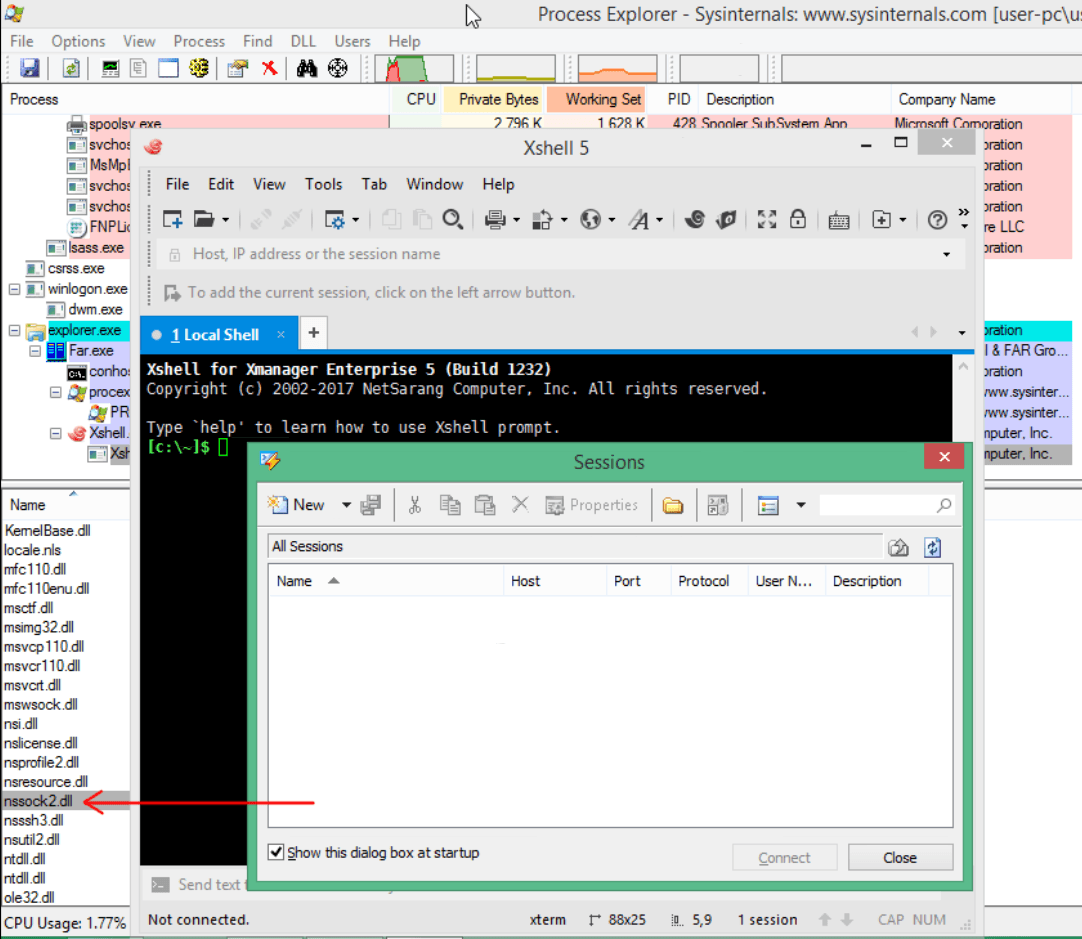

Pracownicy Kaspersky Lab po raz kolejny pokazali, na co ich stać. Odkryli w jednym z modułów (nssock2.dll) oprogramowania NetSarang celowo zaprogramowaną lukę, która dawała napastnikom pełną kontrolę nad komputerami, terminalami i serwerami.

Backdoor o nazwie ShadowPad, niczym ransomware NotPetya odkryty na Ukrainie, trafił na komputery klientów oprogramowania NetSarang poprzez aktualizację – podobnie jak w przypadku aplikacji M.E.Doc wykorzystywanej przez ukraińskie firmy, szkodliwy update do programu NetSarang został dostarczony taką samą drogą – ktoś przeprowadził atak na serwery firmy NetSarang i podmienił podpisane cyfrowo pliki aktualizacyjne. Backdoor został odkryty po tym, jak eksperci przyglądali się podejrzanym żądaniom wyszukiwania nazw domenowych. Incydent został zgłoszony przez jednego z klientów Kaspersky Lab z branży finansowej.

Backdoor umożliwiał wgląd w strukturę katalogów i plików zainfekowanych systemów przez 17 dni – od 17 lipca do 4 sierpnia. Oprogramowanie NetSarang tworzone przez programistów z USA oraz Korei Południowej dawało napastnikom pełną kontrolę: możliwe było uruchomienie dowolnego kodu dostarczonego z serwera przestępców. Backdoor, aby utrudnić swoje wykrycie, korzystał z wirtualnego systemu plików w rejestrze (VFS).

Produkty: NetSarang Xmanager Enterprise 5.0, Xmanager 5.0, Xshell 5.0, Xftp 5.0 i Xlpd 5.0 stały się częścią szkodliwego łańcucha dostaw zainfekowanego oprogramowania na komputery setek banków, firm energetycznych i producentów leków. Producent oprogramowania NetSarang potwierdza, że ich infrastruktura została zaatakowana i zrobiono wszystko, co było konieczne, aby zaradzić podobnym incydentom w przyszłości.

W ataku z wykorzystaniem backdoora ShadowPad podobnie jak z NotPetya użyto takiej samej taktyki – przejęcia kontroli nad mechanizmem aktualizacji oprogramowania.

Producent zestawu narzędzi NetSarang na zgłoszenie pracowników Kaspersky Lab wydał aktualizację mającą na celu zapobiegać podobnym atakom.

- Oficjalny komunikat producenta NetSarang oraz procedura aktualizacji: https://www.netsarang.com/news/security_exploit_in_july_18_2017_build.html

- Analiza na blogu Kaspersky Lab: https://securelist.com/shadowpad-in-corporate-networks/81432/

Czy ten artykuł był pomocny?

Oceniono: 0 razy