Do tej pory większość użytkowników żyło w przekonaniu, że wysłana wiadomość elektroniczna kanałem e-mail jest niezmienna – odbiorca otrzyma taką samą treść, jaka została wysłana przez adresata. Dzisiaj wszyscy powinni wziąć poprawkę na bezpieczne protokoły komunikacji, ponieważ nawet takie standardy jak SMIME oraz PGP nie są w stanie zabezpieczyć wiadomości przed podmianą, którą zaprezentowali pracownicy firmy Mimecast.

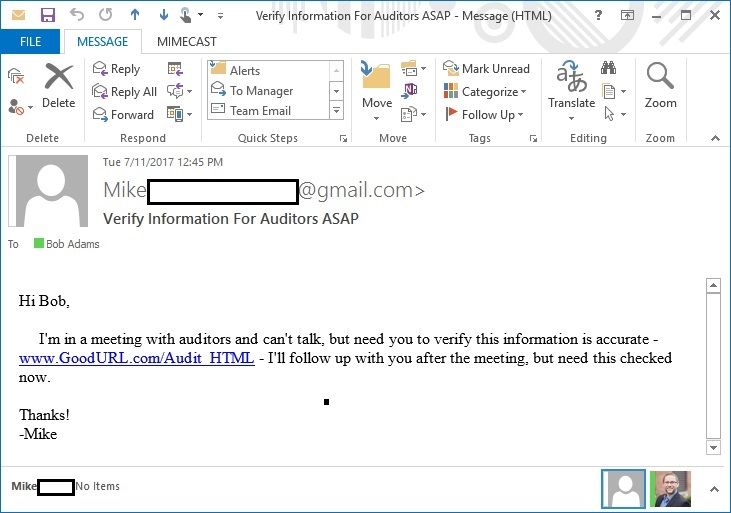

Opracowana metoda ROPEMAKER (akronim Remotely Originated Post-delivery Email Manipulation Attacks Keeping Email Risk) potrafi zmienić w treści wiadomości np. link hiperłącza:

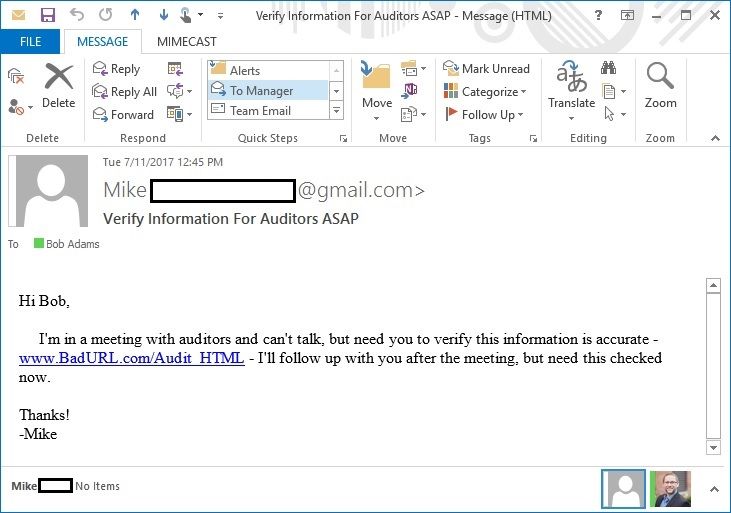

ROPEMAKER daje sposobność manipulowaniem nie tylko linkami. Możliwa jest zamiana całej zawartości tekstu:

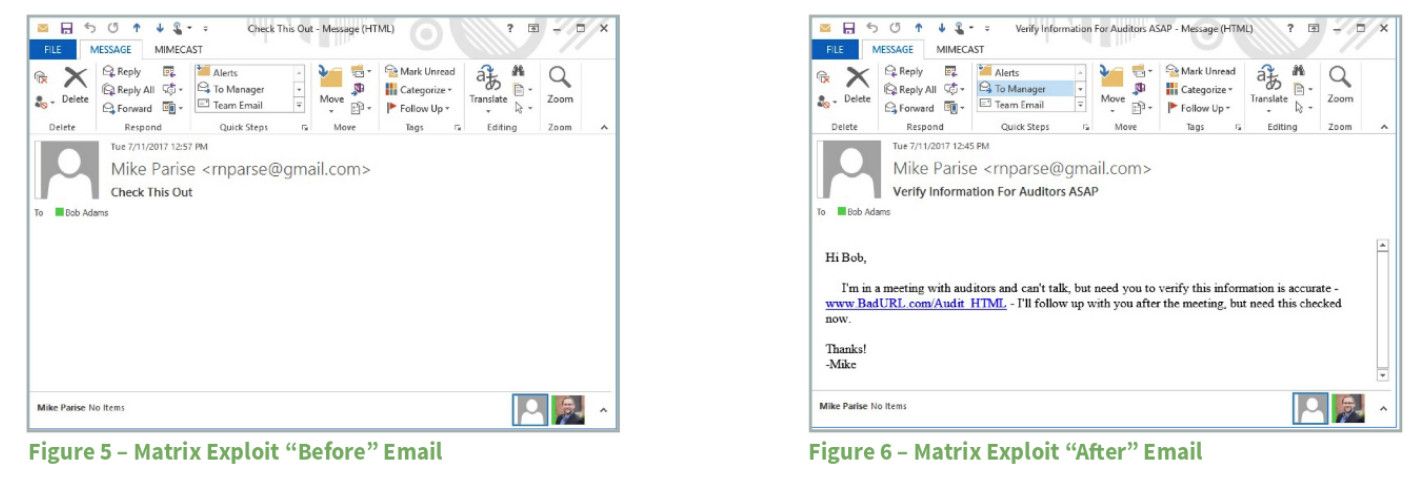

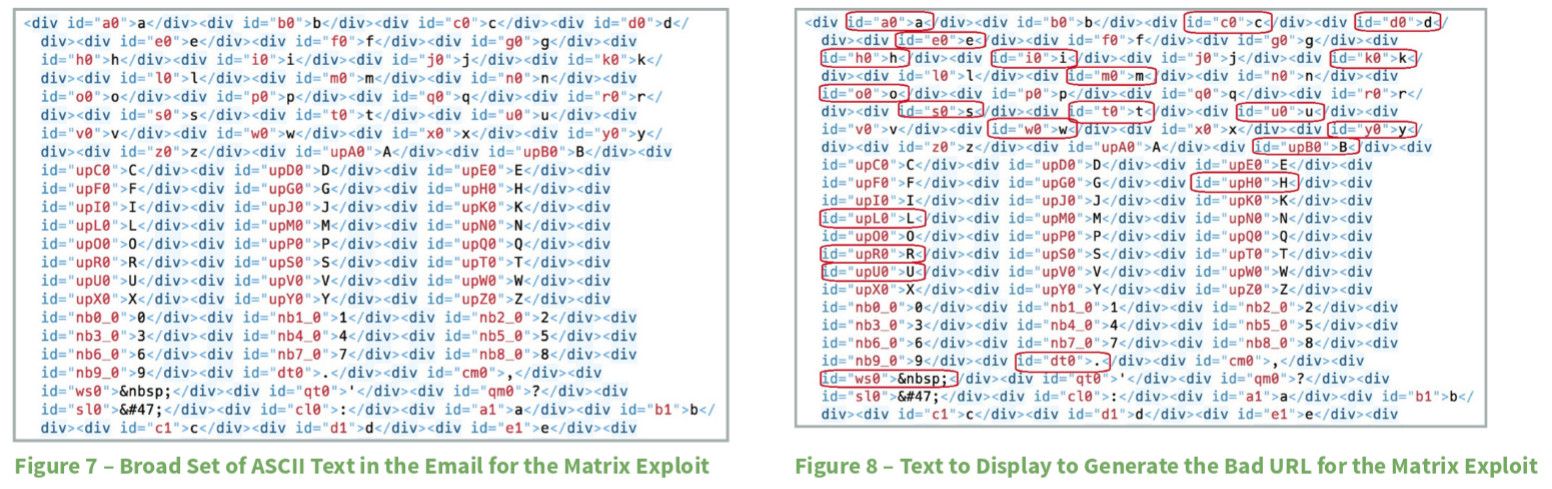

W jaki sposób jest to możliwe? Poprzez manipulację tego, co widać w warstwie, której nie widać. A dokładnie rzecz ujmując, dzięki załadowaniu zdalnej zawartości HTML i CSS:

W jaki sposób wykorzystać ROPEMAKER w ataku?

W tej metodzie nie jest potrzebny bezpośredni dostęp do skrzynki pocztowej, nie zastosowano też ataku MiTM (chociaż w ataku MiTM da się wykorzystać ROPEMAKER). Udana modyfikacja treści wiadomości e-mail możliwa jest na skutek załadowania zdalnego kodu CSS – bardziej atrakcyjna wizualnie poczta zawierająca dynamiczne treści i hiperłącza zwiększa ryzyko udanego ataku phishingowego. Jednak w tym przypadku phishing to niedowartościowujące określenie oszukania pracownika lub użytkownika, bo pomimo podpisu elektronicznego lub zaszyfrowania wiadomości protokołem PGP, adresat otrzymuje zafałszowaną treść.

Zaprezentowana metoda oszustwa daje cyberprzestępcom do ręki karabin Gatlinga, podczas gdy wcześniej mieli do dyspozycji tylko jednostrzałowe pistolety.

ROPEMAKER’a można wykorzystać w tych samych phishingowych lub spear-phishingowych atakach, które znaliśmy do tej pory, dokładając zaprezentowaną metodę manipulowaniem zawartości e-mail. W efekcie otrzymujemy wybuchową mieszankę socjotechniki. Najgorsze jest to, że ROPEMARKER nie jest exploitem, nie jest też luką, ani błędem w zabezpieczeniach. To po prostu mistrzowskie oszukanie, a właściwie prawidłowe wykorzystanie funkcji klientów pocztowych, które ostrzegają użytkownika przed załadowaniem zdalnej zawartości.

ROPEMARKER przetestowano na klientach: Outlook, Thunderbird oraz Apple Mail. Jego zastosowanie ogranicza tylko kreatywność cyberprzestępców. Chociaż firma Mimecast nie zanotowała tej metody w prawdziwych atakach (a ma pod sobą kilkadziesiąt tysięcy biznesowych klientów, którzy miesięcznie otrzymują miliardy e-maili), to tak samo jak z exploitami EternalBlue od NSA – niedługo możemy być świadkami zaobserwowania ROPEMARKER’a w phishingowych atakach na podobną skalę, co ransomware WannaCry. Co więcej, badacze sugerują, że napastnicy do wyświetlania zdalnej zawartości mogą eksperymentować ze skalowalną grafiką wektorową (SVG) oraz z tagami <embed>, a także <iframe>.

Co na to Microsoft i inni zainteresowani? Właściwie nic. Wszyscy jak jeden mąż twierdzą, że wystarczy zablokować wyświetlanie zdalnej zawartości. W przypadku nadawców spoza zaufanej listy jest to jeszcze zrozumiałe. Jednak co zrobić, jeśli nadawcą jest znajomy lub pracownik, który w dodatku szyfruje e-mail w taki sposób, że mamy pewność co do jego autentyczności? Jeszcze nie znaleziono na to metody, ale ograniczone zaufanie do podpisanych i zaszyfrowanych wiadomości należy sobie wyrobić jak najszybciej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy