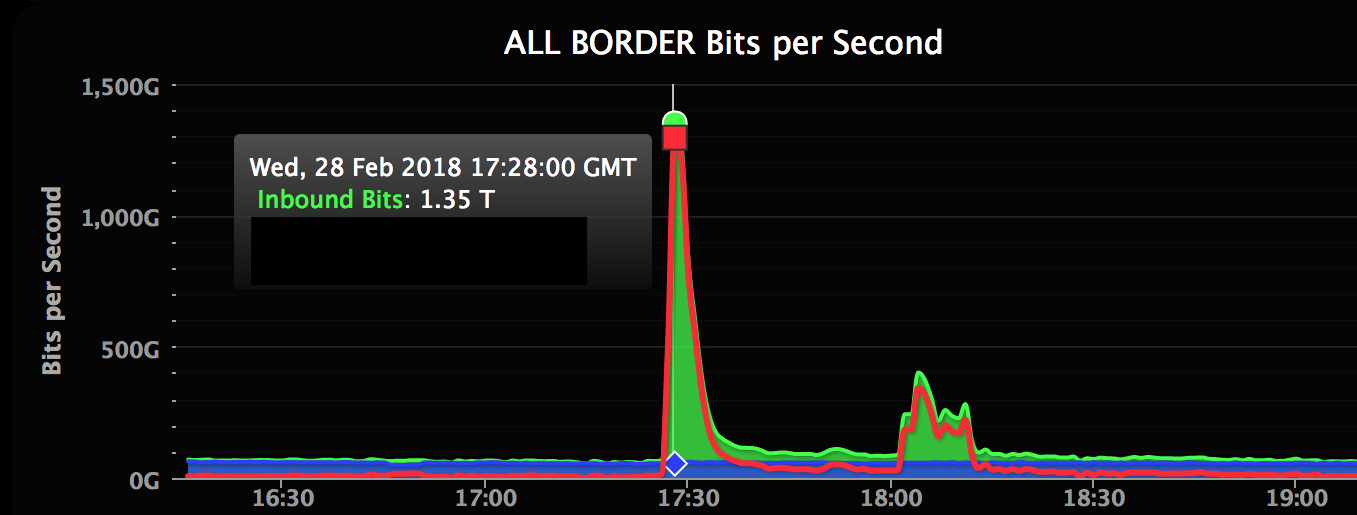

Dnia 28 lutego 2018 roku byliśmy świadkami największego do tej pory ataku DDoS na portal GitHub.com o gigantycznej przepustowości 1.35 terabita na sekundę. Dzień później rekord został pobity o 400,000 megabitów i nieznacznie przekraczał 1.7 terabita na sekundę, gdzie tym razem dostępu do usługi odmówiła jedna ze stron internetowych znajdująca się w sieci firmy Arbor Networks na terenie USA.

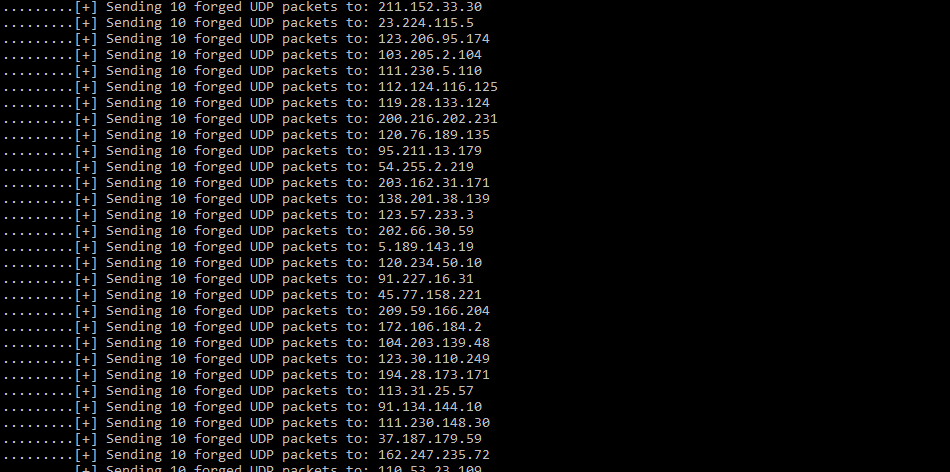

Jak dotąd te dwa największe odnotowane ataki typu DDoS (ang. Distributed Denial of Service) miały wspólny mianownik. Była nim niepoprawnie skonfigurowana usługa Memcached, którą wykorzystuje się do przyspieszania wczytywania niektórych zasobów np. rekordów z baz danych, treści dynamicznych lub nawet całych stron (dokumentów HTML) przez bardzo duże portale, takie jak Facebook, Twitter, Reddit, YouTube, Onet, Wirtualna Polska i inne. W obu tych spektakularnych atakach okazało się, że usługa Memcached była dostępna „z zewnątrz”, co pozwalało atakującemu wysłać do serwera WWW obsługującego portal GitHub ponad 50,000 pakietów UDP przy użyciu fałszywego adresu IP (tak zwany IP spoofing). Ponad 50,000 razy — aż o tyle przekroczono możliwości „przerobowe” serwera WWW portalu GitHub w każdej sekundzie. Dzięki ogromnej liczbie „przejętych” serwerów Memcached napastnikowi udało się na pewien czas wyczerpać przepustowość łącza jakim dysponował portal, powodując niedostępność strony internetowej, a także — co też jest prawdopodobne — dało to sposobność przetestowania tak dużego botnet w praktyce. Atak wykorzystywał także bardzo duży współczynnik amplifikacji (około 51,000), to znaczy, że atakujący wysyłając 10 bajtów danych do podatnych usług na wyjściu, generował 500 Kb strumienia danych, który trafiał do ofiary.

CloudFlare szacuje, że w ataku DDoS na GitHub mogło brać udział od kilku tysięcy do kilkudziesięciu tysięcy maszyn o unikalnych adresach IP:

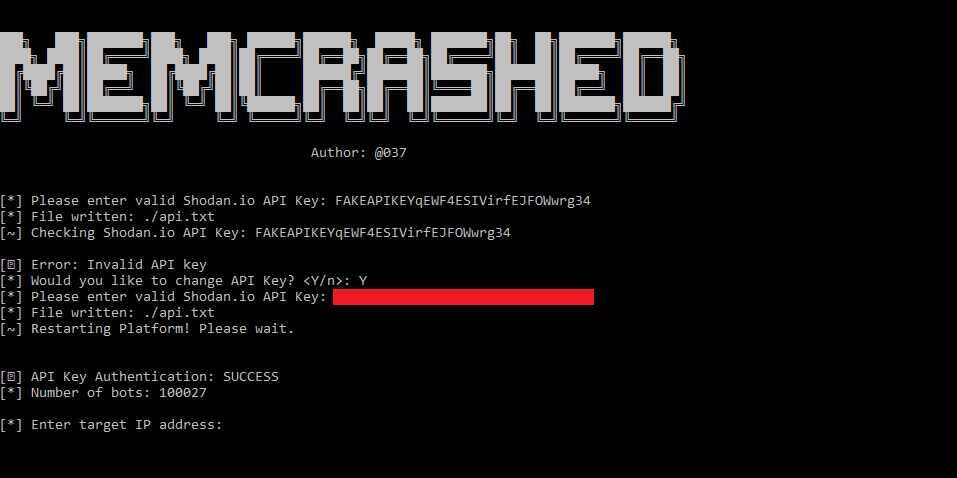

Memcrashed to narzędzie do ataków DDoS dla script-kiddie

Teraz wszyscy mają powody do niepokoju, bowiem opublikowano narzędzie zawierające exploit do przeprowadzania ataków DDoS na serwery Memcached.

Aplikacja Memcrashed została napisana w Pythonie i wykorzystuje API popularnej wyszukiwarki Shodan. Za jej pomocą możliwe jest „przeskanowanie” dostępnych hostów w sieci Internet z zainstalowaną aplikacją Memcached pod kątem otwartego portu UDP/11211, na którym nasłuchuje usługa. Według Shodan.io hostów z wystawionym portem 11211 „na świat” jest obecnie około 130,000, więc potencjał w aplikacji jest ogromny. Skutki ponownego ataku mogą być katastrofalne dla niejednego biznesu — lub być doskonałą reklamą dla firmy, która skutecznie odpiera atak. A z tak wielkimi atakami „wysycającymi” łącze internetowe poradzić sobie mogą tylko najwięksi operatorzy.

Na szczęście jest światełko w tunelu.

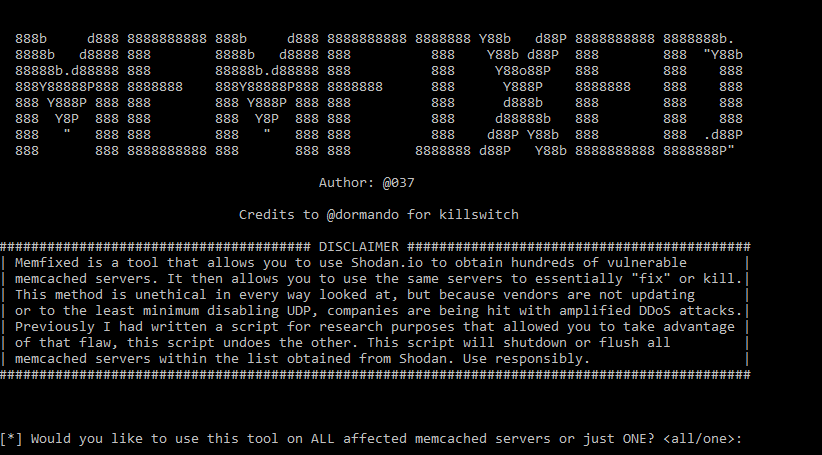

Memfixed jako „kill-switch” (wyłącznik) serwerów Memcached

Wyłącznik w dosłownym znaczeniu. Aplikacja Memfixed działa na tej samej zasadzie, co Memcrashed. Również została napisana w Pytonie i w taki sam sposób wykorzystuje API wyszukiwarki Shodan. Autor programu nie czekał, aż administratorzy zabiorą się za aktualizowanie serwerów (co może potrwać całymi miesiącami). Napisał własne oprogramowanie wyłączające serwery Memcached, które są podatne na przejęcie. Społeczność internautów może mu w pewien sposób podziękować, ponieważ ktoś, kto zdecyduje się „nacisnąć przycisk”, wyłączy narażone na przejęcie serwery i ograniczy w przyszłości ilość urządzeń przynależnych do botnetu. Może to pozytywnie wpłynąć na bezpieczeństwo, ponieważ potencjalne kolejne ataki będą charakteryzowały się mniejszym natężeniem, jednak kosztem właścicieli serwerów Memcached.

Autor narzędzia zaznacza, że jego sposób na „zkillowanie” serwerów jest tako samo nieetyczny, jak atakowanie aplikacji, usług online, bądź stron internetowych z wykorzystaniem Memcrashed. W każdym razie do jakich celów by nie wykorzystać Memcrashed (poza naukowymi rzecz jasna), będzie to nielegalne.

Spodziewamy się więcej ataków DDoS

Dzięki aplikacji Memcrashed w najbliższych miesiącach spodziewamy się więcej ataków DDoS. Skrypt po odpowiednim zmodyfikowaniu pozwoli przeprowadzać zmasowane ataki na inne usługi działające na różnych portach, które są wystawione na świat. Co więcej wykorzystanie wyszukiwarki Shodan do odnajdywania podatnych hostów zwielokrotni potencjalną ilość maszyn biorących udział w atakach.

Administratorzy mogą sprawdzić podatność serwerów Memcached nmap’em:

$ nmap TARGET -p 11211 -sU -sS --script memcached-info Starting Nmap 7.30 ( https://nmap.org ) at 2018-02-27 12:44 UTC Nmap scan report for xxxx Host is up (0.011s latency). PORT STATE SERVICE 11211/tcp open memcache | memcached-info: | Process ID 21357 | Uptime 41557524 seconds | Server time 2018-02-27T12:44:12 | Architecture 64 bit | Used CPU (user) 36235.480390 | Used CPU (system) 285883.194512 | Current connections 11 | Total connections 107986559 | Maximum connections 1024 | TCP Port 11211 | UDP Port 11211 |_ Authentication no 11211/udp open|filtered memcache

Do poprawnego zabezpieczenia serwerów Memcached wymagane jest zainstalowanie zapory sieciowej, która powinna ograniczać dostęp do usługi tylko dla ruchu w obrębie sieci lokalnej. W innych przypadkach zaleca się nawet całkowite wyłączenie obsługi protokołu UDP.

O komentarz w sprawie ataków DDoS poprosiliśmy Radosława Wesołowskiego, CEO firmy Grey Wizard, specjalizującej się w ochronie stron internetowych poprzez przeciwdziałanie atakom sieciowym, wolumenowym i aplikacyjnym:

Niestety od dłuższego czasu obserwujemy nowe rekordy wielkości ataków. W 2016 roku 620 Gbs wygenerował botnet Mirai https://en.wikipedia.org/wiki/Mirai_(malware) ten sam botnet był także odpowiedzialny za ataki na firmę OVH (szacuje się że była to wartość 1Tbs). W lutym tego roku mamy do czynienia z nowymi rekordami odpowiednio 1.3 i 1.7Tbps. Wszystkie te ataki mają jeden wspólny mianownik — wykorzystują podatności w oprogramowaniu lub sprzęcie, a do wygenerowanie strumienia danych o tak dużych wartościach niezbędne są botnety o dużej liczebności. Sytuację pogarsza także fakt wykorzystywania słabości protokołu komunikacyjnego UDP, który pozwala na spoofing, czyli fałszowanie nadawcy i odbiorcy komunikatów. Największe ataki wykorzystują także mechanizmy amplifikacji, czyli zwielokrotnienia odpowiedzi na zapytanie atakującego. W większości przypadków przestępcy do stworzenia botnetu wykorzystują proste podatności np. fakt, że producenci kamer internetowych albo routerów ustawiają domyślnie znane hasła „admin/admin” (botnet Mirai), lub administratorzy udostępniają usługi, które nigdy nie powinny być publiczne (Memcached).

Od czasu publikacji informacji o ataku wykorzystującym Memcached, również my obserwujemy wzmożone ataki na naszych Klientów. Ataki te mają rekordowo duże wartości, które są rzadko spotykane w Polsce.

Problem nie jest prosty do rozwiązania. Co gorsze, przestępcy cały czas poszukują nowych wektorów ataków i infekowania maszyn. Ataki DDoS to wciąż najpopularniejsze zagrożenie dla aplikacji internetowych. Bardzo trudno jest dotrzeć do sprawców i ich ukarać. Jedyną skuteczną metodą obrony jest wykorzystanie specjalistycznych usług do oczyszczania ruchu.

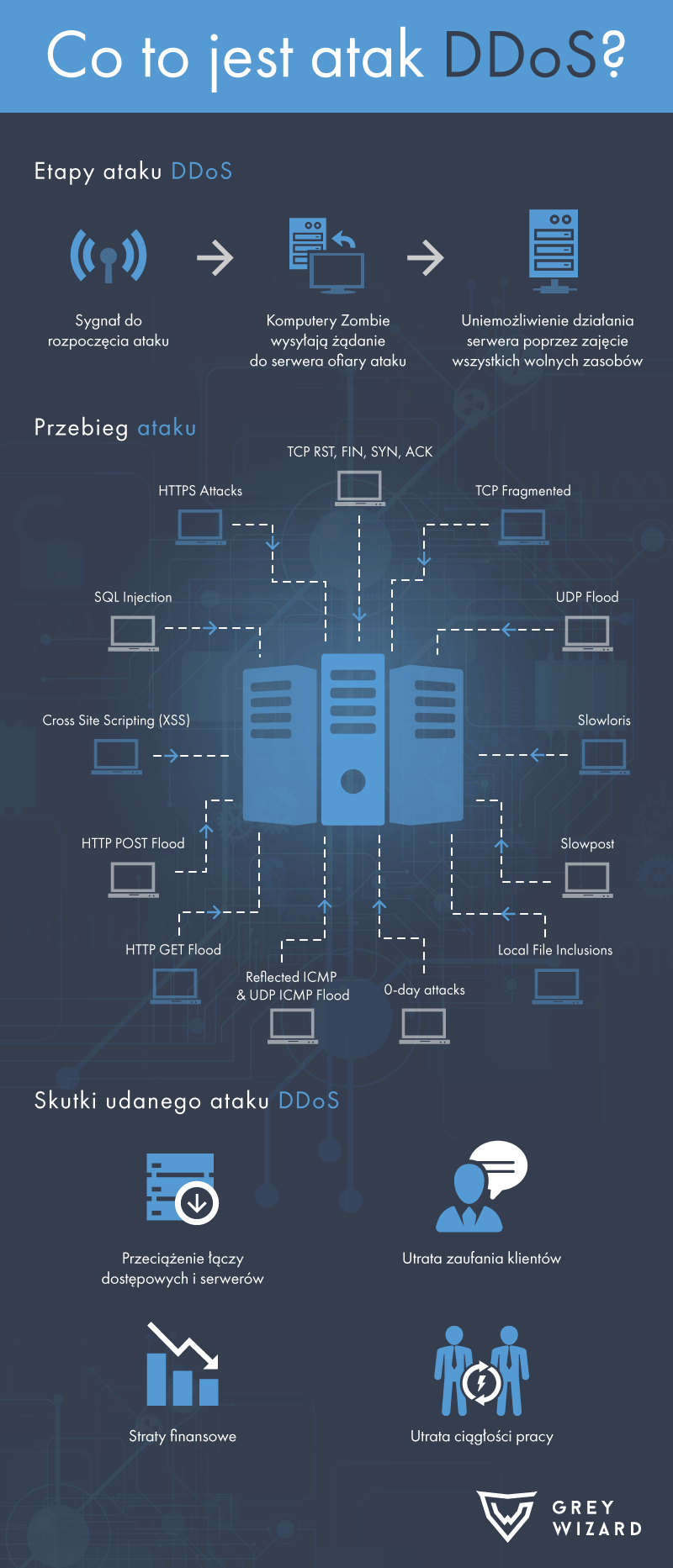

Więcej podstawowych informacji o atakach DDoS zawiera poniższa infografika oraz informacje przygotowane przez operatora OVH.

Czy ten artykuł był pomocny?

Oceniono: 0 razy