Mniej więcej rok temu ransomware LockCrypt rozprzestrzeniało się przez protokół RDP, używając ataku słownikowego do „przełamania” zabezpieczeń w postaci loginu i hasła. Teraz już wiemy, że zaszyfrowane dane mogą zostać odszyfrowane, a przynajmniej jest to możliwe dla firm, które pozostawiły pliki na lepsze czasy z nadzieją, że w nieodległej przyszłości ktoś znajdzie sposób na przywrócenie danych do stanu sprzed zaszyfrowania.

Ransomware LockCrypt posiadało kilka wersji, stąd dodawanych jest kilka rozszerzeń do zaszyfrowanych plików. I tak:

- Pliki z końcówką .lock, .2018 i .mich podobno można odszyfrować, ale oficjalnego oprogramowania nie ma. Ofiary, które zachowały kopię zapasową zaszyfrowanych plików mogą się z nami skontaktować w celu udzielenia pomocy.

- Na obecną chwilę pliki z końcówką .bi_d nie mogą zostać odszyfrowane.

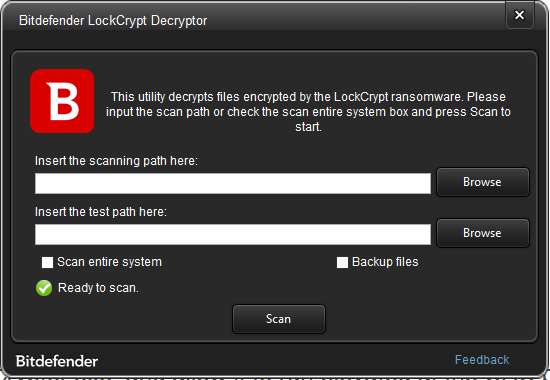

- Pliki z końcówką .1btc można za darmo odszyfrować oficjalnym oprogramowaniem Bitdefender LockCrypt Decryptor.

Ransomware nie wybiera, dlatego jako ofiara ataku niezależnie od tego, czy prowadzisz małą rodzinną firmę lub całkiem dochodowy biznes, to prawdopodobnie zetknęłaś się z wiadomościami podszywającymi się pod kurierów, pocztę, banki lub kancelarie prawnicze. Możliwe, że większość z tych zainfekowanych załączników dałoby się zatrzymać tradycyjnymi sposobami ochrony, ale do końca nigdy nie wiadomo. Jeżeli czytasz ten krótki artykuł i jeszcze nie posiadasz kopii zapasowej bardzo ważnych plików, nie zwlekaj na ostatnią chwilę. Ransomware nie wybiera.

Czy ten artykuł był pomocny?

Oceniono: 0 razy