Nieostrożnym internautom nawet teoretycznie najbezpieczniejszy (zaraz po Linuksie) system operacyjny firmy Apple nie zagwarantuje bezpieczeństwa na odpowiednio wysokim poziomie, jeżeli dla własnej wygody użytkownicy będą wyłączać funkcje, które chronią przed szkodliwym oprogramowaniem. Zabezpieczenia systemu macOS można tak samo łatwo złamać, jak Windowsa i wcale nie wyrafinowanymi atakami. Wystarczy dobrze przygotowany socjotechniczny atak na nieroztropnych internautów.

Badacze z Kaspersky Lab wykryli trojana (nazwanego Calisto), który infekuje systemy operacyjne macOS. Trojan podszywał się pod program antywirusowy Mac Internet Security X9 firmy Intego, a po zainstalowaniu się w systemie dawał atakującym możliwość zdalnej ingerencji (backdooring) w system plików.

Badacze z Kaspersky Lab opisują cały proces analizy trojana: zaczęło się od rozbudowywania szkodliwych funkcji. Początkowo pierwsze prototypu szkodnika miały ograniczoną funkcjonalność lub nawet nie występowały w środowisku naturalnym (ang. in the wild). Pierwsze próbki skojarzone z backdoorem zostały przesłane do VirusTotal w 2016 roku, ale dopiero niedawno pojawiły się wykrycia finalnej wersji trojana Calisto.

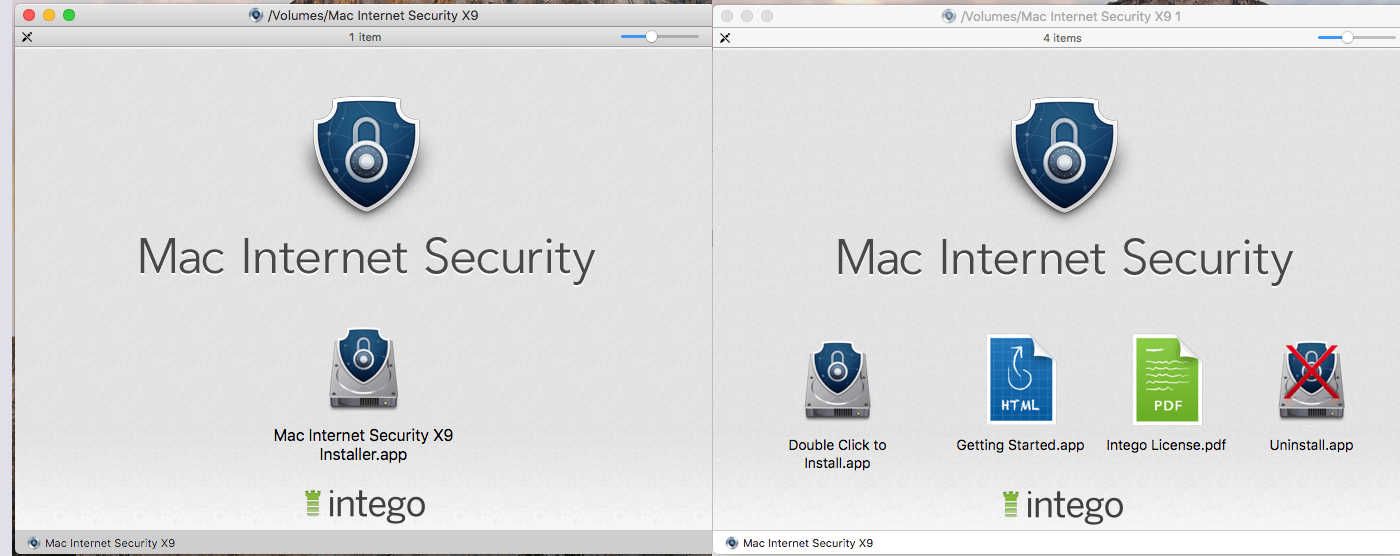

Eksperci nie są pewni co do dystrybucji szkodnika. Zazwyczaj w takich przypadkach bierze się pod uwagę scam lub dobrze przygotowaną stronę, która podszywała się pod antywirusa i zawierała link do pobrania — proces infekcji rozpoczynał się od uruchomienia niepodpisanego pliku DMG pod płaszczykiem rozwiązania antywirusowego Mac Internet Security X9 dla macOS. Dla porównania, czy rozpoznalibyście prawdziwy instalator?

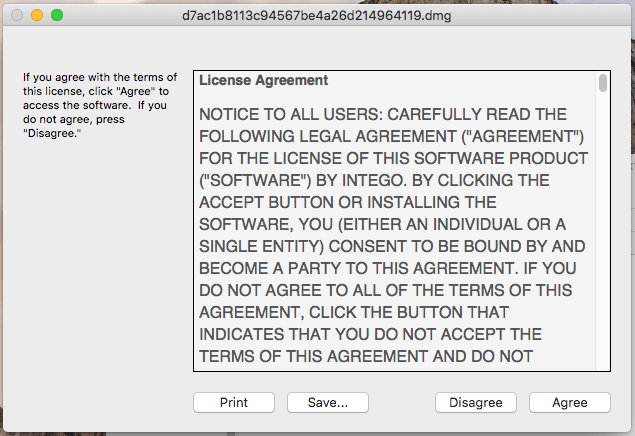

Podczas instalacji użytkownik otrzymuje bardzo przekonującą umowę licencyjną, która różni się jedynie nieznacznie od rzeczywistej.

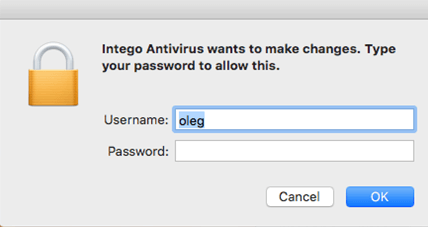

Po zaakceptowaniu warunków fałszywy antywirus prosi o podanie loginu i hasła użytkownika. Jest to całkiem normalne zachowanie podczas instalowania programów, które wprowadzają zmiany do systemu.

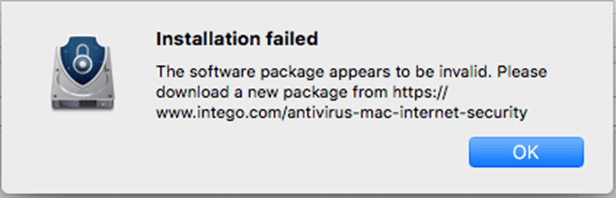

Kiedy poświadczenia zostaną przekazane program zawiesza się i proponuje ponowne pobranie instalatora. Tym razem prawdziwego. Ze strony producenta.

W międzyczasie użytkownik albo zignoruje instalator i zabierze się do własnych spraw, albo będzie kontynuował instalację prawdziwego programu ochronnego. Ale mleko zostało już rozlane, ponieważ w tle trojan wprowadza szkodliwe zmiany. Na tym etapie jedynym zabezpieczeniem przed dalszymi konsekwencjami jest funkcja SIP (System Integrity Protection), która została wprowadzona do systemu wraz z premierą OS X El Capitan. Odpowiada ona za monitorowanie kluczowych plików i katalogów systemowych, zapobiegając ich modyfikowaniu przez procesy nie posiadające podpisu cyfrowego Apple. Niestety część użytkowników wyłącza SIP, ponieważ nie może swobodnie modyfikować niektórych ustawień systemowych, nawet z uprawnieniami roota. Calisto kontynuuje swoją instalację.

W końcowej fazie trojan staje się backdoorem — zbiera informacje o systemie i przekazuje je do serwera kontrolowanego przez przestępcę. Umożliwia też zdalny dostęp do systemu, otwierając tylną furtkę lub korzystając z narzędzi wbudowanych w system. Jako że trojan działa z uprawnieniami administratora, to może głęboko zaszyć się w systemie i ukrywać swoją aktywność.

Do kontrolowania i zbierania informacji z maszyn wykorzystywano serwer o adresie IP 40.87.56.192, który obecnie przestał działać. Szczegóły na VT.

Dodatkowe IoC:

- d7ac1b8113c94567be4a26d214964119

- 2f38b201f6b368d587323a1bec516e5d

- 40.87.56.192

Do zabezpieczenia systemu macOS przed podobnymi szkodnikami zaleca się aktualizowanie aktualizacji, zainstalowanie programu antywirusowego, instalowania programów tylko z zaufanych źródeł, ale przede wszystkim nie wyłączania SIP. Bardziej zaawansowani użytkownicy mogą przeszukać system pod kątem wskaźników infekcji (IoC). Do tego celu można wykorzystać te narzędzia bezpieczeństwa oraz te.

Czy ten artykuł był pomocny?

Oceniono: 0 razy