Atak za pośrednictwem luki dnia zerowego stanowi jedną z najgroźniejszych form cyberzagrożeń, ponieważ polega na wykorzystaniu słabego punktu w zabezpieczeniach, który nie został jeszcze wykryty ani wyeliminowany. Zidentyfikowana przez cybergang luka 0-day może zostać wykorzystana w celu stworzenia exploita, które otworzy dostęp do całego systemu. Taki scenariusz ataków jest powszechnie stosowany przez wyrafinowane ugrupowania cyberprzestępcze i tak właśnie wyglądało to w opisywanym przypadku.

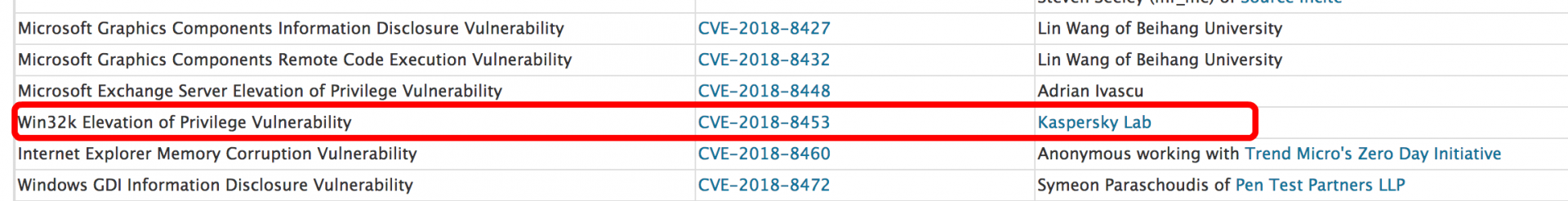

Wykryty przez technologię Kaspersky Lab exploit na podatność CVE-2018-8453 dla systemu Windows został dostarczony ofiarom za pośrednictwem skryptu PowerShell. Następnie został wykonany w celu uzyskania niezbędnych uprawnień umożliwiających zapewnienie mu długotrwałego przebywania w systemach ofiar. Kod szkodnika charakteryzował się wysoką jakością i został przygotowany w celu umożliwienia skutecznego działania w możliwie największej liczbie różnych kompilacji systemu Windows.

Celem omawianych cyberataków, które zostały przeprowadzone pod koniec lata, był niespełna tuzin różnych organizacji zlokalizowanych na Bliskim Wschodzie. Podejrzewa się, że stojące za nimi ugrupowanie może być powiązane z grupą FruityArmor. Po wykryciu luki eksperci z Kaspersky Lab natychmiast poinformowali o niej firmę Microsoft, co pozwoliło na sprawne usunięcie podatności 9 października 2018 roku.

Oprogramowanie antywirusowe Kaspersky Lab wykryło omawianego exploita za pomocą silnika wykrywającego podejrzane zachowania, a także piaskownicę i silnik antywirusowy wykorzystywany w platformie Kaspersky Anti Targeted Attack służącej do walki z zaawansowanymi atakami ukierunkowanymi.

Firmy oraz użytkownicy indywidualni w celu ochrony przez exploitami powinni zrezygnować z oprogramowania, które nie jest już aktualizowane. Dla przedsiębiorstw i dla użytkowników domowych istnieją rozwiązania, które pomagają zarządzać aktualizacjami bezpieczeństwa i chronić systemy operacyjne przed zaawansowanym szkodliwym oprogramowaniem. Więcej na temat ochrony przed exploitami można przeczytać w naszym poradniku.

Szczegółowa analiza techniczna podatności CVE-2018-8453 dostępna jest na tej stronie internetowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy