To dosyć prymitywna kampania nakłaniająca do uruchomienia załącznika w postaci rzekomej faktury. Jako że otrzymaliśmy powiadomienie od kilkunastu użytkowników, postanowiliśmy bliżej przyjrzeć się działaniom, które są wymierzone przeciwko potencjalnym klientom dystrybutora farmaceutycznego Farmacol.

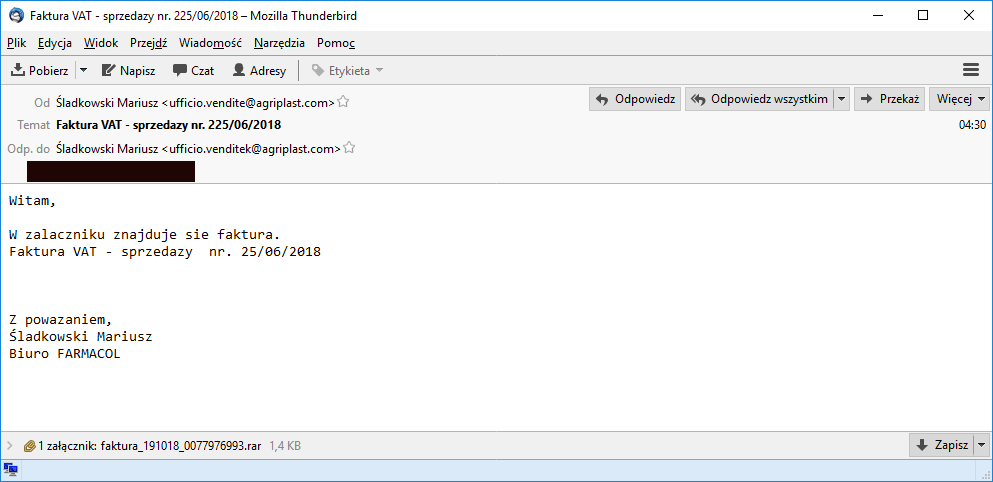

Oryginalna wiadomość:

Witam, W zalaczniku znajduje sie faktura. Faktura VAT - sprzedazy nr. 25/06/2018 Z powazaniem, Śladkowski Mariusz Biuro FARMACOL

Załączony plik spakowany jest do archiwum RAR. Budzi to spore wątpliwości co do intencji nadawcy. W środku znajduje się plik faktura_191018_0077976999.vbs, który uruchamiany jest przez systemowy interpreter wscript.exe. I tak naprawdę każdy kto nie jest deweloperem aplikacji, do niczego nie potrzebuje tego systemowego procesu. Dla własnego dobra i bezpieczeństwa pracowników, w tym całej firmy, można, a nawet powinno się wyłączyć dostęp do procesu wscript.exe. Microsoft podaje jak to zrobić:

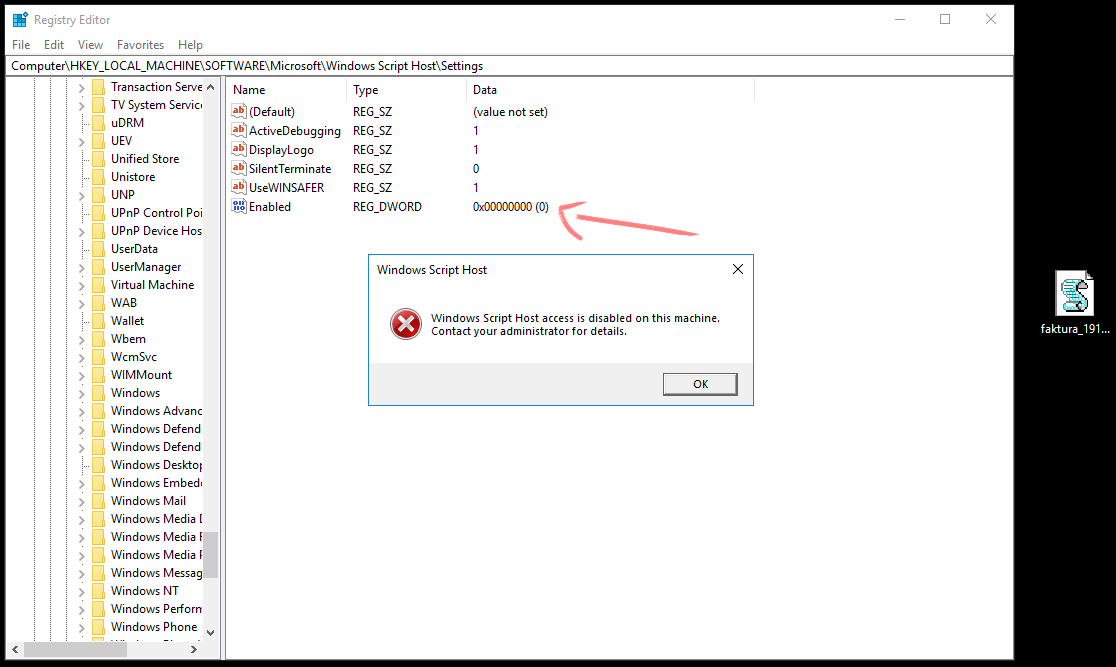

Przechodzimy do klucza HKEY_CURRENT_USERSoftwareMicrosoftWindows Script HostSettings i dodajemy wartość REG_DWORD, ustawiając wartość na 0. Od teraz po ręcznym uruchomieniu pliku (lub automatycznym i niewidocznym dla użytkownika, przez wirusa) z rozszerzeniem .VBS zobaczymy następujący komunikat:

Sprawdziliśmy, co potrafi uruchomiony załącznik w bezpiecznym środowisku, które wykorzystujemy do testów. Więcej o analizie malware możecie przeczytać w tym miejscu.

W przypadku tej konkretnej próbki uruchomienie pliku powoduje wykonanie złośliwego skryptu w interpreterze PowerShell.exe, który na komputer ofiary pobiera trojana. Ów trojan komunikuje się ze zdalnym serwerem i pobiera dodatkowe szkodliwe oprogramowanie na zainfekowaną maszynę.

A więc ponownie mamy do czynienia z wirusem, który do działania potrzebuje uruchomić systemowy proces PowerShell.exe. Z doświadczenia wiemy, że nawet 95% wirusów przesyłanych za pośrednictwem poczty można zablokować już na wczesnym etapie, odbierając użytkownikowi prawa uruchamiania skryptów w PowerShell. W jaki sposób to zrobić tłumaczymy w poradniku dotyczącym praktycznych wskazówek podniesienia bezpieczeństwa komputerów za pośrednictwem wbudowanych mechanizmów w system Windows 10. Poradnik jest przeznaczony dla firm i dla użytkowników domowych.

Dodatkowe IoC

SHA256:

2147ed83f8d9a839371c73fa39d3d3877f0343361f5dcdb3c4b2c25e50b43b1f

Nazwa pliku:

faktura_191018_0077976999.vbs

Spam wysyłany jest z serwerów:

ns3.hostwind.it

Spamer łączy się do serwera pocztowego z adresu IP:

5.61.45.138

Czy ten artykuł był pomocny?

Oceniono: 0 razy