W ostatnim czasie dostajemy niemało zapytań od czytelników z prośbą o pomoc w odszyfrowaniu plików. Wychodząc naprzeciw wszystkim poszkodowanym, zebraliśmy w jednym miejscu najważniejsze informacje o ransomware GrandCrab, które będą przydatne w odzyskaniu danych.

Tak się złożyło, że wszystkie zapytania kierowane do AVLab dotyczą ransomware GrandCrab w wersji 5.0.4, czyli wariantu najnowszego, na którego jeszcze nie opracowano dekryptora. Mimo wszystko dostrzegamy światełko w tunelu — ponieważ odszyfrowanie poprzednich wersji było możliwe, to i teraz jest szansa, że zaszyfrowane pliki będzie można odzyskać. Aby w ogóle można było mówić o odszyfrowaniu danych, i nie tylko dla opisywanego konkretnego wariantu ransomware, ale dla całej rodziny tego szkodliwego oprogramowania, musi wystąpić jeden z trzech czynników:

- Organy policyjne jak np. Europol lub FBI, które współpracują z firmami od bezpieczeństwa, muszą wspólnymi siłami przejąć kontrolę nad serwerem, na którym znajdują się połówki kluczy RSA lub doprowadzić do zlokalizowania i aresztowania przestępcy. Prokuratura za współpracę często oferuje niższe wyroki.

- Algorytm szyfrowania zastosowany w ransomware nie powinien być poprawnie wdrożony. Dopiero wówczas istnieje szansa, że uda się opracować narzędzie deszyfrujące, które korzysta ze słabości w implementacji algorytmu.

- Algorytm szyfrowania zastosowany w ransomware nie powinien wykorzystywać do szyfrowania algorytmu RSA, co obecnie zdarza się bardzo rzadko.

I właśnie pod koniec października 2018 roku pracownicy Bitdefender udostępnili dekryptor GrandCrab Removal Tool dla ransomware GrandCrab w wersji 1, 4 i 5. Opracowanie narzędzia nie byłoby możliwe, gdyby nie współpraca z Europolem, FBI, rumuńską policją i innymi firmami, które są bezpośrednio zaangażowane w łapanie cyberprzestępców. Szczegółowa tabelka porównawcza z możliwymi wersjami do odszyfrowania plików po infekcji GrandCrab-em znajduje się na AVLab pod tym linkiem.

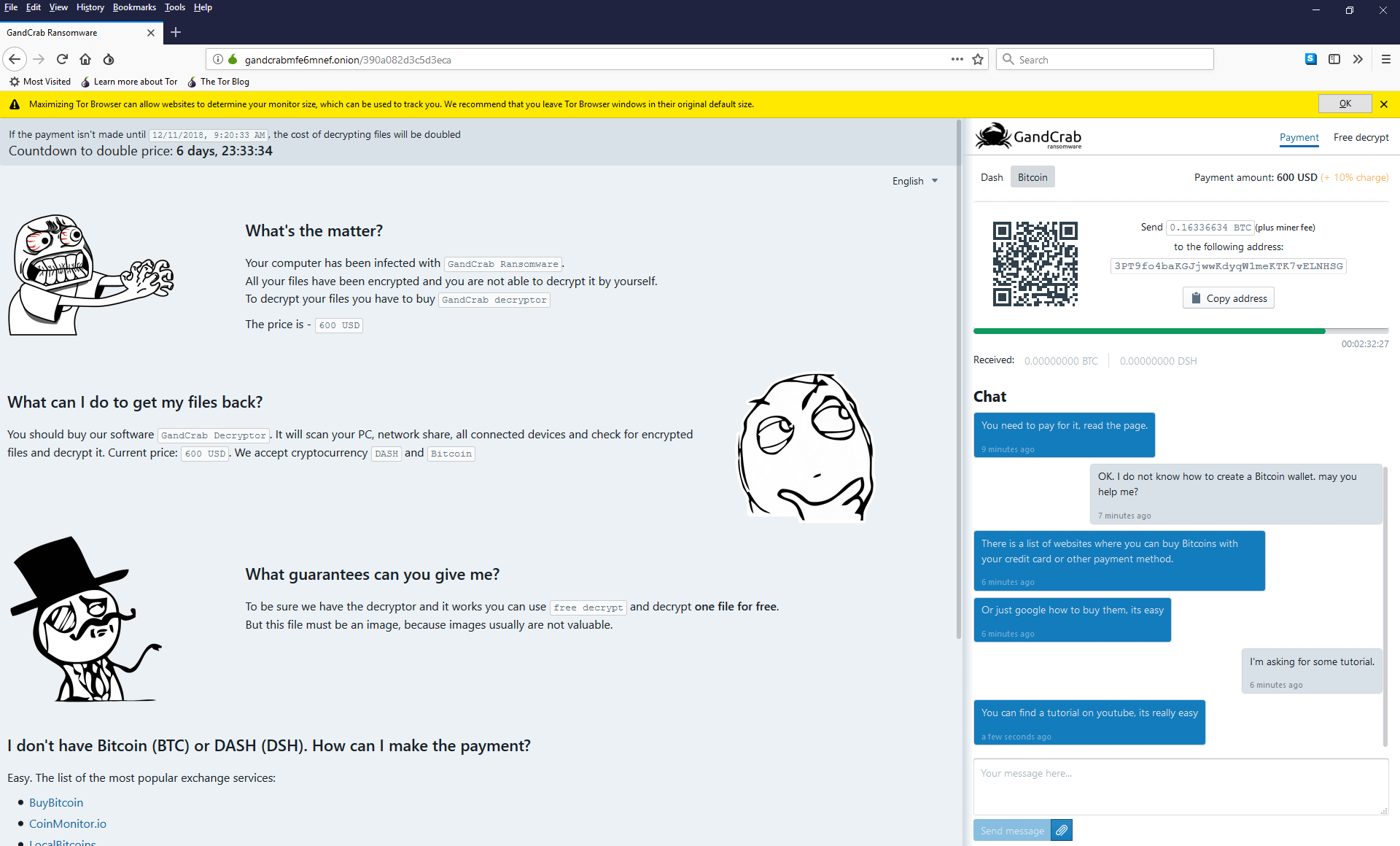

Aktualna notka z okupem dla GrandCrab 5.0.4 zawiera następującą treść

---= GANDCRAB V5.0.4 =--- *******UNDER NO CIRCUMSTANCES DO NOT DELETE THIS FILE, UNTIL ALL YOUR DATA IS RECOVERED*********************** *****FAILING TO DO SO, WILL RESULT IN YOUR SYSTEM CORRUPTION, IF THERE ARE DECRYPTION ERRORS***** Attention! All your files, documents, photos, databases and other important files are encrypted and have the extension: .DVOXR

Nasza próbka wirusa zmieniła rozszerzenie zaszyfrowanych plików na przykładowy_plik.docx..mrjsro. Trudno powiedzieć, co autor notatki miał na myśli i czy rozszerzenie .DVOXR to pozostałości z poprzedniej wersji informacji o okupie, czy jakiś inny błąd, a może rozszerzenie dla zaszyfrowanych plików jest generowane dynamicznie i jest inne dla każdej próbki tej wersji wirusa?

Dalej w notatce czytamy:

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files. The server with your key is in a closed network TOR. You can get there by the following ways: ---------------------------------------------------------------------------------------- | 0. Download Tor browser - https://www.torproject.org/ | 1. Install Tor browser | 2. Open Tor Browser | 3. Open link in TOR browser: http://gandcrabmfe6mnef.onion/390a082d3c5d3eca | 4. Follow the instructions on this page ----------------------------------------------------------------------------------------

Po odwiedzeniu strony w sieci Tor http://gandcrabmfe6mnef.onion/390a082d3c5d3eca dowiadujemy się, że okup wynosi 600 dolarów. Po 7 dniach od otworzenia linku odliczany jest czas. Jego przekroczenie będzie skutkowało podwojeniem haraczu z 600 na 1200 dolarów.

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free. ATTENTION! IN ORDER TO PREVENT DATA DAMAGE: * DO NOT MODIFY ENCRYPTED FILES * DO NOT CHANGE DATA BELOW

Poniżej znajduje się klucz publiczny RSA. Druga, prywatna połówka klucza RSA, potrzebna do odszyfrowania plików, znajduje się na serwerze operatora ransomware GrandCrab.

---BEGIN GANDCRAB KEY--- lAQAACRsjkxaIjj2K/CmIm67QZCcGacWfetP5gq/yuGWbDSMz1+iqpnL1LJr2zyhbKHPHPRlsaygCvh4YBqVjiwTcczkY+rhxNxWzpibEgptNJJAvYVYRwa2icqHxipUs/3DeCTxNkH14+RPXrxZ1OpM1RorQ7G/YmnDwJeLaFPjthD4qPnCNvQKNEbuCBQdyc8dFZw3EETtsh7n5ekGdBd310y45ZAmoXPJas1meTDjrPxO5BAvOWlzrACcvVU6CYJsVWax8Njfwt8lCW/BmdU0T/wqJeVHipHrAX9EdTg0rO8q3JRmXVZiI/6nDVhooiniABML9jOaF0H6l3LDOcmPrGwQsR8w1iQ0QDcWE+32losRPAB5pMGZR6vQkoupq9kHtVhG4aO2yfx1JxQQ8tbv/Zh5tnJzBVFXDYCntvVpm/OPoxW+ETXYofqZidJM7g6olxKcf+Vib9CPLLqz00cx3eEnZrlLvmRg6xiH3+4TiXFjkI8HVFCcZCUAT7a6thXh1mU0pJnS2gF6PT9MUagLmhwa46ikEZr1A3hNF+EWsLceegBNGDR5BRIcadf4jBvEGhsoC24c2xIhc635sY6B1YHT6DeN7asgVWgWDcxLFTCZ9owDrGtjHep0XIs0LmjA/zG1m2qL1X/80j+JkiMaXKrO4bOPArUFkL6U4KX5ZRWCw6cL7DDzNgIKNC0sLkfMzV75uvKdHDHIhJrDpo8jcJmYqPdNJ6eJlixeI0+E5Et4M/f0jmQP3u5PEbV5+Ui8MukumUGurEhjCrY2a4no8XEqE/6kQJDitT6CEpfgON4Iq0aiJIJhBugpqbLiMANbzYk+alqIoBROaSgBBYhnq5mksLDtpGx60Lgrp6Pcxf1TUFgabsp738hUuplaCEhxk/enUkxO3RkzlnAiiLl0K0hnwxWk8W2R+FxId7g/aD/tVpGkTjbBMRE9mDC5ujVHCHb2z/bwXdMxSoNp5inQ9MXoNElfIvLTn6WDQxNIAk7rTvaRz8GePJULHp2hmzNQPXYAkVUTyGlvahQnp8T/+dDFFZUroViNQtZTwTFpezfd9IG7G4MuUEvGT/ih3aX5eNVrpcBkPoCNWpUBAHfe8ao2tFtl1KvxSYyI5V5KgtqLU/o0XgecRqASiMwg1m00eISgKjlMxbtaxsLNH4fyYa0jR6rmteEbyp4+9lH2sk5g3hqzV7yarz3gBJbI1VMsbmmBIH/i5vboSILkBe23Oiilrqvu4oVmtOJpxePdgEDE42CwF5UOrr3kH7nVIISsX7/WJP/a49wjUBOs0BLTcOBkY2iFwv8n9FsyIqS0BVfZiTkb9MdGgW3O7lYvpNC7DpFPc3cYyZj/6jGpNTkm/Ly2YLxaTWlftMqo/8/ueqfD/2AT1kNkKiN37GUx5axVNbtL+w8rAJJbdlGpTvu+p2hWnx9JLfTwOf3yZMR112xvKskcsTM1R4/FH5DyYFfwaqMqCB8El48rdnhts1SOn8vW24HTseuzblHXxYoxyaIDcDrI38V9ECoA6406apGvy46ZUQnAu//TfxrOte1JLazbAFzCTgiMQ2kJol2F6h4E1+SFQTbk4cak+Eg+WALR4Y9dHOpNCW4BcogzxXTFO7rZAZBlkJ5nS/01dWyh2MnqQWXKKM2Pfv4oXfaOA1qWmbjmBuwgf6cVshQ02EmTq32mi0Rdp9rxCKRNsB+ze6JRNdmz2J+ycNE4BzJ3SKmuVJ32atBzDvdMtLZrb9o0cAgLPg+YAEowi8/Q7xG8H/22MGXfjtBtI6t6zc84/abyJzF2uVRGGTmyvbpsPYN4fNrH2MvNV03Cpskq5TS+N00XnlroJsS2IR46E9DszydC+IomfL09wQTXJqdzGC+/fViIqUutANiM8eaUyZzh84vF+lnbjQGbUnKZ1WaxA4WV/EVjskJA1TrPyDm0wOgrU1Zz60th7LVSXQ8XStaKDpcbFhg/GFgSuc1II18TH0KDzDInW9Fvn09dy198KWaGHTGKW2hAUSAboe/USku8dvIDmzUMPfrtj6oUzebaS+wSCCqtgAxMNet0UIlNlyhRRvOtS/uAotr8nEt96auVFaBoycT0k4HyR+toIf2VYXxkFSWDF7ji0pY/qKk88sBIZU2vJj4ZIGi6d+XJlxncP48z8xYJLxZE4bSURPwAmt9G+iPE6QzgsvQz0QbHZbDLoF+iyetwZCKdNQ2wNGrOb02XKt80IK0ORvim/OEwgMTkDRWteJ0= ---END GANDCRAB KEY---

Poniżej mamy informację o zaszyfrowanym szyfrogramie AES przez algorytm RSA. Aby odszyfrować szyfrogram, który jest niezbędny do deszyfracji plików, trzeba uzyskać dostęp do drugiej połowy klucza RSA. A tę posiada przestępca.

---BEGIN PC DATA--- wfKD6iudumBkmpL8IRr4U7axEFa3OW7twDwmOrT1y1YWvOiWMx5GYaRdvZZHTpRRz3Z57khWhrfKTEaH0h51BIrznNNY75j6ckG1DALiKpJD8/LFEP//mAioMpA/LuWj+vxI2XfxI5KkiqChSET3AroAg7ZOOKCX8LnXbW8kZnQ2bYaWrMDzYYlYRqTMxvcpOo5r28KAR1KIZBBV5APSuUzcZiIm2LSMJUOoMJkP2opcLFSTBJxOmokod3ZkP7k/XfrM1tBzlzaljZ5ARHhvl7RnWd0iCAQxZg7CDNIr6H16Sn7FGQ/zkfgtFNi/qcantLql56Vi5bF2kV7BouL1/zg2Uut5GoZYA1raBnPtoBHVEdAboSdD4tm4M6bjY59yaozw2X6ilZQYTToqPVPuJJQJ+5E8wIYoCRO7nKU+fO4mANef+GFCg8NrLA3rxA1KxQ7yZi7pCxFL3vfLNuar1xkZMHQQRl2KfDnS1lDgfX8PmUDfmyzwQV9nxLJ6lsKw4nIHVZjpPzexfEYcE8A6PyJNj39RQ3TC3qZUEqXteUjqBcpMNJGqHsQOcb/LRccPpIlgV6fu8LOZzJX9fHZch5EztexFRa5tD/+GbmPW ---END PC DATA---

Dzisiaj użytkownicy, którzy nie zachowali ostrożności i nie posiadali odpowiedniej ochrony, mogą spróbować odszyfrować swoje pliki narzędziem opracowanym przez firmę Bitdefender lub dekryptorem dla użytkowników z Syrii. W przeciwnym razie trzeba poczekać na działania służb oraz firm specjalizujących się w walce z cyberprzestępczością.

Najważniejsze zaszyfrowane pliki warto skopiować na osobny nośnik, ale wcześniej trzeba pozbyć się szkodnika z systemu operacyjnego. Można to zrobić na kilka sposobów:

1. Odinstalować obecne oprogramowanie ochronne i wypróbować 30-dniową wersję antywirusa Bitdefender. Szczegółowa recenzja znajduje się na AVLab pod tym linkiem.

2. Skorzystać z jednego z przetestowanym skanerów antywirusowych. Szczegółowy test tutaj.

Następnie dobrze jest sformatować wszystkie dyski i postawić system na nowo, aby mieć pewność, że infekcja została na 100% usunięta. Potem wystarczy już tylko zainstalować odpowiednią ochronę dla przeglądarki, ponieważ to w przeglądarce zagrożenie może zostać zablokowane, zanim dotrze do systemu. I jeszcze obowiązkowo zainstalować bezpłatne oprogramowanie ochronne lub jego odpowiednik komercyjny. W ostatnim czasie mieliśmy kilka nowych premier, np. pojawił się nowy ESET, nowe oprogramowanie od G DATA, czy ulepszony Bitdefender i Webroot.

I już na koniec, nie mamy pewności, czy tym razem adresy kryptowalut są unikalne dla każdej ofiary, ale dla portfeli Bitcoin i Dash analizowanej próbki wirusa nie wpłynęły jeszcze żadne przelewy.

Dash: XtFA9pyjSHpzj5XspJC5FVNJAeQ6EPDjHe Bitcoin: 3PT9fo4baKGJjwwKdyqW1meKTK7vELNHSG

Czy ten artykuł był pomocny?

Oceniono: 0 razy