Pod koniec lutego 2019 roku eksperci z firmy Check Point pokazali światu aż cztery różne podatności (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252, CVE-2018-20253) w oprogramowaniu WinRAR — popularnym programie do kompresji i archiwizacji danych. Opracowane przez badaczy exploity całkowicie omijały UAC. Chociaż natywne zabezpieczenia systemu Windows ostrzegają przed podnoszeniem uprawnień, to w tym przypadku luka istniejąca od 19 lat w WinRAR zmusiła deweloperów archiwizatora do całkowitego porzucenia wsparcia podatnego na atak formatu ACE, przy czym przygotowane złośliwe archiwum mogło mieć dowolne rozszerzenie (eksperci skupili się na najpopularniejszym — RAR).

CVE-2018-20250 in-the-wild

Od tego czasu w Internecie zostały opisane co najmniej dwa przypadki użycia podatności w WinRAR do ataków na użytkowników.

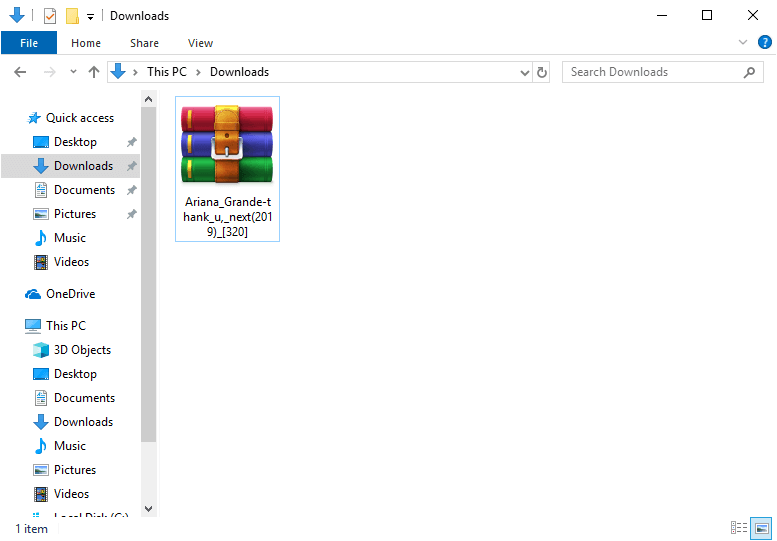

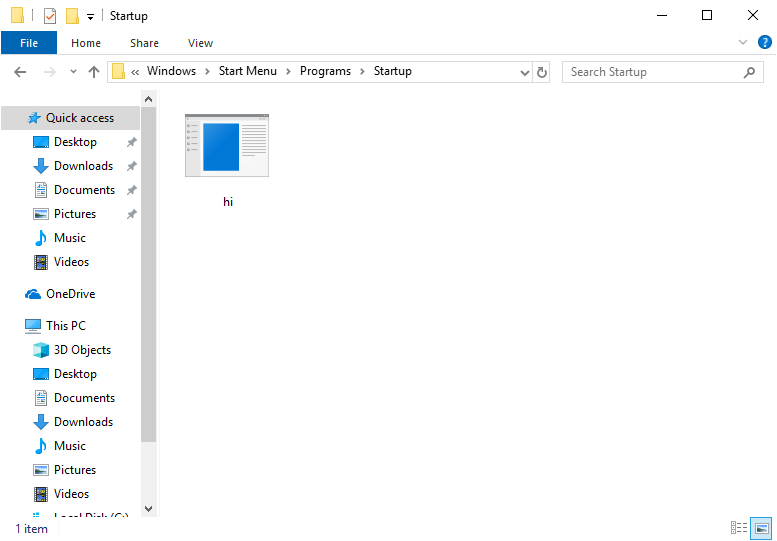

Pierwszą próbę wykorzystania exploita opisali pracownicy McAfee. Atakujący zamieścił w sieci kopię albumu Ariany Grande z nazwą pliku „Ariana_Grande-thank_u,_next(2019)_[320].rar”. Gdy do wyodrębnienia zawartości tego archiwum zostanie użyta podatna wersja WinRAR, to w folderze Autostart zostanie utworzony szkodliwy ładunek. Kontrola konta użytkownika (UAC) nie ma zastosowania, więc nie jest wyświetlany alert dla użytkownika. Przy następnym uruchomieniu systemu szkodliwe oprogramowanie zostanie uruchomione.

![Odnotowujemy ataki in-the-wild wykorzystujące lukę CVE-2018-20250 w WinRAR 2 Ariana_Grande-thank_u,_next(2019)_[320].rar](/wp-content/uploads/2019/03/MP3-files.png)

SHA256 archiwum RAR: e6e5530ed748283d4f6ef3485bfbf84ae573289ad28db0815f711dc45f448bec, SHA256 payload’u: A1C06018B4E331F95A0E33B47F0FAA5CB6A084D15FEC30772923269669F4BC91

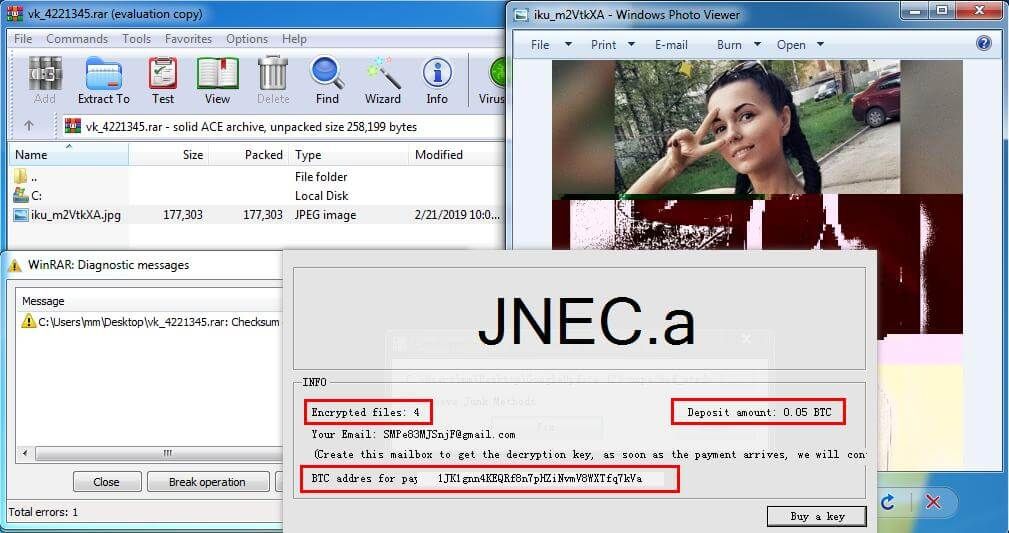

Drugi atak opisują badacze z Qihoo 360 Threat Intelligence Center, którzy zaobserwowali plik vk_4221345.rar, czyli też archiwum WinRAR, rozprzestrzeniające ransomware, które po zaszyfrowaniu plików zmienia ich rozszerzenie na *.jnec. Koszt otrzymania dekryptora to około 200 dolarów.

Warning!!!Possibly the first #ransomware (vk_4221345.rar) spread by #WinRAR exploit (#CVE-2018-20250). The attacker lures victims to decompress the archive through embedding a corrupt and incomplete female picture. It renames files with .Jnec extension.https://t.co/MHNgHw7zAI pic.twitter.com/Tn5SoXht2A

— 360 Threat Intelligence Center (@360TIC) 18 marca 2019

Interesujące jest, że autor złośliwego oprogramowania wybrał nietypową metodę dostarczania kluczy do odszyfrowywania plików. Numer identyfikacyjny, który jest unikalny dla każdego komputera, reprezentuje adres poczty Gmail. Chociaż początkowo adres e-mail jest dostępny w notatce okupu, to nie jest jeszcze zarejestrowany. Ofiara musi założyć konto pocztowe o podanym adresie i skontaktować się z przestępcą. Autor ataku, aby upewnić się, że ofiary zrozumieją, w jaki sposób mogą odzyskać swoje dane, zapewnia jasne instrukcje dotyczące tworzenia konkretnego adresu pocztowego. Instrukcje są dostępne w notatce w pliku JNEC.README.TXT po zaszyfrowaniu danych.

SHA256 archiwum RAR: 551541d5a9e2418b382e331382ce1e34ddbd92f11772a5d39a4aeb36f89b315e SHA256 ransomware: d3f74955d9a69678b0fabb4cc0e298fb0909a96ea68865871364578d99cd8025

Trzeci atak nie jest jeszcze udokumentowany techniczne. Analiza archiwum „denuncias.rar” znajduje się pod tym linkiem i dotyczy trojana bankowego!

SHA256 archiwum z trojanem: fcd460859250768d96ed254ab4aec4ab2ce542e6622d731f8f9a09eb949dd93f

Nie pozostaje nic innego jak zaktualizować WinRAR do najnowszej wersji. Można też odinstalować oprogramowanie albo zamienić np. na PeaZIP (jest to rozwijany archiwizator plików na licencji Open Source dla Windows i Linux).

Czy ten artykuł był pomocny?

Oceniono: 2 razy