Nie jest to pierwszy raz kiedy urządzenia IoT mogą być wykorzystane do zbudowania gigantycznego botnetu. Masowo produkowany sprzęt z dostępem do internetu jest problemem, za który odpowiedzialność ponosi dostawca oprogramowania / firmware jak i producent, który jest stroną w dostarczaniu aktualizacji. Mające bezpośrednie przełożenie ba bezpieczeństwo są też domyślne konfiguracje — często niepoprawne, ponieważ tworzone z myślą o wygodzie klienta.

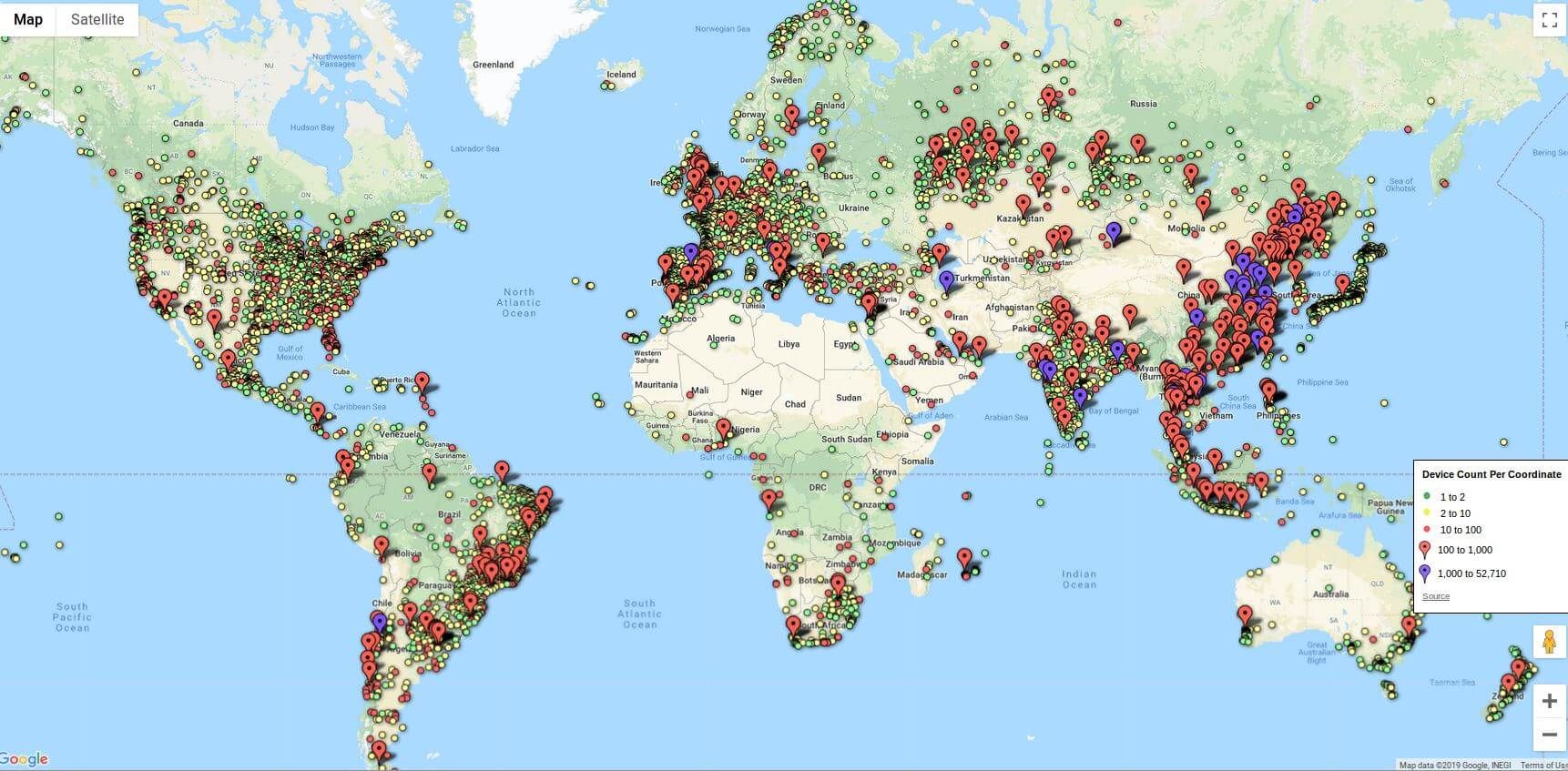

Ze skutkami marnych domyślnych zabezpieczeń zmaga się chiński producent urządzeń IoT, ponieważ w oprogramowaniu P2P wbudowanym w miliony kamer, dzwonków do drzwi, „monitorów dzieci” znaleziono luki bezpieczeństwa. Producent Shenzen Yunni Technologies nie śpieszy się z aktualizacjami, więc na skutki cyberataków narażeni są nie tylko klienci tego sprzętu, ale my wszyscy, jeżeli kiedykolwiek będziemy obrywać od botnetu (spamem, złośliwym oprogramowaniem, atakami DDoS).

Jak tłumaczą eksperci z branży bezpieczeństwa, oprogramowanie iLnkP2P posiada dwie luki w zabezpieczeniach. Jedna z nich umożliwia atakującym połączenie z dowolnym urządzeniem, druga sprawia, że nieuprawnieni użytkownicy są w stanie ukraść dane dostępowe do urządzenia i przejąć nad nim pełną kontrolę.

Urządzenia IoT tych firm są podatne na ataki

Wiele inteligentnych urządzeń wykorzystuje gotowe element dostępne „od ręki”. Część z tych elementów to technologia dla komunikacji P2P, która ma za zadanie zapewnić płynne i bezproblemowe połączenie między urządzeniami. Jedno z takich gotowych rozwiązań to iLinkP2P, stworzone przez firmę Shenzen Yunni Technologies. Pozyskiwanie elementów od zewnętrznych dostawców to powszechna praktyka w wielu sektorach. Producenci samochodów często nabywają pewne typy elementów, na przykład okablowanie od zewnętrznych dostawców. W efekcie jakiekolwiek problemy związane z elementem wyprodukowanym przez danego dostawcę dotyczą wielu sprzedawców.

Urządzenia tych producentów są podatne:

HiChip, TENVIS, SV3C, VStarcam, Wanscam, NEO Coolcam, Sricam, Eye Sight, HVCAM

Jak stwierdził odkrywca opisywanych luk — Paul Marrapese — trudno byłoby stworzyć listę wszystkich vendorów.

Podejście dostawcy do incydentu, który miał miejsce jest nie do zaakceptowania. Odmawiając przedyskutowania wydarzenia tego rodzaju z badaczami wysłał on jasny sygnał, który ma destrukcyjny wpływ na samą firmę, ale także na klientów, którym dostarcza ona swoich usług. W tym wypadku można było do wielu kwestii podejść w inny sposób i tak należało postąpić. Incydenty tego rodzaju mogą skutkować znacznym spadkiem zaufania klientów wobec zarówno stosowanych technologii, jak i samych vendorów

— tłumaczy Tim Berghoff, specjalista ds. Zabezpieczeń w G DATA.

Jak sprawdzić, czy urządzenie jest podatne na atak?

Na daną chwilę na horyzoncie nie widać żadnego środka zaradczego i mało prawdopodobne, by w najbliższym czasie się pojawił, jako że dostawca iLnkP2P zignorował wiele prób nawiązania kontaktu. Z tego powodu zdecydowano się na upublicznienie luk.

Istnieje jeden sposób, by dowiedzieć się, czy dane urządzenie ucierpiało z powodu problemów opisanych w artykule.

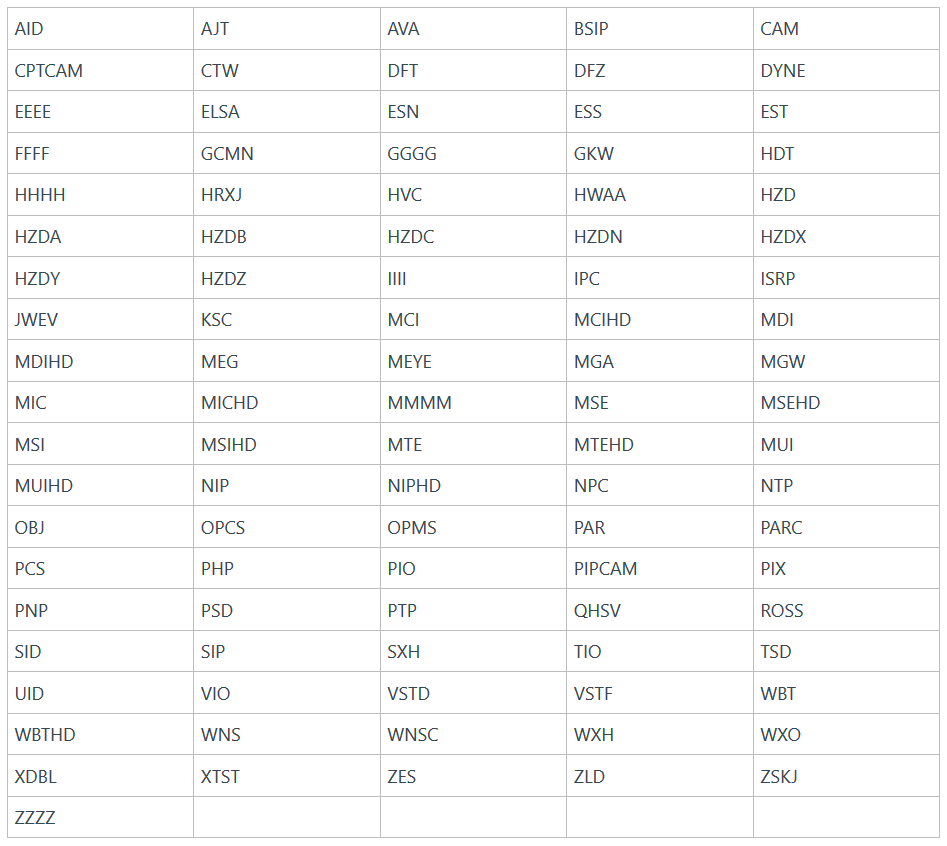

Na naklejce umieszczanej zazwyczaj na spodzie lub bocznej części urządzenia znajduje się tak zwany UID. W oparciu o pierwsze trzy do pięciu znaków można uzyskać informację, czy dane urządzenie jest wrażliwe na atak. Lista znanych UID narażonych na atak dostępna jest na stronie internetowej https://hacked.camera.

Istnieje niewiele skutecznych strategii, jak rozwiązać ten problem. Jedną z nich jest blokowanie pewnego rodzaju ruchu (UDP w porcie 32100) przy pomocy routera. Najskuteczniejsze rozwiązanie to jednak zastąpienie zaatakowanego urządzenia innym, pochodzącym od zaufanego vendora.

Czy ten artykuł był pomocny?

Oceniono: 0 razy