W połowie maja 2019 roku Apple udostępniło najnowszą wersję macOS 10.14.5. I na tym moglibyśmy już zakończyć, dodając że wszystkie komputery Apple, które zostały wyprodukowane od 2012 roku, są podatne na uruchomienie zdalnego kodu bez interakcji z użytkownikiem. Wystarczy pobrać złośliwy ZIP i wypakować.

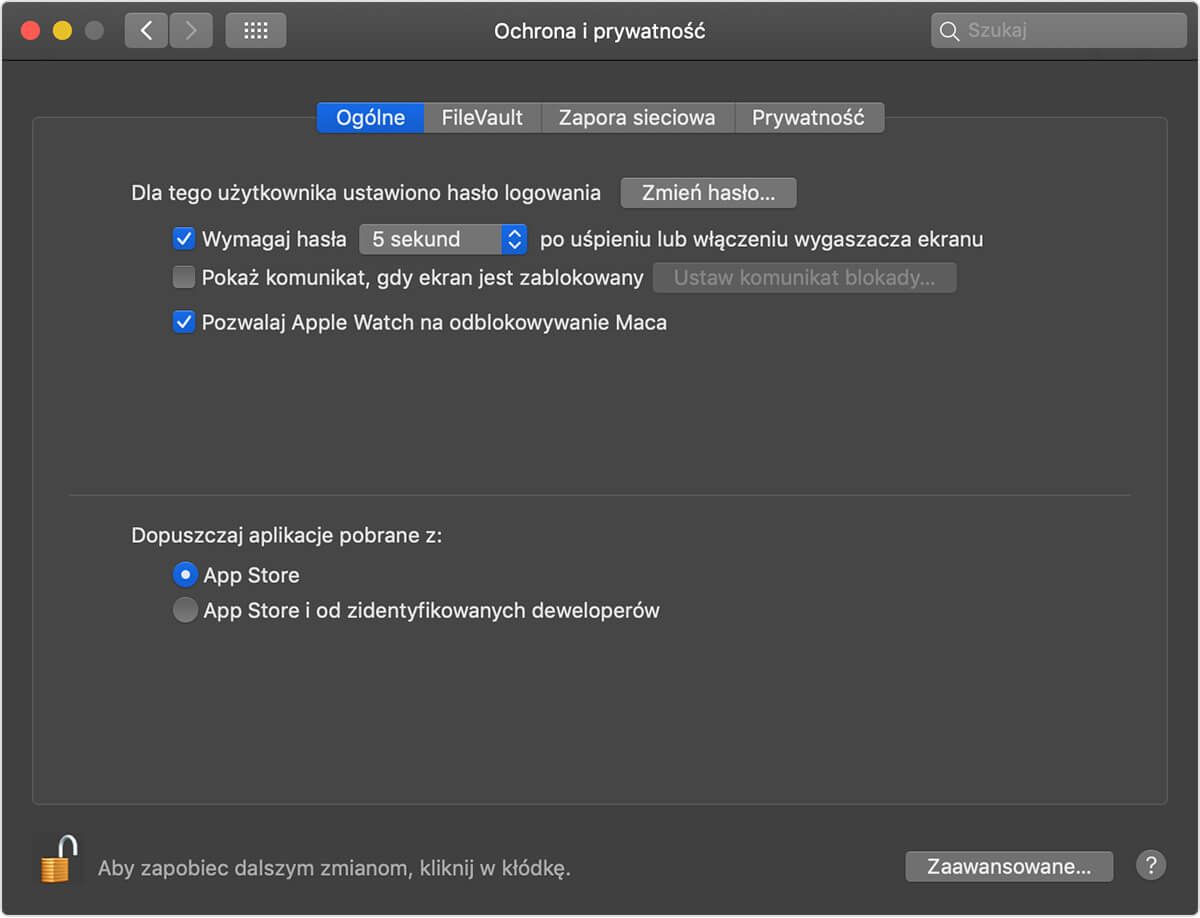

Luka znajduje się w mechanizmie GateKeeper. Tego „strażnika”, który zapobiega instalowaniu i uruchamianiu aplikacji / plików spoza zaufanych źródeł (bez podpisu cyfrowego), wprowadzono w 2012 roku, czyli siedem lat temu. Realna sytuacja wykorzystania GateKeeper (coś na wzór zabezpieczeń w Androidzie chroniących przed instalowaniem aplikacji spoza Google Play) to na przykład, kiedy użytkownik pobierze plik i spróbuje go uruchomić. Domyślnie preferencje dotyczące bezpieczeństwa są ustawione tak, aby zezwalać na dostęp aplikacjom pobranym ze sklepu App Store i od zidentyfikowanych deweloperów.

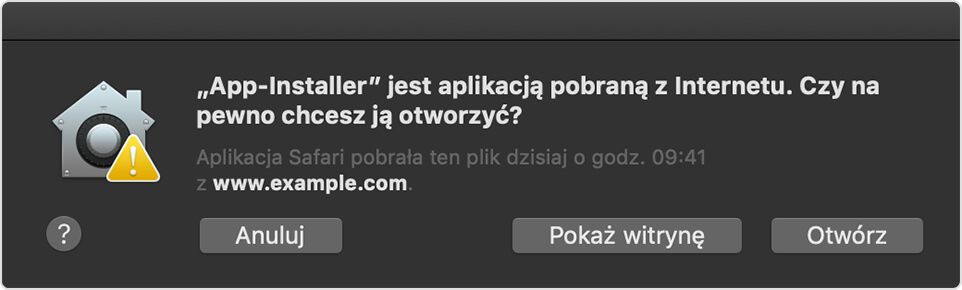

Zgodnie z mechanizmem, GateKeeper traktuje dyski zewnętrzne oraz udziały sieciowe jako zaufane lokalizacje, co pozwala uruchamiać dowolne aplikacje bez zapytania. Użytkownik nie zobaczy takiego okienka ostrzegawczego:

Wykorzystując logikę działania GateKeepera, aktor przygotowujący złośliwe oprogramowanie, może po rozpakowaniu archiwum ZIP zamontować zdalny folder z obcego serwera jako udział sieciowy. System „przeczyta” zawartość folderu ze zdalnego hosta (evil-attacker.com).

/net/evil-attacker.com/sharedfolder/

Druga część tej układanki polega na dowiązaniach symbolicznych w macOS. Kiedy zły hacker stworzy ZIP zawierający dowiązanie do folderu „Dokumenty” kierujące do /net/evil.com/Documents, to ofiara po wypakowaniu ZIP zobaczy folder z plikami umiejscowionymi na serwerze atakującego. Jako że GateKeeper traktuje takie lokalizacje za zaufane, to każdy plik znajdujący się w zdalnej lokalizacji można uruchomić bez komunikatu ostrzegawczego.

Trzecia część ataku polega na tym, że menadżer plików (Finder) nie pokazuje pełnej ścieżki. Ofiara będzie przekonana, że pliki znajdują się na dysku komputera. W rzeczywistości zostanie przeniesiona zgodnie z dowiązaniem symbolicznym. Jeżeli nie zauważy, że dowiązanie ma symbol skrótu i że aplikacja może mieć ikonkę folderu, to atakujący uzyska dostęp do powłoki systemowej z uprawnieniami użytkownika.

Poniższy film ilustruje ten atak:

Aktualizacji nie ma. Apple wiedziało o problemie od 22 lutego 2019 roku i ktoś najwyraźniej uznał, że nie ma co płakać nad rozlanym mlekiem.

Aby atak doszedł do skutku, użytkownik musi wypakować złośliwe archiwum i spróbować „przeklikać” się przez foldery. Jeden z tych folderów może udawać aplikację…

Skoro Apple nic nie zrobiło, zaleca się zakomentowanie linii zaczynającej się od „/net” w pliku „/etc/auto_master” i zrestartowanie systemu. Ta tymczasowa wskazówka wyłącza automatyczne montowanie udziałów sieciowych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy