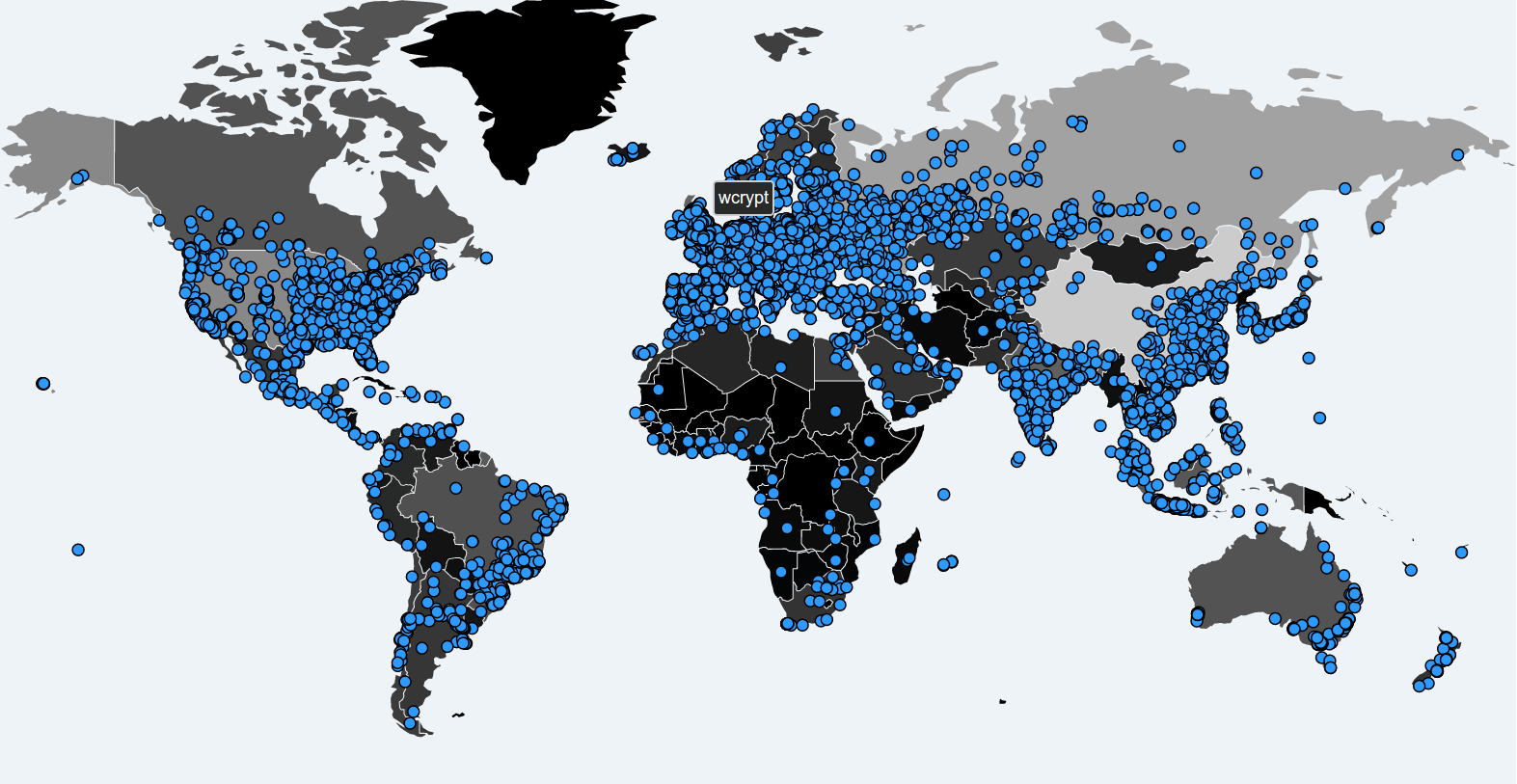

Czy ktoś pamięta jeszcze poniższe zdjęcia? Obrazują skutki działania ransomware rozprzestrzenianego przez lukę w protokole SMB/445, które paraliżowało systemy komputerowe w całej Europie. Exploit EternalBlue, który wyciekł z serwerów NSA, był wykorzystywany (i ciągle jest) nie tylko do dystrybucji ransomware. Znane są przypadki uzbrojenia exploita w backdoory, trojany bankowe i innego szkodnika szyfrującego pliki — NotPetya.

Eksperci właśnie teraz piszą o nowej luce na miarę exploita EternalBlue, który może doprowadzić do kompletnego paraliżu tysięcy firm w całej Europie.

URGENT/11 to 11 krytycznych podatności w VxWorks

Badacze z firmy Armis mają wiele do pokazania. Piszą o jedenastu lukach, w tym o sześciu, które dają atakującemu możliwość zdalnego wykonania kodu bez znajomości hasła dostępu do panelu administratora.

Podatności odkryto w systemie operacyjnym czasu rzeczywistego VxWorks, który z kolei napędza wiele systemów wbudowanych — a te wymagają bardzo niskiego opóźnienia w przetwarzaniu danych. Szacuje się, że VxWorks napędza dwa miliard urządzeń, które pracują w środowiskach przemysłowych, medycznych, korporacyjnych: systemy SCADA, sterowniki PLC, monitory zdrowia pacjenta, ramiona robotów w zakładach produkcyjnych, a także routery, firewalle, telefony VoIP, drukarki i modemy satelitarne. Kilka ataków na router SonicWall i drukarkę Xerox przedstawiono na wideo.

Najpoważniejsze podatności nie wymagają prawie niczego od napastnika, poza wysłaniem spreparowanego pakietu rozgłoszeniowego! W związku z tym cyberprzestępca nie musi znać konkretnego adresu IP krytycznego systemu. Eksperci podkreślają znaczenie luk — mają wpływ na każde urządzenie obsługujące stos TCP/IP. Złośliwy pakiet rozgłoszeniowy mógłby uruchomić kod exploita na wszystkich urządzeniach jednocześnie.

Luki w tych urządzeniach oraz IoT można wykorzystać do manipulowania danymi, zakłócania fizycznego sprzętu i narażania życia ludzi.

— powiedział Jewgienij Dibrov, dyrektor generalny i współzałożyciel Armis.

Każde urządzenie korzystające z VxWorx jest potencjalnie zagrożone. Nie ma znaczenia jaka konfiguracja znajduje się na urządzeniu, ani jakie aplikacje są zainstalowane.

Rekomendacje

Firma Wind River wydała poprawki bezpieczeństwa dla swojego systemu. Natomiast eksperci z Armis Labs zalecają wdrożenie ich reguł na sieciowym systemie wykrywania włamań (SNORT).

Szczegóły techniczne są dostępne na stronie https://armis.com/urgent11

Czy ten artykuł był pomocny?

Oceniono: 0 razy