CryptonDie to oprogramowanie typu ransomware opracowane do celów badawczych. Zdaniem wielu ekspertów ujawnianie pełnych informacji o działaniu szkodliwego oprogramowania nie jest to dobrym pomysłem. Badacze bezpieczeństwa powinni dokładnie ważyć argumenty za i przeciw, zanim zdecydują się na publikację kodu do celów edukacyjnych.

CryptonDie można pobrać z platformy GitHub. Kod napisano w Pythonie. Zamieszczono dokładną instrukcję how-t-do i w dodatku step-by-step, więc do wypróbowania swoich sił w lokalnym szyfrowaniu na maszynie wirtualnej wystarczy podstawowa znajomość obcowania z Pythonem i Linuksem.

Ransomware open-source

Kilka lat temu dyskutowaliśmy nad tym, czy kod ransomware powinien być jawny. Skompilowany do pełnowartościowego funkcjonalnego szkodnika rodzi wiele sporów. Do kategorii ransomware o otwartym kodzie należą projekty Hidden Tear i EDA2 autorstwa Utku Sena. Przeciwnicy takich narzędzi uważają, iż kody źródłowe stanowią podstawę do tworzenia złośliwego oprogramowania w rzeczywistym środowisku.

Do najbardziej kuriozalnych wariantów jakie zostały stworzone na bazie ransomware open-source zaliczamy ransomware Hidden-Tear i powstałe na jego bazie ransomware Cryptear. Kody źródłowe po pewnym czasie zostały porzucone. Proces szyfrowania zawierał błędy, co sprawiało, że pliki można było deszyfrować bez klucza.

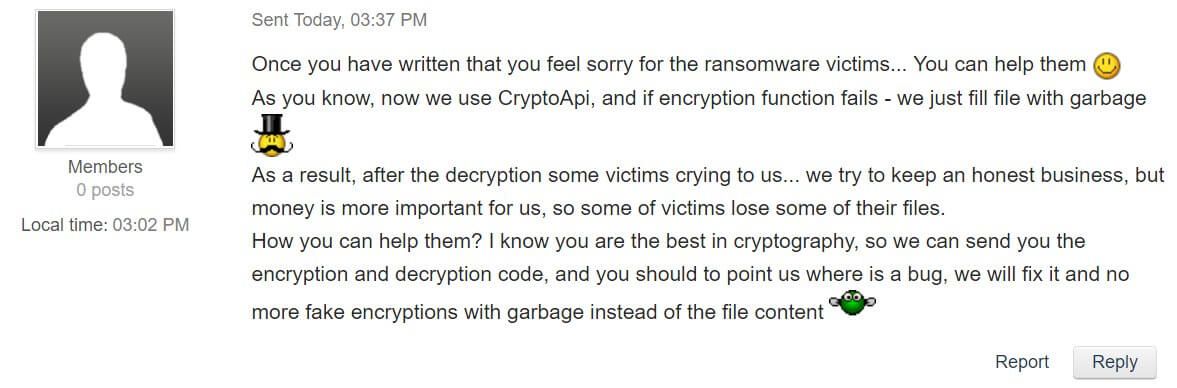

Szczytem braku profesjonalnego podejścia do działań przestępczych była sytuacja, kiedy pewien anonimowy użytkownik — najprawdopodobniej członek grupy przestępców — poprosił Fabiana Wosara, szefa działu bezpieczeństwa producenta Emsisoft, o prawidłową implementację funkcji szyfrującej w ransomware bazującym na funkcjach dostarczanych przez CryptoAPI od firmy Microsoft.

Projekty open-source otworzyły furtkę słabiej wykwalifikowanym hakerom, którzy mogą tworzyć wadliwy ransomware. Taka sytuacja ma swoje zalety, bowiem osoby poszkodowane zaczynają sobie zdawać sprawę z niedociągnięć w bezpłatnym kodzie szkodliwego oprogramowania i zaczynają we własnym zakresie szukać sposobów odzyskiwania danych. Niestety źle zaimplementowane funkcje szyfrujące mogą uniemożliwić odszyfrowanie plików ofierze pomimo zapłacenia okupu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy