Nemty — taką nazwę nosi nowe, szybko rozprzestrzeniające się ransomware, które szyfruje pliki na urządzeniu ofiary ataku i następnie żąda okupu za ich przywrócenie. Może być ono dostępne także w modelu usługowym (Ransomware-as-a-Service), a według ekspertów Fortinet, prawdopodobnie stoją za nim cyberprzestępcy pochodzący z Rosji.

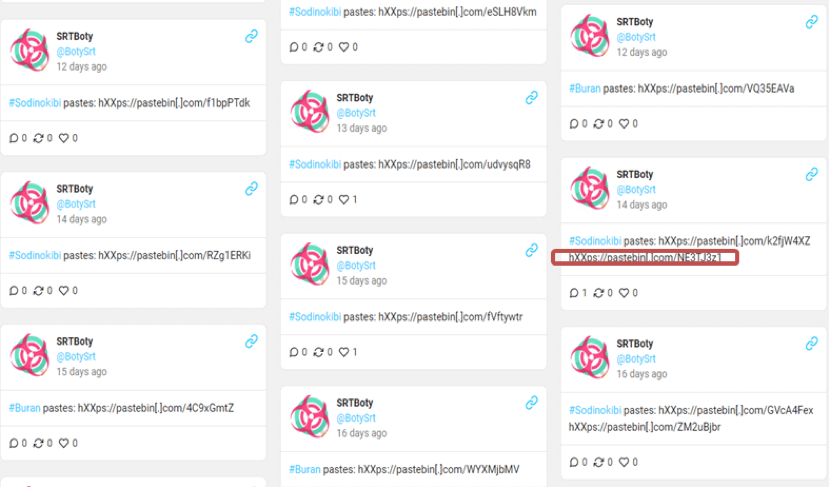

Pierwsza próbka Nemty, którą przeanalizowali analitycy z laboratorium FortiGuard, pochodziła z linku udostępnionego na Twitterze na koncie @BotySrt. Wcześniej pojawiały się tam linki do skryptów umieszczonych w serwisie Pastebin, zawierających złośliwy kod z rodzin Sodinokibi i Buran.

Zobacz także:

- Czy chmura jest bezpieczna? Użyli konsoli Webroota, aby zainstalować ransomware.

- Ransomware MacRansom dla każdego: nowa usługa RaaS dla cyberprzestępców.

- Ransomware do wynajęcia – rośnie rynek cyberzagrożeń jako usług.

- Przywracanie plików po ataku ransomware: uwaga na podejrzaną firmę Dr. Shifro.

- Kilka przykładów ransomware dostępnych w sieci Tor.

Tym razem link prowadził do skryptu Powershell, który uruchamiał osadzony malware z użyciem metody Reflective PE Injection. Materiał pobrany przez specjalistów Fortinet spod linku oznaczonego jako Sodinokibi nie zawierał oczekiwanego, znanego już ransomware, lecz prowadził do nowego rodzaju kodu, zidentyfikowanego później jako Nemty.

Podczas analizy tego złośliwego kodu odnaleziono pewne elementy używane także przez ransomware GandCrab, który jeszcze niedawno był jednym z najniebezpieczniejszych programów tego typu. W dodatku Nemty jest dystrybuowane tą samą metodą co Sodinokibi, które również ma wiele podobieństw do GandCraba. Trudno jednak orzec, czy istnieje jakakolwiek rzeczywista relacja między nimi.

Komentuje Robert Dąbrowski, szef zespołu inżynierów Fortinet w Polsce

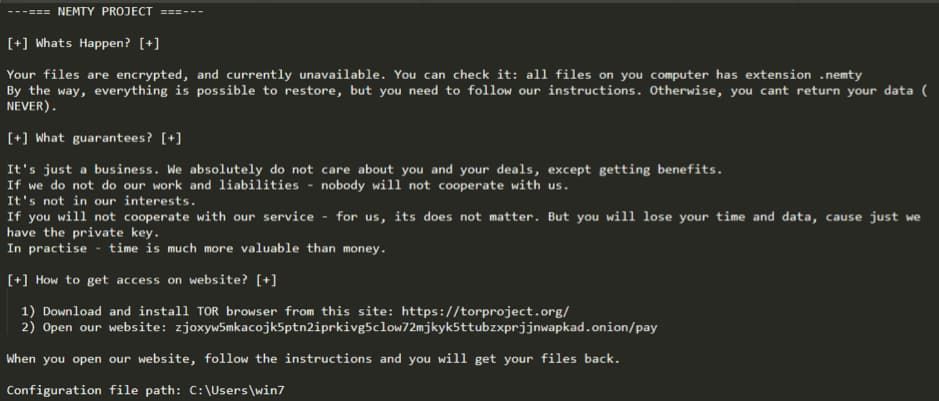

Strona płatności okupu jest hostowana w sieci TOR, co jest standardową praktyką stosowaną w celu zachowania anonimowości w przypadku oprogramowania wyłudzającego okup. Aby przejść do strony głównej płatności, ofiara musiała przesłać zaszyfrowany plik konfiguracyjny oraz zaszyfrowany plik do testu deszyfrowania. W momencie powstania tego artykułu cyberprzestępcy żądali równowartości tysiąca dolarów w Bitcoinach w zamian za odzyskanie plików.

Strona płatności dostępna jest w języku angielskim i rosyjskim, co może być nietypowe i mylące. Biorąc pod uwagę osadzone w kodzie oprogramowania oświadczenie w języku rosyjskim, łatwo założyć, że twórcy Nemty pochodzą z Rosji. Zazwyczaj cyberprzestępcy z tego kraju unikają ataków na swoich rodaków, aby nie przyciągać uwagi władz.

Zdaniem ekspertów, Nemty może być kolejnym przykładem dystrybucji złośliwego oprogramowania w modelu usługowym (RaaS – Ransomware-as-a-Service). Oznacza to, że będzie ono wkrótce dystrybuowane za pomocą innych narzędzi np. exploit kitów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy