Badanie przeprowadzone przez Fortinet pokazuje, że cyberprzestępcy nadal szukają nowych możliwości ataku z wykorzystaniem wszystkich posiadanych przez ofiarę cyfrowych rozwiązań. Jednocześnie zmieniają wektory ataku. Interesują się m.in. publicznie dostępnymi usługami brzegowymi, natomiast realizują mniej kampanii phishingowych, co można ocenić jako sukces firm podejmujących działania edukacyjne dla pracowników.

Najnowszy „Threat Landscape Report” firmy Fortinet to regularny przegląd informacji zebranych w trzecim kwartale 2019 r. przez inżynierów FortiGuard Labs dzięki sieci sensorów rozlokowanych na całym świecie. Raport obejmuje również indeks krajobrazu zagrożeń (Threat Landscape Index) złożony ze wskaźników dotyczących jego trzech głównych obszarów (exploitów, złośliwego oprogramowania i botnetów) oraz prezentujący ich rozpowszechnienie i częstotliwość występowania w danym kwartale.

Cyberprzestępcy nadal starają się być o krok przed profesjonalistami z dziedziny cyfrowego bezpieczeństwa. Opracowują nowe złośliwe oprogramowanie i ataki zero-day, ale nie rezygnują ze stosowanych wcześniej udanych metod atakowania, aby zmaksymalizować prawdopodobieństwo sukcesu. Dlatego przedsiębiorstwa powinny zabezpieczać się na różne możliwe sposoby – oprócz podstawowych strategii, takich jak łatanie oprogramowania, segmentowanie rozwiązań IT oraz szkolenie pracowników, należy również korzystać z automatyzacji procesu wykrywania zagrożeń i sztucznej inteligencji, aby zwiększyć swoją zdolność do korelowania wydarzeń w sieci i reagowania w czasie rzeczywistym. Takie podejście zapewni jednak sukces tylko wtedy, gdy firmy zintegrują wszystkie swoje narzędzia ochronne w jedną strukturę bezpieczeństwa, która pomoże widzieć więcej i dostosowywać się do szybko zmieniającej się rzeczywistości.

Skomentował Derek Manky, Chief, Security Insights & Global Threat Alliances, Fortinet

Zmiana taktyki w celu zaskakiwania przedsiębiorstw

Większość złośliwego oprogramowania jest dostarczana za pośrednictwem poczty e-mail, dlatego w firmach główny nacisk położony jest na eliminowanie ataków typu phishing – prowadzone są szkolenia dla użytkowników i wdrażane zaawansowane narzędzia ochronne dla poczty elektronicznej. W efekcie cyberprzestępcy musieli zacząć stosować inne środki, aby zwiększyć skuteczność dostarczania złośliwego oprogramowania do firmowych środowisk IT.

Obecnie w celu zastosowania wektorów ataków, które nie polegają na tradycyjnym phishingu, cyberprzestępcy częściej skupiają się na publicznych usługach brzegowych, takich jak infrastruktura internetowa, protokoły komunikacji sieciowej, a także omijanie narzędzi blokujących reklamy. Na przykład w ostatnim kwartale inżynierowie FortiGuard Labs zaobserwowali wykorzystanie luk umożliwiających zdalne wykonanie kodu w urządzeniach brzegowych we wszystkich regionach świata. I chociaż ta taktyka nie jest nowa, zmiana priorytetu może być skutecznym sposobem na zaskoczenie działu IT w przedsiębiorstwie i zwiększenie szans na sukces. Może to być szczególnie problematyczne przed intensywnym sezonem zakupów online, kiedy w internetowych sklepach odnotowana będzie znacznie większa aktywność.

Maksymalizacja potencjału zarobkowego

Podążając śladami przynoszącego niemałe zyski oprogramowania ransomware GandCrab, które zostało udostępnione w dark webie w modelu Ransomware-as-a-Service (RaaS), organizacje cyberprzestępcze uruchamiają nowe usługi, aby zwiększyć swój potencjał zarobkowy. Tworząc sieć stowarzyszonych partnerów, są w stanie szeroko rozpowszechniać swoje narzędzia ransomware i radykalnie zwiększać zarobki. FortiGuard Labs zaobserwował, że co najmniej dwie znaczące rodziny oprogramowania ransomware – Sodinokibi i Nemty – są wdrażane jako rozwiązania RaaS. To potencjalnie dopiero początek zalewu podobnych usług w przyszłości.

Udoskonalanie złośliwego oprogramowania

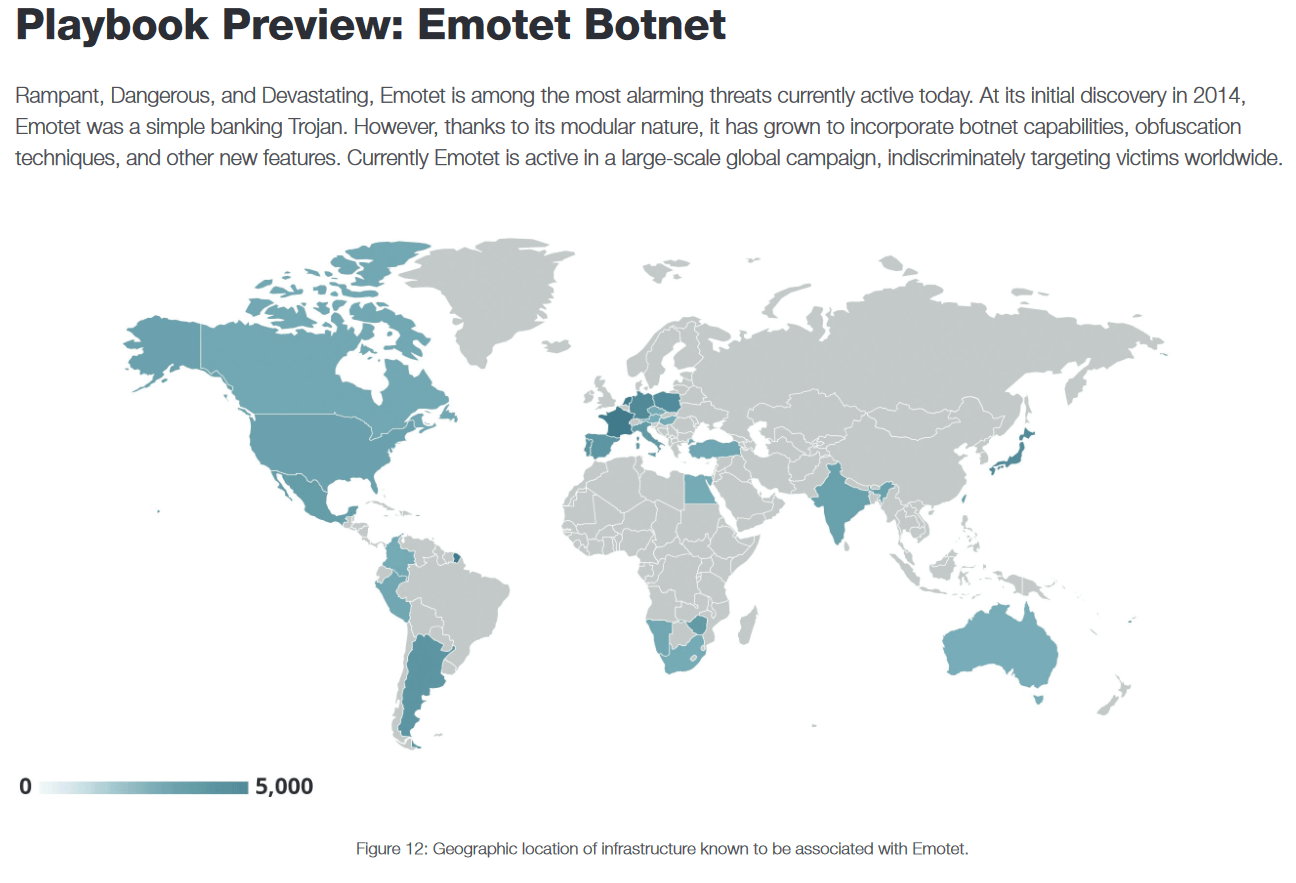

Cyberprzestępcy udoskonalają swoje złośliwe oprogramowanie, aby zmniejszyć prawdopodobieństwo jego wykrycia oraz przeprowadzać coraz bardziej wyrafinowane i złośliwe ataki, takie jak zmodyfikowana złośliwa kampania Emotet. Jest to niepokojące zjawisko dla przedsiębiorstw, ponieważ coraz częściej wykorzystywany jest złośliwy kod do wprowadzania innych niepożądanych aplikacji do infekowanych systemów, aby zmaksymalizować szansę finansowego zysku. Ostatnio atakujący zaczęli używać Emotet jako mechanizmu dostarczania złośliwego oprogramowania ransomware, aplikacji wykradających informacje oraz trojanów bankowych, w tym TrickBot, IcedID i Zeus Panda. Ponadto, nauczyli się też ingerować w wątki komunikacji e-mail prowadzonej przez zaufane osoby i umieszczać w nich swój kod. Dzięki temu znacznie wzrosło prawdopodobieństwo otwarcia osadzonych w e-mailach linków lub złośliwych załączników.

Maksymalizacja szans na powodzenie dzięki starszym lukom i botnetom

Atakowanie starszych, wrażliwych systemów, które nie zostały odpowiednio zabezpieczone, jest nadal skuteczną strategią. Inżynierowie FortiGuard Labs odkryli, że cyberprzestępcy częściej atakują luki znane od 12 lub więcej lat, niż te świeżo odkryte. Podobny trend dotyczy także botnetów. Bardziej niż jakikolwiek inny rodzaj zagrożenia, najlepsze botnety co kwartał zmieniają swoją lokalizację, ale ich konstrukcja pozostaje bez większych zmian. Sugeruje to, że zbudowana przez cyberprzestępców infrastruktura kontrolująca pracę botnetów jest bardziej trwała niż różnego typu narzędzia, zaś oni sami nie mają problemów z wykorzystaniem istniejącej infrastruktury, gdy tylko jest to możliwe, aby zwiększyć wydajność i zmniejszyć ogólne koszty.

Ochrona przed nieoczekiwanym: szerokie, zintegrowane i zautomatyzowane zabezpieczenia o szerokim zakresie zastosowań

Ciągle rosnąca ilość rodzajów ataku oraz zmieniające się strategie cyberprzestępców oznaczają, że przedsiębiorstwa nie mogą sobie pozwolić na nadmierną koncentrację w przeciwdziałaniu wąskiemu zestawowi zagrożeń. Konieczne jest przyjęcie całościowego podejścia do zabezpieczenia swoich środowisk sieciowych – lokalnych i rozproszonych. Wymaga to wdrożenia nowoczesnych narzędzi, które zapewnią bezpieczną infrastrukturę sieciową, o szerokim zakresie zastosowań, zintegrowaną i zautomatyzowaną. Takie podejście pozwoli firmom ograniczyć rosnące ryzyko ataku, a dzięki zwiększonym możliwościom wglądu w ustawienia urządzeń sieciowych oraz zastosowaniu sztucznej inteligencji i automatyzacji działań minimalizować szanse włamania do infrastruktury. Kluczowe znaczenie w identyfikowaniu trendów związanych z bezpieczeństwem ma także dynamiczna, proaktywna, inteligentna identyfikacja zagrożeń, bo tylko dzięki niej możliwe jest zaobserwowanie ewolucji metod ataku oraz zapewnienie cyfrowej higieny w przedsiębiorstwie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy