Zdaniem przedstawicieli Twittera ich infrastruktura została zaatakowana przez nieznanych sprawców. Doszło do włamania na oficjalne konta niektórych pracowników, którzy mieli dostęp do wewnętrznych narzędzi firmowych (mogli też posiadać większe uprawnienia jako moderatorzy, administratorzy).

Efekt?

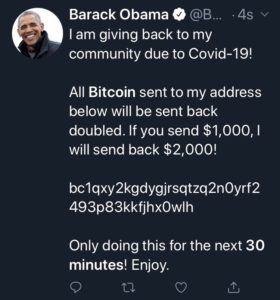

Oficjalne konta prominentnych osobistości i firm zostały na jakiś czas przejęte. Hakerzy w ich imieniu publikowali oszustwa kryptowalutowe:

Utratę na wizerunku doznali: były prezydent Barack Obama, Joe Biden, Bill Gates, Elon Musk. Oficjalne konta Apple, Ubera i wielu innych firmy także publikowały podobne wiadomości.

Atak na Twittera — poszukiwania sprawców

Powołany zespół ekspertów do wyjaśnienia tej sprawy nie wyklucza, że był to ukierunkowany atak socjotechniczny. Całkiem prawdopodobne jest, że cyberprzestępcy zdołali prześwietlić pracowników Twittera i zaatakowali, niekonieczne bezpośrednio. Mogli posłużyć się techniką tzw. wodopoju (ang. watering hole).

Taktyka ta została zdefiniowana w 2012 roku przez RSA Security LLC i polega na zaatakowaniu konkretnej grupy, organizacji, branży, regionu i składa się z trzech faz:

- Odgadnięcia lub zaobserwowania, z których stron internetowych (panelu administracyjnego) często korzysta dana grupa.

- Zainfekowanie jednej lub więcej z tych zasobów online.

- W efekcie niektórzy ludzie popełnią w końcu błąd, dając napastnikom pole do dalszego działania.

Ów technika sprawia, że nawet użytkownicy, którzy są odporni na ataki phishingowe (korzystają z 2FA oraz kluczy bezpieczeństwa) mogą zostać ofiarami ataku. Nie na skutek błędu technologicznego, ale ludzkiego.

Trudno podejrzewać, aby firmy takie jak Apple, lub ludzie tacy jak Bill Gates czy Elon Musk, nie mieli skonfigurowanego logowania dwuskładnikowego, wspartego dodatkowo kluczem bezpieczeństwa. Nie z ich winy te zabezpieczenia charakteryzowały się zerową skutecznością. Jeżeli hakerzy uzyskali dostęp do wewnętrznej sieci Twittera i mieli możliwość edytowania kont użytkowników, to żadne zabezpieczenia nie mogły pomóc.

Dyrektor generalny Twittera Jack Dorsey powiedział, że przez pewien czas wszystkie konta miały ograniczoną funkcjonalność w publikowaniu nowych postów. Nie jest znana skala tego incydentów, ale niektóre media piszą o największym ataku na Twittera w jego historii.

Łagodzenie skutków po cyberataku na średnie i duże firmy

Organizacje powinny sprawdzić dzienniki sieciowe w celu wykrycia aktywności związanej z cyberprzestępczą kampanią. Wszelkie dowody o szkodliwej działalności należy zachować jako dowód w celu przyszłej analizy sądowej.

Aby zminimalizować ryzyko ataku zaleca się:

- Patchować aplikacje, szczególnie na komputerach, które dostarczają usługi publiczne takie jak HTTP, FTP, poczta, DNS.

- Aktualizować utrzymanie podpisów cyfrowych, silników antywirusowych.

- Wdrożyć segmentację sieci V-LAN w celu ograniczenia rozprzestrzeniania się złośliwego oprogramowania.

- Zachować ostrożności podczas korzystania z nośników wymiennych.

- Rozważyć wdrożenie oprogramowania korzystającego z białych list aplikacji oraz wprowadzenie polityk ograniczających dostęp do zasobów.

- Zastosować metody uwierzytelniania dwuskładnikowego dla dostępu uprzywilejowanych kont lub systemów z poziomu administratora.

- Gdy wymagane jest zdalny dostęp należy rozważyć wdrożenie dwuskładnikowego uwierzytelniania przez bramę IPSec / VPN z dzielonego tunelowania.

- Wdrożyć Secure Socket Layer (SSL) w celu sprawdzenia zarówno ruchu in / out dla potencjalnego szkodliwego działania.

- Zapewnić niezawodne rejestrowanie np. dzienników sieciowych, hostów, proxy, DNS i IDS.

- Wykorzystać statyczny charakter systemów kontroli szukających anomalii sieciowych.

Pośród szerokiej gamy zagrożeń dla przedsiębiorstw ukierunkowane ataki są często najbardziej kłopotliwe i trudne do odparcia. Nawet firmom z nowoczesną infrastrukturą IT trudno jest je wykryć i zatrzymać, ponieważ hakerzy wykorzystują najsłabsze ogniwo bezpieczeństwa, pracowników. Poprzez wyrafinowane i ukierunkowane wiadomości e-maili napastnikom łatwiej jest wymusić na ludziach niż na systemach naruszenie zasad bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy