Udostępnianie ofensywnego oprogramowania (Offensice Security Tool, zwane dalej OST) jest kontrowersyjnym tematem i już od dekady zwolennicy oraz przeciwnicy ścierają się na swoje argumenty. Niektórzy eksperci twierdzą, że udostępnianie takich narzędzi jest nieodpowiedzialne, ponieważ pozwala to hakerom, a nawet script kidie, rozwijać swoje technik atakowania. Inni uważają, że ich publikacja jest konieczna, i jeśli brać pod uwagę kwestię edukowania badaczy oraz wypracowywania dobrych praktyk obronnych, jest to wręcz konieczne. Analizę takich właśnie narzędzi przeprowadził Paul Litvak z Izraelskiej firmy Intezer.

Kilkadziesiąt narzędzi typu OST sprawdzono pod kątem ponownego ich wykorzystania w cyberatakach. I okazało się, że 29 z nich zostało ujętych w raportach firm z branży cyberbezpieczeństwa, które dostarczają nam informacje o incydentach bezpieczeństwa.

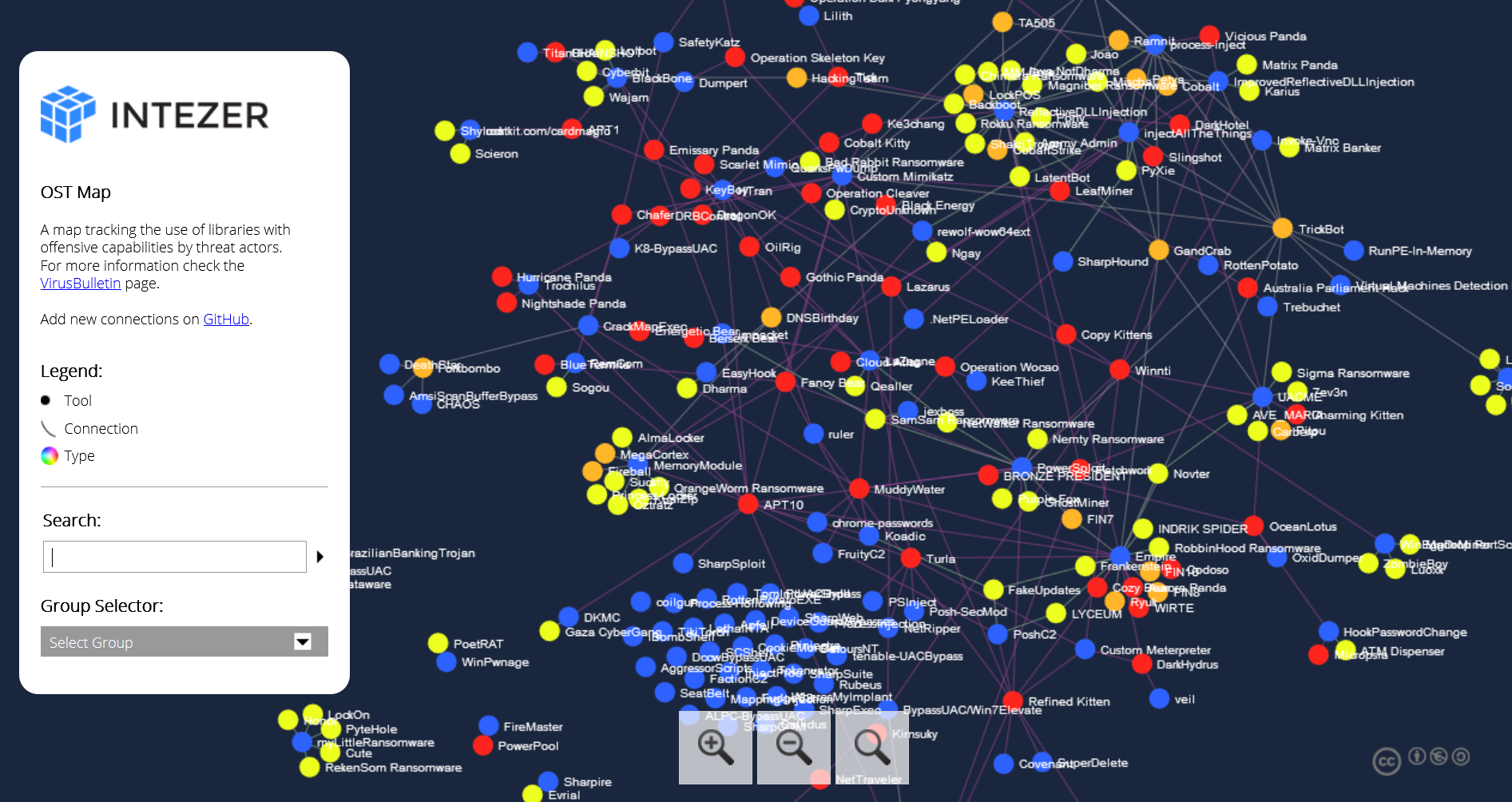

Mapa Offensice Security Tool

- Interaktywna mapa zawiera nazwy projektów open-source (oznaczone niebieskim kolorem).

- Kolorem żółtym oznaczono narzędzia, które są używane w atakach ransomware.

- Pomarańczowym kolorem zaznaczono narzędzia, które są wykorzystywane przez znane grupy hakerskie.

- Kolor czerwony przypisano dla narzędzi, które są wykorzystywane w atakach grup APT sponsorowanych przez rządy państw.

Mapa jest dostępna pod linkiem: https://www.intezer.com/ost-map/

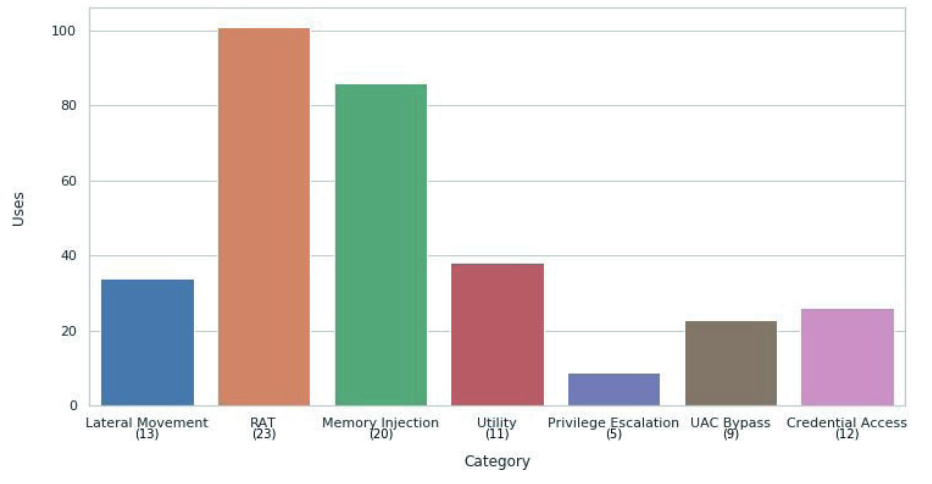

Ogólnie rzecz biorąc narzędzia na mapie zostały pogrupowane według kategorii, a także według typów ataków do jakich są używane:

- Wstrzykiwanie złośliwych bibliotek do procesów (20).

- Oprogramowanie typu RAT (w tym narzędzia do exploitacji – 20).

- Narzędzia do ekstrakcji danych logowania z pamięci (13).

- Narzędzia do eskalacji uprawnień (5).

- Narzędzia „wspierające” (11).

- Inne (16).

Najbardziej popularnymi narzędziami OST są biblioteki wstrzykiwania do pamięci w celu „podczepiania się pod proces”. Najpopularniejszymi narzędziami są ReflectiveDllInjection, a następnie MemoryModule.

W przypadku oprogramowania Remote Access Trojan (RAT) wiodącymi projektami są Empire, Powersploit i Quasar, a także Mimikatz.

Do podnoszenia uprawnień używa się bibliotekę UACME. Za jej pomocą można obejść zabezpieczenia UAC. Z kolei Win7Elevate jest używane głównie na rynku azjatyckim, gdzie najbardziej popularnymi systemem są XP i Windows 7.

Eksperci w raporcie wymieniają fora hakerskie jako miejsce, gdzie takich narzędzi jest najwięcej. Przykłady obejmują TokenVator (eskalacja uprawnień), NetRipper (post-eksploatacja), SharpSuite (wstrzykiwanie do pamięci) i HookPasswordChange (dostęp do poświadczeń).

Na przykład NetRipper to narzędzie do przechwytywania ruchu sieciowego i zostało ono udokumentowane w raporcie Bitdefendera jako używane przez grupę APT sponsorowaną przez rosyjski rząd.

Przykładami innego, legalnego oprogramowania, są narzędzia z pakietu SysInternals, takie jak PSExec lub ProcDump, które są często wykorzystywane przez hakerów. Narzędzi tych nie należy określać jako ofensywnych, ponieważ ich celem jest raczej wspieranie administratorów niż atakowanie komputerów.

Zwolennicy i przeciwnicy OST

Firma Intezer uważa, że narzędzia OST open-source powinny być oceniane przez społeczność na podstawie ich przydatności, a nie szkód, które mogą wyrządzić w związku z bezpłatną dystrybucją, głównie na platformie GitHub. Użytkownicy o różnych stopniu zaawansowania chętnie używają oprogramowania ofensywnego do własnych badań, projektów edukacyjnych, zdobywania wiedzy o technikach hakerów i sposobach obrony przed nimi.

Przeciwnicy z kolei uważają, że publiczne udostępnianie OST powinno odbywać się w zamkniętych kręgach wtajemniczonych np. na forach specjalistów ds. bezpieczeństwa, do których mieliby dostęp tylko zaproszeni członkowie.

- Całe badanie jest dostępne na stronie: https://vblocalhost.com/uploads/VB2020-Litvak.pdf

- Interaktywna mapa: https://www.intezer.com/ost-map/

Badacz opublikował też listę wszystkich narzędzi, które zostały przedstawione w raporcie oraz na interaktywnej mapie:

Czy ten artykuł był pomocny?

Oceniono: 0 razy