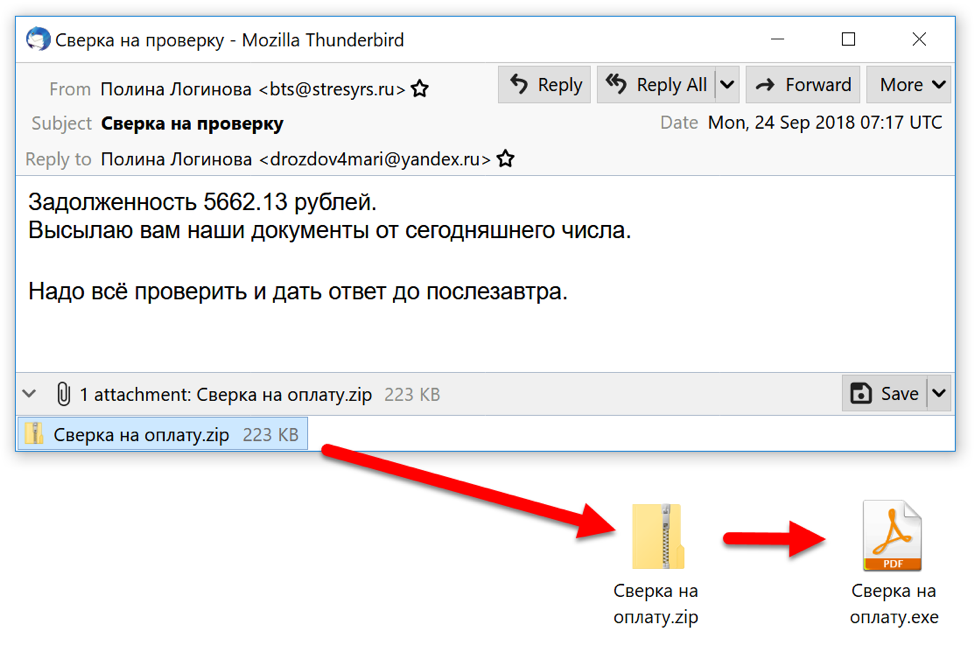

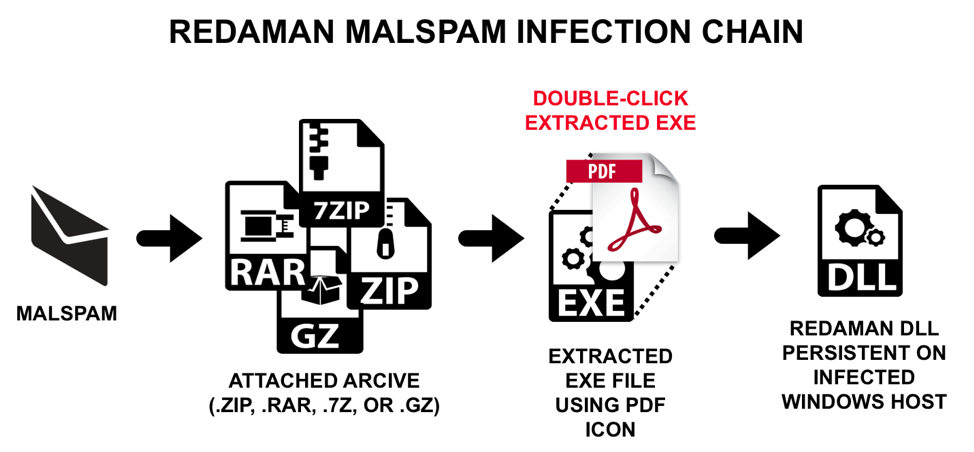

Badacze z firmy Kaspersky opublikowali notę dotyczącą incydentów, które zaobserwowano na terenie Rosji. Cyberprzestępcy, używając nowych odmian złośliwego oprogramowania, infekują komputery trojanem bankowym RTM (identyfikowanym pod nazwą Trojan-Banker.Win32.RTM) oraz nowym ransomware’m (Trojan-Ransom.Win32.Quoter / Trojan.Win32.Bazon.a). Szkodliwe oprogramowanie jest dostarczane na komputery użytkowników poprzez socjotechnikę (najczęściej w różnych kampaniach) mających na celu nakłonienie ofiarę do pobrania załącznika, kliknięcia w link, uruchomienia dokumentu ze złośliwym makro.

Działalność cyberprzestępców, którzy są powiązani z wymienionymi atakami, zaobserwowano w grudniu 2020 roku. Jednakże największą aktywność trojana datuje się na rok 2019 (kilkadziesiąt tysięcy infekcji). To złośliwe oprogramowanie przeszeło do historii jako jedno z najbardziej aktywnych, zagrażających organizacjom w Rosji.

Złośliwe kampanie z udziałem trojana RTM trwają do dzisiaj. Firma Kaspersky podaje, że wśród ofiar mamy przynajmniej dziesięć rosyjskich organizacji z sektora transportu oraz finansów. Cyberprzestępcy za odszyfrowanie plików żądają jednorazowo 1 milion dolarów w cyfrowej walucie BTC. W przeciwnym razie szantażują firmy, że opublikują wykradzione od nich dokumenty z komputerów i serwerów.

Trojan bankowy, potem ransomware

Początkowo zastosowanie się do „instrukcji” cybergangu z wiadomości phishingowej implikuje instalację złośliwego oprogramowania Trojan-Banker.Win32.RTM. Na zainfekowanych urządzeniach instalowane są także legalne programy (np. LiteManager i RMS), które dają przestępcom zdalny dostęp do maszyn.

Głównym celem cyberprzestępców jest poszukiwanie komputerów należących do działów księgowych i podmiana transakcji finansowych. Jeśli nie będzie to możliwe, to trojan otrzymuje polecenie pobrania ransomware Trojan-Ransom.Win32.Quoter. Zaszyfrowane dokumenty są wysyłane na serwer cyberprzestępców, którzy mają od teraz sposobność szantażowania organizacji.

Trojan bankowy RTM (znany jako Redaman) został wykryty pierwszy raz w 2017 roku przez badaczy z ESET. Jego dobra analiza została wykonana przez ekspertów z Palo Alto. Od tego czasu trojan przeszedł szereg modyfikacji. Był też częścią narzędzia cyberprzestępczego (RIG exploit kit) do automatycznego wyszukiwania podatności w systemach operacyjnych i niewidocznego infekowania komputerów (drive-by download), dlatego zaleca się regularne aktualizowanie systemów i aplikacji oraz używanie nowoczesnych rozwiązań do ochrony sieci i systemów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy