Instytut badawczy AV-Comparatives opublikował wyniki testu dotyczącego ochrony przed złośliwym oprogramowaniem, w którym szkodliwe pliki były uruchamiane w systemie Windows 10. Metodologia dalej wyjaśnia, że podczas gdy w świecie rzeczywistym wektorem wejścia wirusa do komputera jest zazwyczaj Internet (przeglądarka i protokół nieszyfrowany HTTP lub szyfrowany HTTPS), to w tym teście wektorem może być dysk sieciowy, napęd USB itp.

W badaniu uwzględniono następujące rozwiązania (darmowe i płatne):

- Avast Free Antivirus 21.1

- AVG Free Antivirus 21.1

- Avira Antivirus Pro 15.0

- Bitdefender Internet Security 25.0

- ESET Internet Security 14.0

- G Data Total Security 25.5

- K7 Total Security 16.0

- Kaspersky Internet Security 21.2

- Malwarebytes Premium 4.3

- McAfee Total Protection 24.1

- Microsoft Defender Antivirus 4.18

- NortonLifeLock Norton 360 22.21

- Panda Free Antivirus 20.02

- Total AV Total Security 5.14

- Total Defense Essential Antivirus 12.0

- Trend Micro Internet Security 17.0

- VIPRE Advanced Security 11.0

Warto tu wspomnieć, że produkty G Data, Total Defense i Vipre używają silnika Bitdefender, przy czym nie jest podane do informacji publicznej z jakich funkcjonalności silnika korzystają ci producenci (uwarunkowaniem technologicznym jest rodzaj wykupionej licencji na oprogramowanie SDK). Total AV używa silnika firmy Avira. Z kolei AVG zostało wykupione w 2016 roku przez firmę Avast i są to bliźniacze produkty bezpieczeństwa.

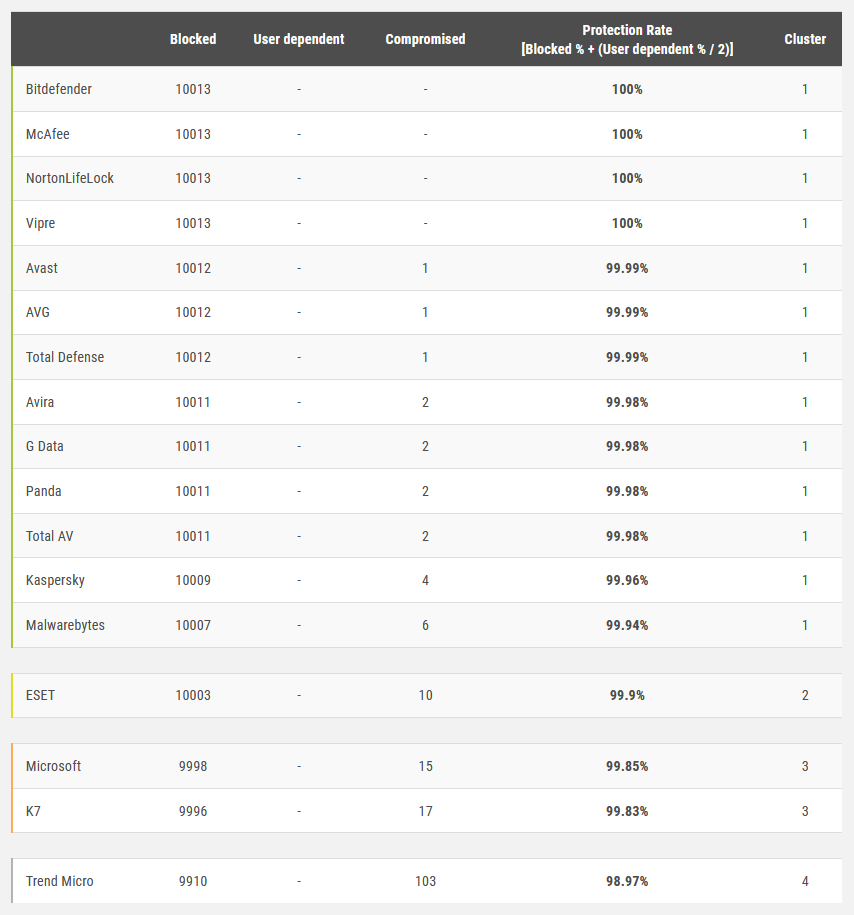

Wyniki ochrony

W teście użyto 10013 próbek złośliwego oprogramowania:

Kilka znaczących produktów bezpieczeństwa uzyskało wynik niezadowalający: Trend Micro, K7, Microsoft, Eset, a nawet Kaspersky. Bezkonkurencyjne było oprogramowanie: Bitdefender, McAfee, NortonLifeLock i Vipre – rozwiązania tych firm uzyskały maksymalny wynik ochrony. Z jedną niewykrytą próbką jest: Avast, AVG i Total Defense. W dwóch przypadkach pomyliły się rozwiązania bezpieczeństwa: Avira, G Data, Panda i Total AV.

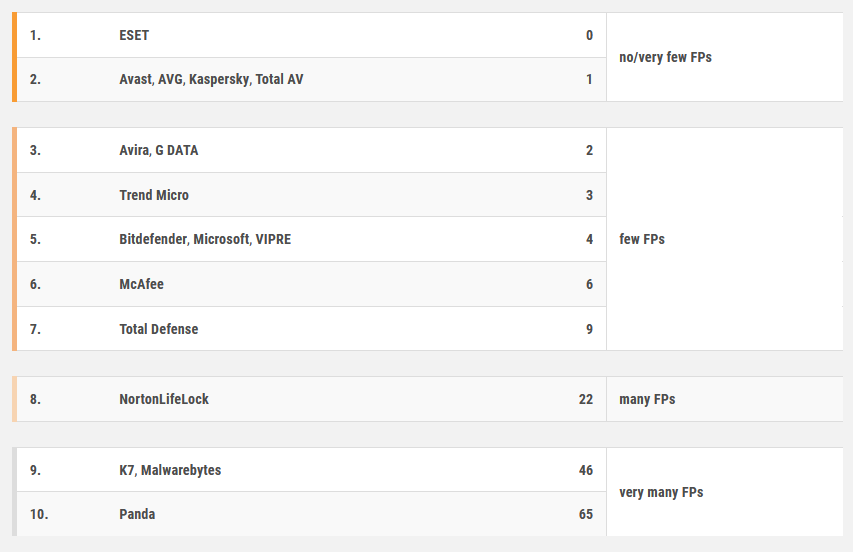

Fałszywe alarmy

W teście uwzględniono również fałszywe alarmy. Do zestawu testowego próbek dla fałszywych alarmów nie kwalifikowano tzw. aktywatorów, cracków, keygenów itp. Ten rodzaj oprogramowania był rozpatrywany razem ze złośliwym oprogramowaniem.

Najmniejszą liczbą fałszywych alarmów charakteryzowały się rozwiązania: Eset, Avast, Kaspersky i Total AV, a największą: Panda, K7, Malwarebytes, jak również NortonLifeLock. Pozostałe rozwiązania uzyskały po tyle mało fałszywych wystąpień, przy czym statystycznie jeden test nie może zaświadczać o końcowej ocenie produktu. Warto przeanalizować ten rodzaj testu w perspektywie ostatnich lat (poprzedni opublikowano w sierpniu 2020 roku).

Czy ten artykuł był pomocny?

Oceniono: 0 razy