W oficjalnym sklepie z aplikacjami na Windowsa (Microsoft Store) wykryto dziesiątki programów, w tym popularne gry komputerowe z zaszytym malware. Złośliwe oprogramowanie o nazwie Electron-bot potrafi przede wszystkim kontrolować́ konta ofiar w mediach społecznościowych. Do tej pory ofiarami padło 5000 użytkowników z 20 krajów.

Dzięki informacjom od specjalistów ds. cyberbezpieczeństwa z Check Point Research udało się ustalić, że ofiarami są użytkownicy z dwudziestu krajów: Szwecji, Bermudów, Izraela, Hiszpanii, w tym z Polski i innych krajów europejskich.

W sklepie miały znajdować się dziesiątki zainfekowanych aplikacji, w tym popularne gry: „Temple Run”, „Subway Surfer” pochodzące od sześciu wydawców.

Zaszyte w nich złośliwe oprogramowanie Electron-bot zdolne było do kontrolowania kont społecznościowych Facebook, Google oraz Sound Cloud, co sprzyjało powstawaniu tak zwanym fake newsom.

Fake news wśród możliwości malware’u

Analitycy wymieniają między innymi:

- zatruwanie SEO, czyli metodę, w ramach której cyberprzestępcy tworzą złośliwe strony internetowe i wykorzystują taktyki optymalizacji w wyszukiwarkach, aby wyświetlać je w widocznym miejscu w wynikach wyszukiwania;

- ad clicking, czyli generowanie kliknięć reklam,

- promowanie kont w mediach społecznościowych oraz tworzenie fake newsów,

- promowanie produktów online, aby np. generować zyski z reklam,

- modyfikowanie kodu, by na przykład zainicjować kolejny drugi etap i pobierać nowe złośliwe oprogramowanie, takie jak ransomware lub RAT.

Co więcej, ponieważ ładunek Electron-bota jest dynamicznie ładowany, osoby atakujące mogą wykorzystać zainstalowane złośliwe oprogramowanie jako tylne drzwi w celu uzyskania pełnej kontroli nad komputerami ofiar.

Niestety, większość ludzi uważa, że można zaufać recenzjom sklepów z aplikacjami i nie wahają się pobrać stamtąd aplikacji. Ryzyko jednak istnieje, ponieważ nigdy nie wiadomo, jakie złośliwe elementy można pobierać – tłumaczy Daniel Alima, analityk złośliwego oprogramowania w Check Point Research.

Badacze Check Pointa odkryli poszlaki świadczące o tym, że szkodliwe oprogramowanie może pochodzić z Bułgarii. Wszystkie warianty w latach 2019–2022 zostały przesłane do bułgarskiej chmury publicznej „mediafire.com”, a promowane konto Sound Cloud oraz kanał YouTube noszą nazwę „Ivaylo Yordanov” (to popularny bułgarski zapaśnik/piłkarz), natomiast kraj Bułgaria występuje w kodzie źródłowym.

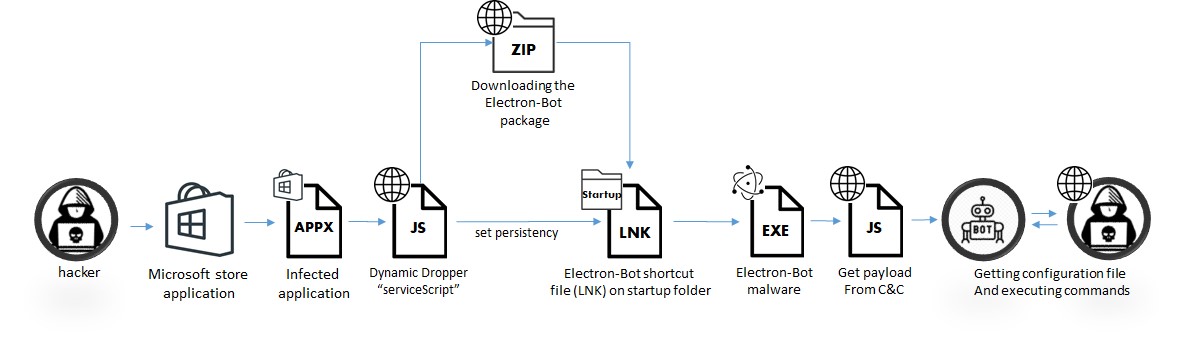

Check Point Research zaznacza, że zgłosiło firmie Microsoft wszystkich wydawców gier powiązanych z kampanią. Zwykle jej autorzy postępowali w taki sposób:

- Atak rozpoczynał się od instalacji aplikacji ze sklepu Microsoft.

- Po instalacji atakujący pobiera pliki i uruchamia skrypty.

- Pobrane złośliwe oprogramowanie zaszywa się̨ na komputerze ofiary, wielokrotnie wykonując różne polecenia wysyłane od atakującego.

Czy ten artykuł był pomocny?

Oceniono: 0 razy