W nowej części przeglądu zamierzamy przedstawić szereg wybranych narzędzi i oprogramowania, które zostało zaprojektowane z myślą o naszym bezpieczeństwie i prywatności. Stawiamy na użyteczność i ogólny komfort używania aplikacji, aby każdy bez względu na system operacyjny mógł skorzystać z wybranych programów (chociaż rozumiemy, że nie zawsze będzie to możliwe).

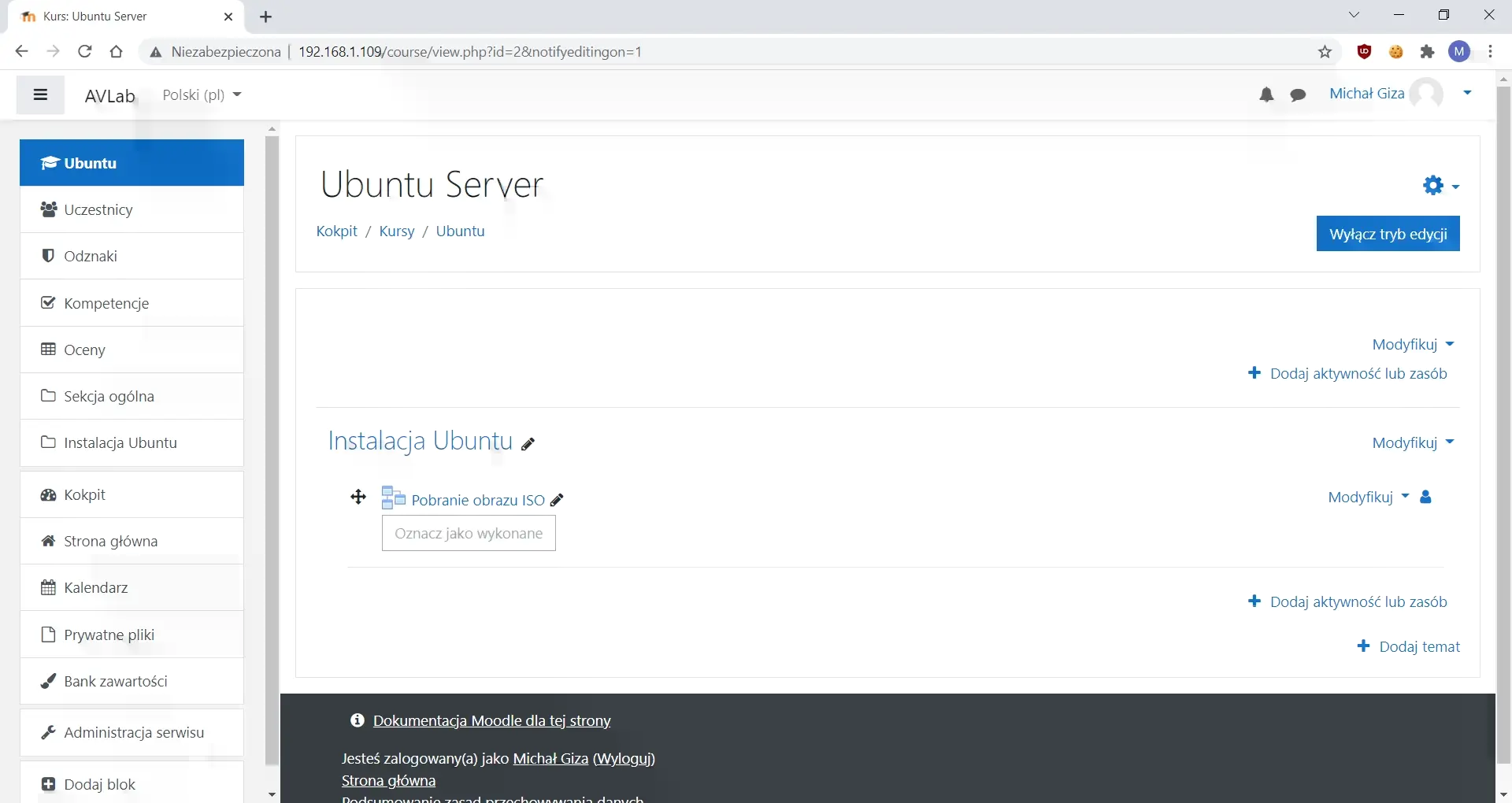

1. Moodle

Moim zdaniem jedna z najlepszych platform e-learningowych, do tego open-source, więc możemy zacząć korzystać szybko i za darmo. Moodle pozwala na udostępnianie materiałów do nauki w wielu różnych formach, zależnie od potrzeb danego tematu. Wiedzę można sprawdzać poprzez dodanie sprawdzianu, który (jeśli odpowiedzi są zamknięte), automatycznie obliczy sumę punktów i wystawi ocenę. Studenci mogą samodzielnie zapisywać się na kursy lub musi dodać ich nauczyciel (opcja domyślna). Jeśli zamierzamy po prostu przekazywać wiedzę w Internecie, możemy ustawić widoczność kursów na publiczną, wtedy każdy bez konieczności logowania będzie miał dostęp do tematów. W przypadku hostingu instalacja prawdopodobnie ograniczy się do przesłania archiwum z Moodle i dalszych ustawień platformy. Natomiast jeśli korzystamy z serwera VPS, konieczne jest ustawienie max_input_vars na minimum 5000 w konfiguracji PHP, jak również dodanie innodb_file_format = Barracuda i innodb_large_prefix = 1 w konfiguracji MySQL / MariaDB.

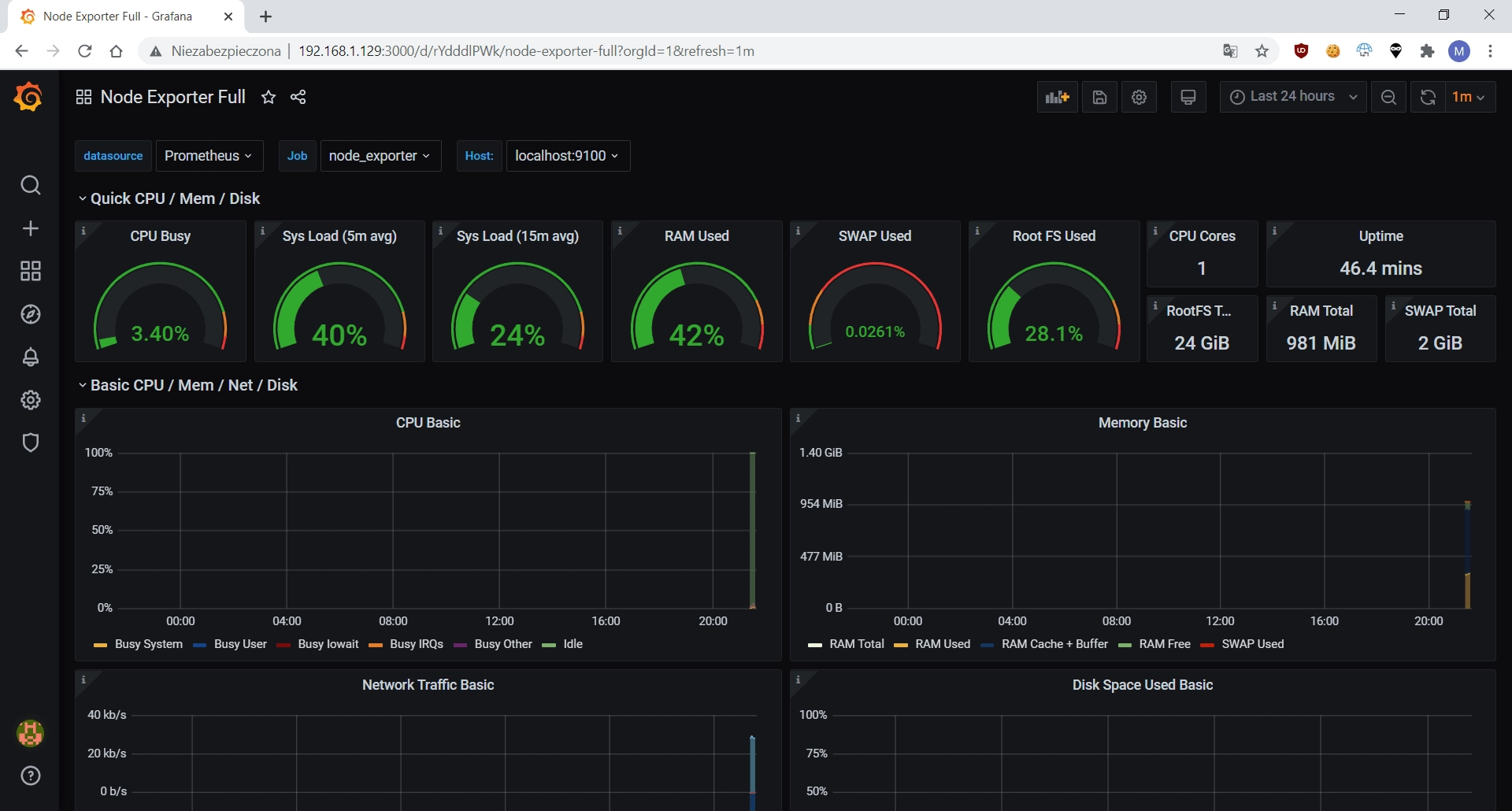

2. Grafana

Jest to rozbudowane narzędzie do przeglądania logów z różnych wspieranych systemów do monitoringu infrastruktury. Grafana cechuje się wygodnym interfejsem i bardzo łatwą integracją, np. z popularnym Prometheus czy Telegraf. Generuje wykresy, co umożliwia czytelne zestawienie logów z działania poszczególnych podzespołów czy oprogramowania.

Analiza wykresów pozwala na wykrycie ewentualnych nieprawidłowości lub poznanie charakterystyki danego środowiska (np. w jakiej porze następują skoki ruchu). Oczywiście nie trzeba cały czas przeglądać logów, ponieważ można ustawić alerty, aby wiedzieć, że musimy zareagować.

3. dnspeep

dnspeep świetne nadaje się do sytuacji, w której potrzebujemy szybko sprawdzić, z jakimi domenami komunikuje się nasz system. Kod napisany został w 250 linijkach w języku Rust, więc nie wymaga wielu zasobów do działania, spokojnie może działać w tle. Wykorzystuje standardowe narzędzia obecne w Linux, czyli nie potrzebujemy instalować niczego (choć podejrzewam, że w pewnych „uboższych” dystrybucjach może to być wymagane).

4. Cisco Packet Tracer

Samodzielnie poznałem ten program i nie żałuję. Dzięki Cisco Packet Tracer zaprojektujemy sieć komputerową, nawet bardzo zaawansowaną. Wszelkie „urządzania”, czyli routery, przełączniki, stacje robocze, serwery, drukarki, telefony VoIP, itd. możemy dowolnie konfigurować. Spędziłem nad tym programem wiele godzin, tworząc projekty różnych sieci, co umożliwiło mi lepsze zrozumienie pewnych zagadnień związanych z sieciami (VLAN, typy połączeń, routing) oraz poznanie sprzętu Cisco, ponieważ wykonanie pewnych czynności (np. ustawienie adresu IP na większości routerów i przełącznikach) wymaga wpisania poleceń w terminalu. Sporo ustawień można również „wyklikać”, chociaż ze sprzętów sieciowych tylko router (właściwie access point) WRT300N ma w pełni graficzny interfejs.

5. Wireshark

Snifferów, czyli programów do przechwytywania połączeń w sieci jest wiele, ale Wireshark jest najprostszy (w pełni graficzny) i najbardziej rozbudowany. Po instalacji wystarczy go uruchomić i po prostu wskazać interfejs, który chcemy analizować (w standardowych konfiguracjach jest jeden). Po chwili pojawi nam się wiele przechwyconych pakietów. Niektóre będą kompletnie nieczytelne, głównie dlatego, że niektóre protokoły są szyfrowane. Ale wystarczy odwiedzić stronę dostępną po HTTP czy przesłać plik za pomocą FTP, aby jednym kliknięciem uzyskać np. dane logowania. Wireshark pozwala zapoznać się z działaniem protokołów czy modelu TCP/IP, ma naprawdę dużą wartość edukacyjną.

Czy ten artykuł był pomocny?

Oceniono: 0 razy