Emotet jest modularnym koniem trojańskim, który został zaobserwowany po raz pierwszy w czerwcu 2014 roku. Prawdopodobnie został on stworzony przez grupę Mummy Spider lub TA542, ale ich dokładna tożsamość pozostaje nieznana. Zagrożenie początkowo było wymierzone w klientów niemieckich i austriackich banków. W kolejnych wersjach funkcje związane z wykradaniem haseł i pieniędzmi z kont zainfekowanych ofiar były stopniowo rozbudowywane. Jednak w 2017 roku, w wersji czwartej oprogramowania, autorzy Emoteta postanowili porzucić moduł bankowy i skupić się na dalszym rozbudowywaniu botnetu za pośrednictwem m.in. modułu spamowego, a także wykradaniu maili i danych dostępowych do kont pocztowych z zaatakowanych komputerów.

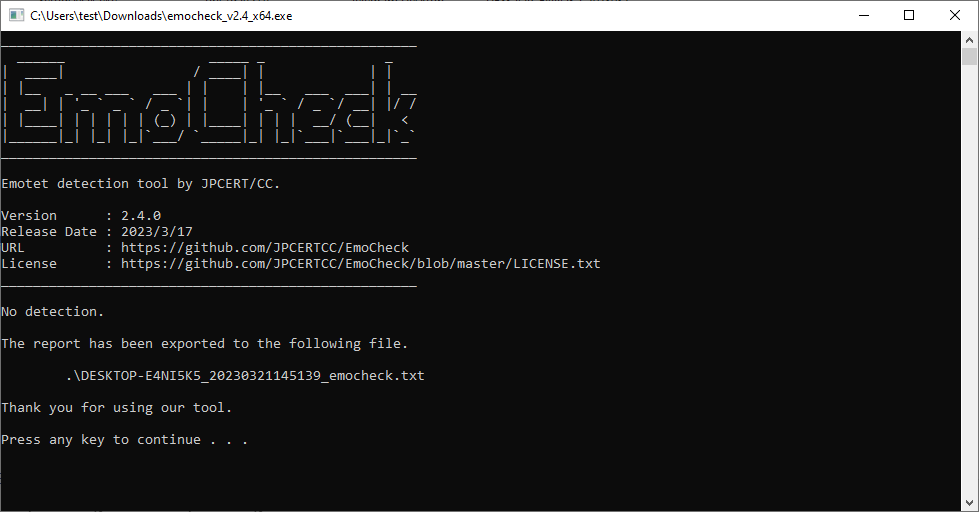

W 2020 roku japoński JPCERT upublicznił narzędzie EmoCHECK do wykrywania infekcji systemu Emotetem. Narzędzie jest aplikacją EXE wiersza poleceń, dostępną do pobrania na tej stronie. Ostatnia aktualizacja reguł detekcji Emoteta jest z marca 2023 roku, więc mówimy w dalszym ciągu o rozwijanym projekcie.

Emotet był poważnym zagrożeniem dla co dziesiątej polskiej firmy w 2019 roku. Służył do pobierania innego złośliwego oprogramowania np. ransomware. Dzięki swojej polimorficznej naturze potrafił ominąć tradycyjne metody wykrywania zagrożeń, które są oparte na sygnaturach.

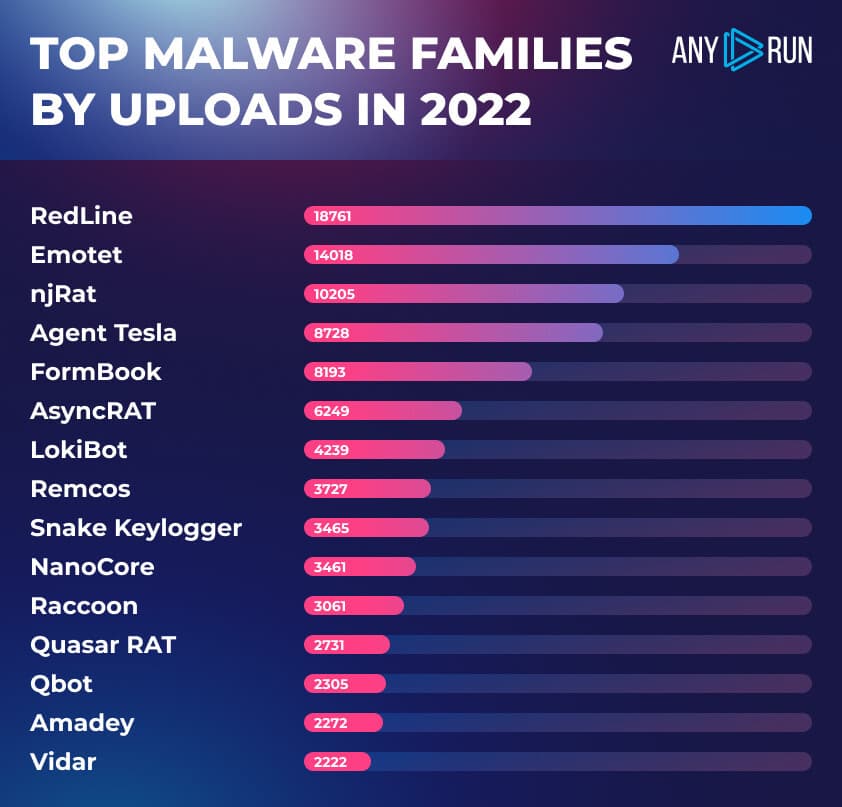

Obecnie Emotet został sklasyfikowany jako szkodliwe oprogramowanie, które w roku 2022 znajdowało się na 2. miejscu najczęściej sprawdzanych nieznanych plików przez użytkowników serwisu skanowania any.run.

Dla nowoczesnych rozwiązań ochronnych, takich jak Advanced Endpoint Security, Total Security, trojan ten nie stanowi poważnego zagrożenia, ale kiedy już dostanie się do niezabezpieczonego systemu, podczepia się pod działające procesy i łączy ze zdalnym serwerem CnC.

CnC Emoteta już kilkukrotnie zamykano

W styczniu 2021 roku Europol ogłosił przejęcie serwera dowodzenia nad komputerami, które były zainfekowane trojanem Emotet. To szkodliwe oprogramowanie było poważnym zagrożeniem dla firm. Według szacunków, co 10 firma w Polsce przynajmniej raz miała styczność z Emotetem.

Powiedzmy sobie szczerze, że globalne spamowanie nie jest wyrafinowaną formą atakowania przypadkowych firm i użytkowników końcowych. Co nie stoi to w sprzeczności z drastycznymi skutkami zainfekowania infrastruktury, jakie może spowodować złośliwy załącznik pocztowy. Chwila nieuwagi, zbieg okoliczności i mamy gotową receptę na awarię sieci.

Taki niepozorny incydent może eskalować jak ten, w grudniu 2019 roku, kiedy miasto Frankfurt, gdzie znajduje się siedziba Europejskiego Banku Centralnego, musiało wyłączyć swoją sieć internetową.

Paradoksalnie rozprzestrzenianie się Emoteta prawie zawsze przebiega tak samo. Ofiara otwiera załącznik lub pobiera złośliwy plik Word po kliknięciu hiperłącza (zobacz, jak to działa).

Nowa metoda „omijania” zabezpieczeń przez Emoteta

Z analizy trojana dowiadujemy się, że typowa infekcja zaczyna się od złośliwego załącznika e-mail, który pobiera trojana Emotet, i który następnie pobiera kolejną zawartość — tak naprawdę może to być dowolna rodzina szkodliwego oprogramowania.

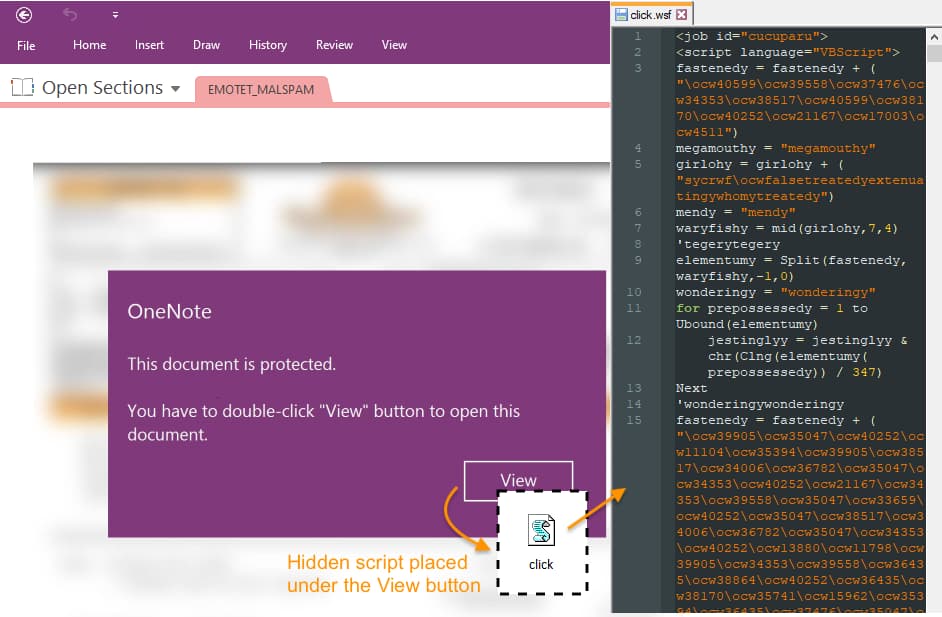

Microsoft od niedawna wprowadził do pakietu Office automatycznie blokowanie mark z plików pobieranych z Internetu. Zmusiło to przestępców do zmiany metody wejścia do systemu ofiary. Teraz używają plików dla OneNote. Atak przebiega w następujący sposób:

- Ofiara otrzymuje maila z plikiem do OneNote.

- Otwarcie pliku jeszcze nie jest niebezpieczne, ale już kliknięcie przycisku „View” uruchamia łańcuch infekcji: za pomocą systemowego wiersza poleceń wscript.exe, uruchamiany jest plik WSF z lokalizacji:

%Temp%\OneNote\16.0\NT\0\click.wsf

- Ten kod pobiera szkodliwy plik DLL oraz uruchamia go za pomocą systemowego narzędzia regsvr32.exe do rejestracji plików DLL w systemie Windows:

%Temp%\OneNote\16.0\NT\0\rad44657.tmp.dll

- Po zainstalowaniu się w systemie, Emotet komunikuje się z serwerem Command and Control.

Po ustanowieniu połączenia z serwerem dowodzenia, następstwa infekcji mogą być róże:

- Dochodzi do pobrania ransomware i zaszyfrowania danych, a nawet szantażu.

- Możliwe jest pobranie trojana bankowego.

- Emotet może czekać i nie robić nic.

- Może wykradać listę kontaktów z klientów pocztowych i spamować.

Aby zadbać o globalne bezpieczeństwo, każda firma powinna zadbać o wdrożenie na swoim serwerze pocztowym zabezpieczenia w postaci SPF, DKIM, DMARC oraz RBL. Firmy, które posiadają wymienione zabezpieczenia, są w stanie znacznie ograniczyć otrzymywanie spamu podszywającego się pod wiarygodnych nadawców oraz tym samym ograniczają lub uniemożliwiając podszywanie się pod siebie.

Użytkownikom indywidualnym rekomendujemy zainstalowanie oprogramowania bezpieczeństwa. Jakie konkretnie programy antywirusowe polecamy? Część z nich jest wymieniona w podsumowaniu testów ochrony z całego roku 2022, a część w poradniku darmowych antywirusów na rok 2023. Ponadczasową radą zabezpieczenia się przed atakami jest czytanie takich serwisów, jak chociażby nasz, który wnosi do życia publicznego wartość edukacyjną i uświadamiającą.

Czy ten artykuł był pomocny?

Oceniono: 0 razy