WordPress napakowany wtyczkami jest często spotykanym narzędziem do tworzenia stron internetowych oraz sklepów online. Niestety, ze względu na swoją popularność, wtyczki oraz rdzeń są często wykorzystywane do wyszukiwania podatności. Najgroźniejsze są zatem luki w modułach i przekładanie aktualizacji na później na przykład ze względu brak dedykowanego zaplecza administracyjnego. Odkładanie aktualizacji może skutkować utratą kontroli nad stroną internetową albo uczestniczenie w rozprzestrzenianiu malware, spamu, przekierowywaniu na strony phishingowe.

Wspominam o tym, ponieważ ujawniono bardzo poważną podatność klasy Privilage Escalation (uzyskanie wyższych uprawnień) w pluginie Elementor Pro, jeśli jest ono używane z modułem WooCommerce (jest to warunek obowiązkowy).

Jakie mogą być tego konsekwencje?

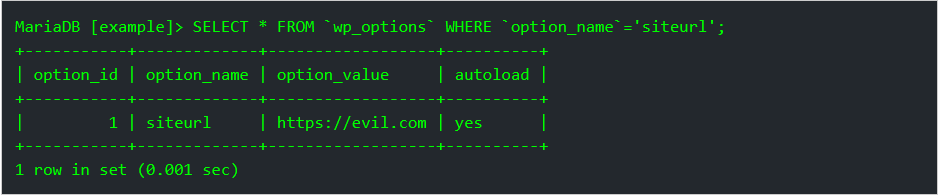

Jeżeli osobie atakującej uda się wykorzystać tę lukę, to uzyska możliwość utworzenia konta administratora – może włączyć rejestrację i ustawić domyślną rolę jako „administrator”), by następnie przekierować ruch na inną stronę – phishingową, poprzez modyfikację w bazie danych parametru „siteurl” w tabeli „wp_options”:

Luka została odkryta przez ekspertów z Ninja Technologies Network i zgłoszona autorom Elementora 18 marca 2023 roku.

Poprawioną wersję Elementora o numerze 3.11.7 wydano 22 marca 2023 roku, a publiczną informację o luce udostępniono niedawno, aby nie wpłynęło to tak drastycznie na bezpieczeństwo stron, które używają konfiguracji Elementor Pro + WooCommerce.

Rekomenduje się pilną aktualizację Elementora z wersji 3.11.6 lub starszych do wersji 3.11.7 (jeśli używana jest wtyczka WooCommerce).

Wiadomo już, że podatność jest wykorzystywana przez przestępców do przenoszenia użytkowników na strony o złej reputacji. Jeżeli Twój sklep używa wtyczki WooCommerce oraz Elementor Pro, nie zwlekaj, przekaż tę informację swojemu opiekunowi technicznemu.

Zapoznaj się też z naszym poradnikiem 9 kroków do zabezpieczenia strony WordPress.

Czy ten artykuł był pomocny?

Oceniono: 0 razy