FIDO (Fast Identity Online) Alliance jako międzynarodowa organizacja non-profit, znana jest ze współpracy z dużymi firmami technologicznymi, w tym z opracowania standardów logowania „bezhasłowych” FIDO 2 i U2F z użyciem kryptografii klucza publicznego. Te wytyczne miały na celu zastąpić tradycyjne metody dwuskładnikowego uwierzytelniania (2FA) bardziej zaawansowanymi technologiami, odpornymi na ataki phishingowe, bo opartymi na kryptografii klucza publicznego. Kolejnym kamieniem milowym w popularyzacji uwierzytelniania bez haseł (and. passwordless) było utworzenie tzw. kluczy dostępu (ang. PassKeys) – passkey jest pojedynczym składnikiem logowania, który może być obsługiwany na urządzeniu użytkownika (smartfon, laptop, komputer).

Teraz FIDO Alliance udostępnia w wersji roboczej nowy protokół Credential Exchange Protocol (CXP, protokół wymiany poświadczeń) oraz platformę edukacyjną Passkey Central wyjaśniającą czym są passkeys wraz z linkami do dokumentacji, oraz jak bezpiecznie migrować poświadczenia z menadżerów haseł w dużych sieciach firmowych.

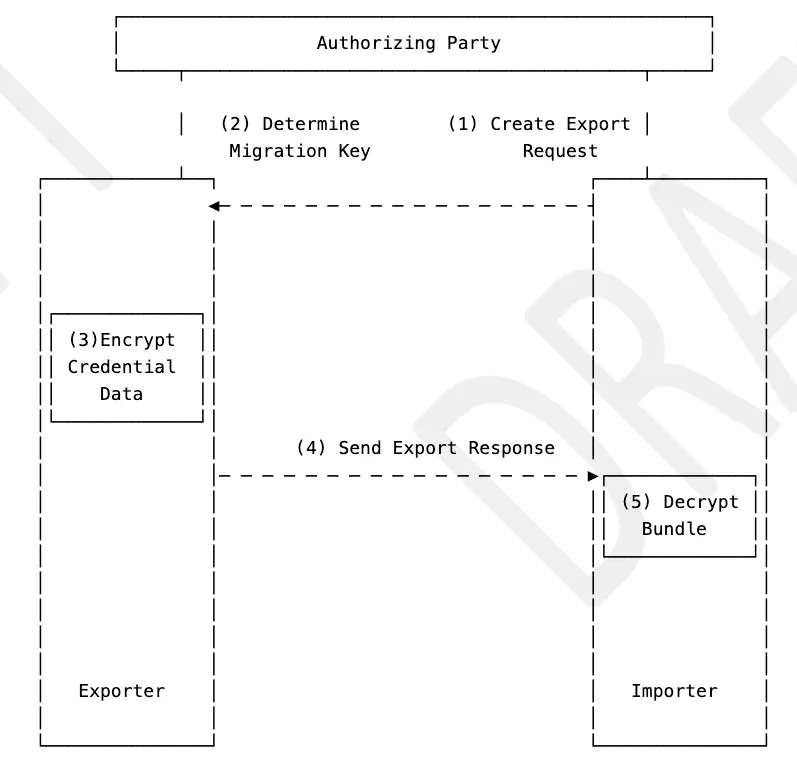

W dużym skrócie CXP umożliwia bezpieczne przejście od jednego dostawcy menadżera haseł do innego z wykorzystaniem protokołu szyfrowania Diffie-Hellmana. FIDO Alliance tłumaczy to w ten sposób, że coraz częściej firmy mają kilku dostawców platform do zarządzania poświadczeniami, a migracja pomiędzy platformami realizowana jest metodami nieszyfrowanymi – zazwyczaj eksportując dane do pliku CSV i importując do nowej platformy, co stwarza duże ryzyko kradzieży tych danych. Dodatkowo dostawcy platform nie zawsze dążą do ustrukturyzowania plików CSV, co może powodować błędy podczas migracji. Do tego dochodzą jeszcze problemy z migracją innych danych niż haseł np. notatek zapisanych w osobnych polach. Z tych powodów powstał protokół CXP dla importu i eksportu poświadczeń, które podczas przenoszenia będą szyfrowane, więc będą też bardziej odporne na przechwycenie w wyniku udanego cyberataku.

Przy opracowywaniu dokumentu brały udział firmy Dashlane, Bitwaren, 1Password, NordPass, Google. Można przypuszczać, że na początku dostawcy tych rozwiązań będą obsługiwać protokół CXP.

Passkeys a klucze U2F

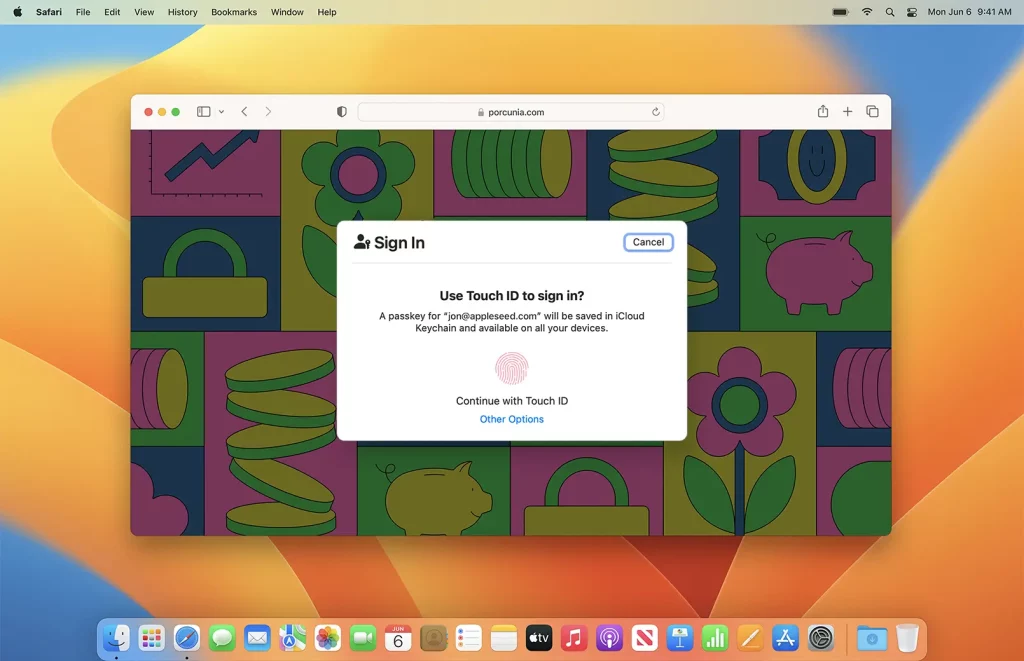

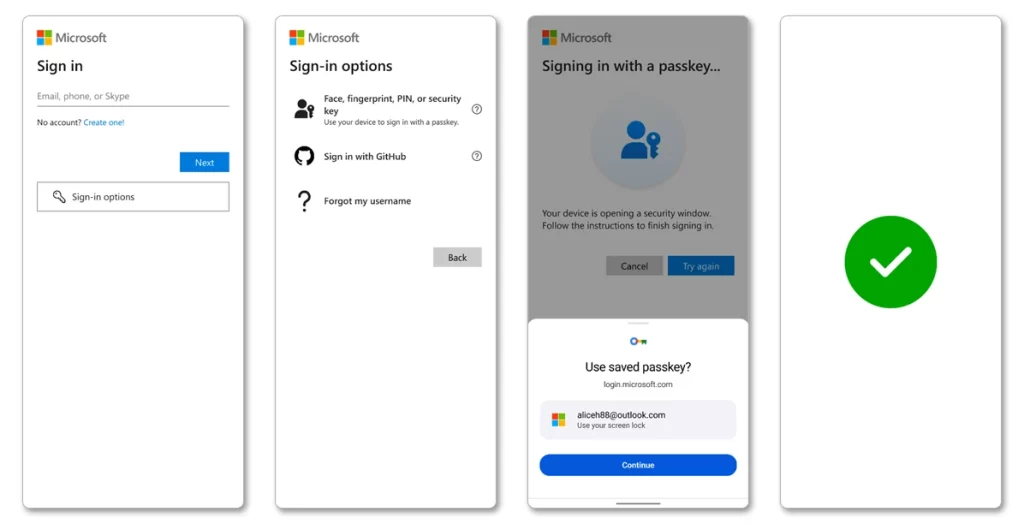

Doprecyzujmy dla ustrukturyzowania wiedzy, że PassKeys mają całkowicie wyeliminować potrzebę używania haseł. Jeśli korzystasz z Windows 10/11, macOS/iOS, Android, to na pewno też używasz passkeys, chociaż możesz o tym nie wiedzieć. Te klucze kryptograficzne, chociażby do kont Apple, Google, Microsoft, są przechowywane na urządzeniu końcowym (smartfon, laptop, i używane z wykorzystaniem biometrii: odcisk palca, rozpoznawania twarzy albo zwykłego kod PIN).

Korzystając z Passkeys, w przeciwieństwie do kluczy U2F (np.Yubikey, Google Titan, Feitian ePass, Thetis Security Key, Kensington VeriMark Guard), nie potrzeba tworzenia tradycyjnego konta online w danej usłudze z użyciem loginu i hasła, aby później w ustawieniach bezpieczeństwa wybrać metodę logowania U2F lub Passkey.

Passkey zaprojektowano tak, aby od początku nie trzeba było generować żadnych loginów i haseł, i aby była to prawdziwie jednorazowa metoda uwierzytelniania i autoryzowania działań użytkownika.

Można więc przyjąć, że różnice pomiędzy Passkey a kluczami U2F są następujące:

- Passkey – bez haseł od samego początku. Passkeys zostały projektowane z myślą o logowaniu bez użycia haseł, co oznacza, że można ich używać jako jedynego składnika logowania. Natomiast w przypadku U2F, klucz bezpieczeństwa jest drugim składnikiem.

- Pod względem wygody: Passkeys mogą być zsynchronizowane w chmurze (np. na kontach Apple iCloud lub Google) i można ich używać na różnych urządzeniach. Klucze kryptograficzne z urządzenia U2F nie są automatycznie synchronizowane, chyba że tym urządzeniem jest smartfon.

- Szeroka integracja: Passkeys są wspierane standardem WebAuthn, dzięki czemu są kompatybilne z przeglądarkami i aplikacjami – możesz logować się bezpośrednio biometrią lub PIN-em. U2F wymaga dedykowanego klucza sprzętowego, co poza biurem/home office jest to mniej wygodne, ale jest tak samo super-bezpieczne.

- Biometria: Passkey może być odblokowane biometrią, a U2F korzysta np. z klucza USB lub smartfonu, aby przeprowadzić logowanie.

Podsumowując duże firmy technologiczne Apple, Google i Microsoft wspierają rozwój passkeys. Apple wprowadziło passkeys w systemach iOS i macOS, które są automatycznie synchronizowane przez iCloud. Google zintegrowało passkeys z Androidem i przeglądarką Chrome. Microsoft również wspiera passkeys w Windows oraz przeglądarce Edge, co jest częścią strategii odejścia od tradycyjnych haseł.

Dzięki otwartemu protokołowi wdrożenie Passkey może być zrealizowane niemal wszędzie w usługach online. Proces integracji na szeroką skalę idzie bardzo powoli. Weźmy na przykład banki, które w Polsce i tak dosyć szybko wdrażają nowinki technologiczne. Tylko w dwóch przypadkach dostępne jest zabezpieczenie konta z użyciem kluczy U2F: technologię wdrożył ING oraz PKO. Klucze U2F, czyli metoda logowania/autoryzacji znana jest i używana od lat, jednak wciąż jest mało popularna wśród użytkowników, co może być przeszkodą w jej szerszym wdrożeniu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy