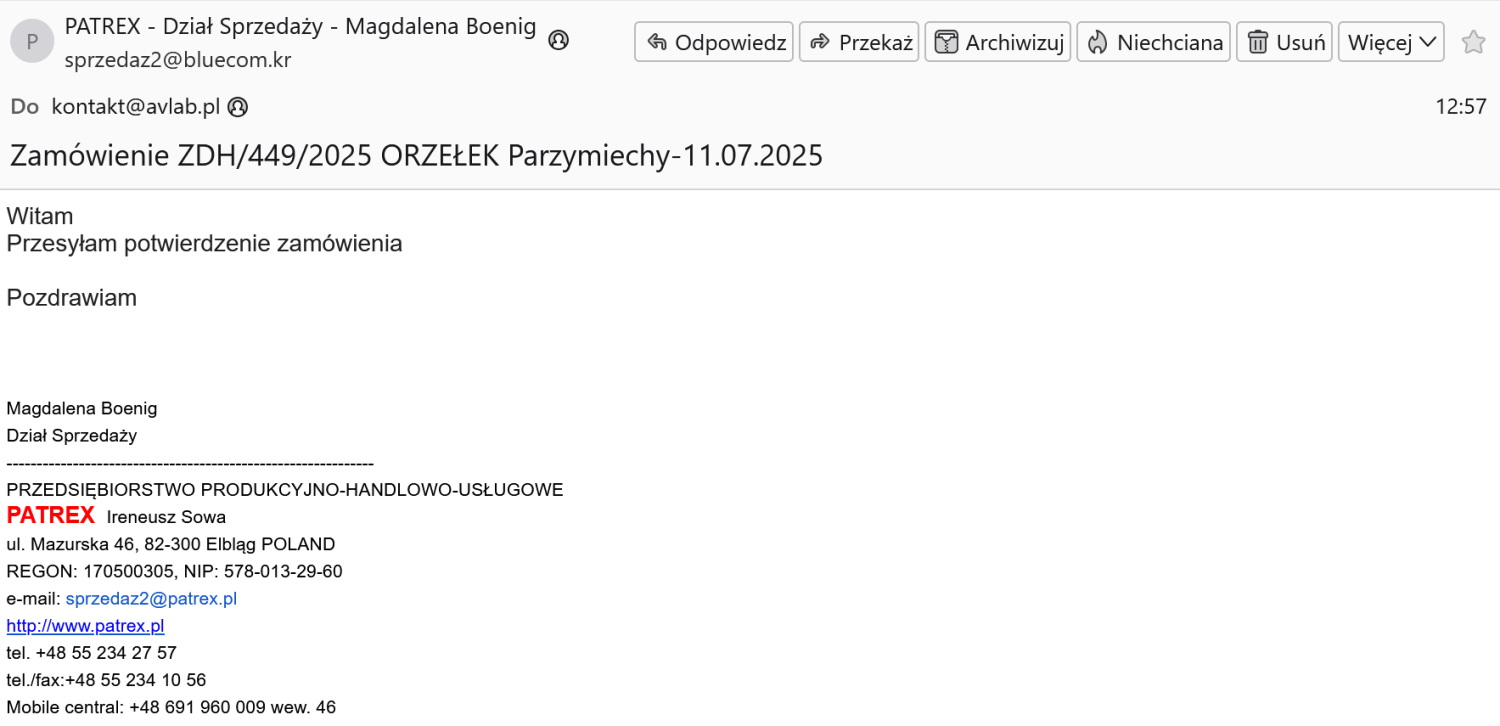

Zdarza się, że podczas testów bezpieczeństwa anty-malware obserwujemy wzmożone pojawianie się pewnych typów plików, dokumentów, które krążą po Internecie, a które zbieramy w celu wykorzystania w naszych badaniach z serii Advanced In-The-Wild Malware Test.

W ostatnich tygodniach znacznie więcej pojawia się dokumentów RTF/Word, które mogą otrzymywać użytkownicy, firmy, instytucje publiczne na pocztę online – raczej nie ma tutaj reguły, kto otrzymuje załączniki ze spamem – twórcy ataków działają raczej losowo, masowo.

Zdalne wykonanie złośliwego kodu

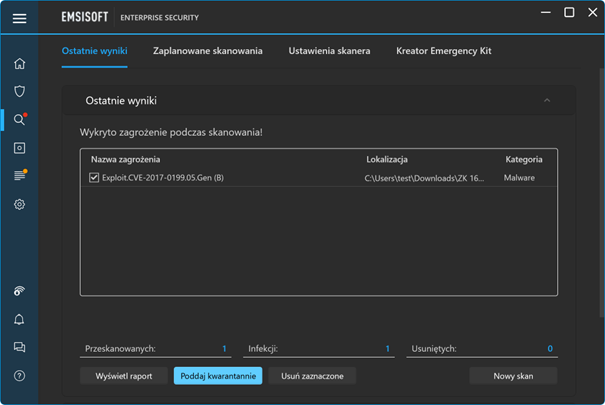

Analizowany przypadek dotyczy CVE 2017-0199 – luki w MS Office i WordPad, która umożliwia zdalne wykonanie kodu na dwa sposoby:

- pierwszy, bardziej prymitywny,, to otworzenie załącznika (bez dalszych czynności ze strony użytkownika),

- drugi to przetworzenie załącznika przez klienta poczty Outllook (w zasadzie także nie wymaga się otworzenia pliku).

O luce na stronie CVE.org dowiadujemy się, że dotyczy oprogramowania:

Microsoft Office 2007 SP3, Microsoft Office 2010 SP2, Microsoft Office 2013 SP1, Microsoft Office 2016, Microsoft Windows Vista SP2, Windows Server 2008 SP2, Windows 7 SP1, Windows 8.1 allow remote attackers to execute arbitrary code via a crafted document, aka „Microsoft Office/WordPad Remote Code Execution Vulnerability w/Windows API.”

Wykorzystanie podatności wymaga (tylko) od użytkownika otwarcia lub podglądu specjalnie spreparowanego pliku w podatnej wersji programu Microsoft. Podatność szczegółowo opisywał także Fortinet.

CVE-2017-0199 to stara luka pozwalająca atakującemu na zdalne wykonanie kodu (Remote Code Execution, RCE). Dotyczy obsługi plików RTF (Rich Text Format) i plików z osadzonymi obiektami OLE.

Atak polega na tym, że ofiara otwiera złośliwy dokument lub daje się nakłonić do podglądu dokumentu w trybie podglądu w Outlooku.

Kto jest narażony?

Wspominamy o tym ze względu na stare oprogramowanie Microsoft, które może być jeszcze używane praktycznie w każdej firmie korzystającej ze starszych systemów. Szczególnie dotyczy to sektora rządowego i administracji publicznej, a także firm, gdzie nie występuje rygorystyczna polityka aktualizacji.

W drugiej kolejności mogą to być małe i średnie firmy bez odpowiednich zabezpieczeń: filtrów anty-spamowych, sandboxingu. Kolejno organizacje i działy, które akceptują dokumenty od stron trzecich: prawnicy, HR, księgowość.

Trojany bankowe, infostealer’y

Spośród przeanalizowanych złośliwych dokumentów na komputer może być pobierane malware Dridex, Lokibot, które wciąż żyją, chociaż ich popularność i metody ewoluowały.

Dridex to botnet/banking trojan do kradzieży danych logowania do banków, systemów płatności, kont e-mail. Jest nadal używany przez grupy APT a najnowsze wersje trojana mają różne techniki ukrywania się przed AV/EDR.

LokiBot zaliczamy do Trojanów typu infostealer bo kradnie loginy, hasła, cookies (np. do kont XTB), dane przeglądarek, FTP, VPN itd. Jego waga zagrożenia polega na tym, że jest stosunkowo tani do kupienia, sprzedawany jest w modelu MaaS jako usługa – ktoś odpowiada za jego rozwój i sprzedaje do niego dostęp.

Chociaż CVE-2017-0199 to dobrze znana luka, która mimo upływu lat wciąż jest wykorzystywana w atakach, to nowe wersje Trojanów sprawiają, że bywa poważnym zagrożeniem dla firm, które nadal używają starych wersji oprogramowania bez możliwości aktualizacji, z lukami bezpieczeństwa. Dlatego kluczowe rekomendacje to regularne aktualizowanie oprogramowania (o ile to możliwe), a jeżeli nie, wyposażenie firmy w skanery anty-spamowe, odpowiednie reguły na poziomie serwera poczty, sandboxing uruchamianych plików, dokumentów. Dodatkowo edukacja pracowników, aby nie otwierać plików z niepewnych źródeł.

Czy ten artykuł był pomocny?

Oceniono: 4 razy