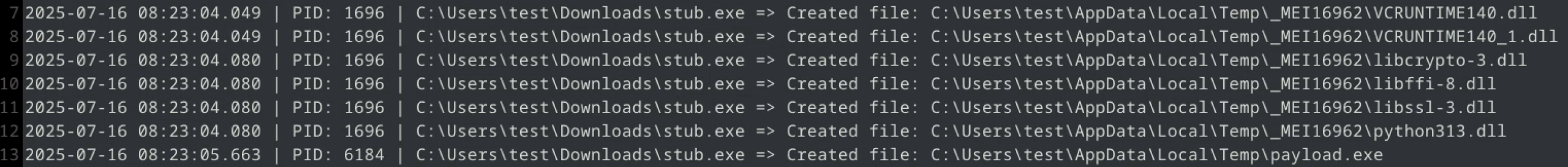

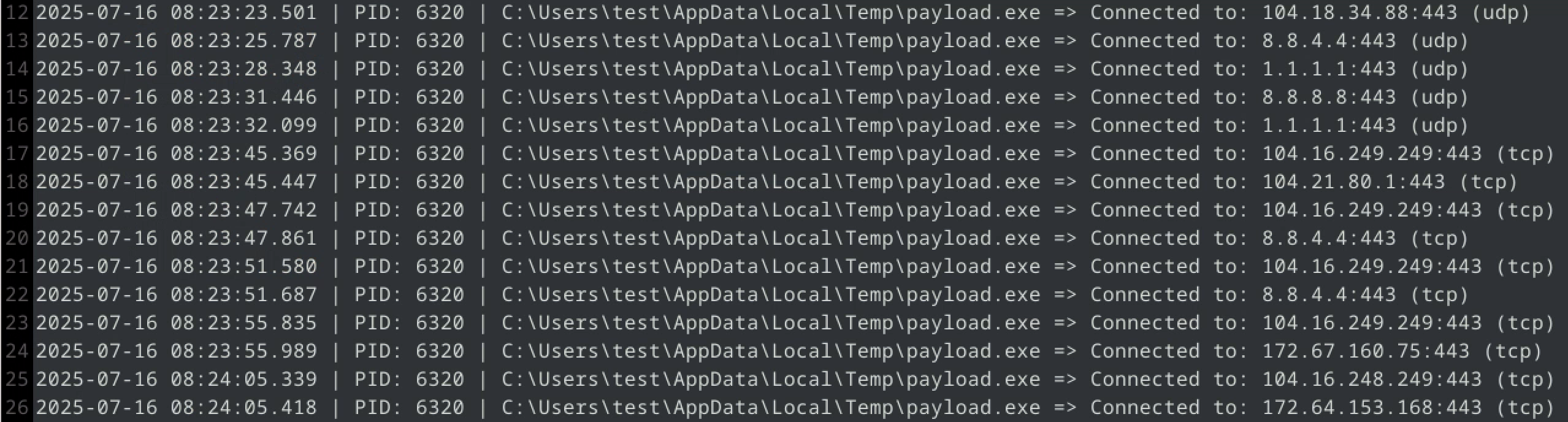

Wykonana kolejna już edycja badania z serii Advanced In-The-Wild Malware Test w lipcu 2025 wnosi kilka zmian. Po pierwsze producenci testowanych rozwiązań bezpieczeństwa będą otrzymywać od tej edycji nadprogramowe rozszerzone logi w postaci drzewa zdarzeń ze skorelowanych ze sobą procesów, nowo utworzonych i skasowanych plików, wykonanych poleceń w terminalu, połączeń internetowych oraz inne instrukcje zrealizowane przez złośliwe oprogramowanie. Pozwoli to szybciej i łatwiej analizować to, co działo się na styku działania malware i reakcji testowanego pakietu bezpieczeństwa. Logi te mogą być także rozszerzonym dowodem na brak odpowiedzi silnika antywirusowego/EDR na malware:

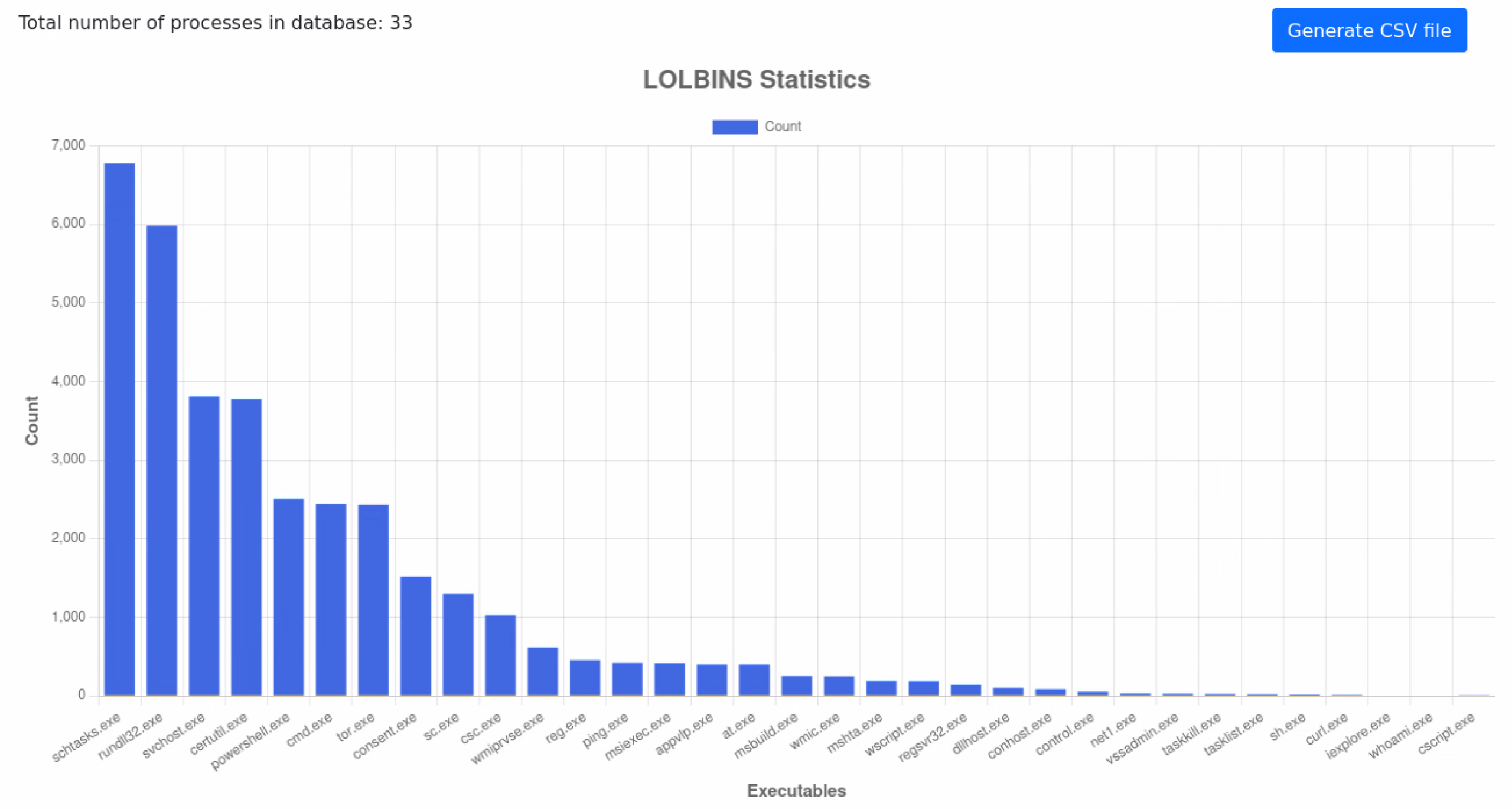

Dodatkowo pod koniec czerwca 2025 zaktualizowaliśmy systemy operacyjne Windows 11 do wersji najnowszych, aby podczas testów korzystać z możliwe najbardziej aktualnych buildów Windows 11. Pozostałe programy są także aktualizowane na bieżąco podczas samych testów, co opisuje krok po kroku nasza metodologia. W końcu po trzecie od tej edycji przechwytujemy informacje od jeszcze większej liczby LOLBINs – legalnych narzędzi i procesów Microsoft, które mogą być używane przez malware do ukrywania się albo pobierania kolejnych złośliwych programów, skryptów.

Złośliwe oprogramowanie często wykorzystuje natywne narzędzia i komponenty systemu Windows (tzw. LOLBins – Living off the Land Binaries) do realizacji nieautoryzowanych operacji. Na podstawie przeanalizowanych logów zidentyfikowaliśmy następującą liczbę przypadków, w których legalne procesy systemowe zostały zaangażowane do działania malware:

- schtasks.exe, 6782

- rundll32.exe, 5984

- svchost.exe, 3810

- certutil.exe, 3772

- powershell.exe, 2505

- cmd.exe, 2440

- tor.exe, 2432

- consent.exe, 1514

- sc.exe, 1297

- csc.exe, 1032

- wmiprvse.exe, 613

- reg.exe, 455

- ping.exe, 421

- msiexec.exe, 420

- appvlp.exe, 399

- at.exe, 398

- msbuild.exe, 252

- wmic.exe, 250

- mshta.exe, 194

- wscript.exe, 189

- regsvr32.exe, 140

- dllhost.exe, 105

- conhost.exe, 86

- control.exe, 56

- net1.exe, 34

- vssadmin.exe, 30

- taskkill.exe, 26

- tasklist.exe, 23

- sh.exe, 20

- curl.exe, 14

- iexplore.exe, 8

- whoami.exe, 7

- cscript.exe, 4

Wyniki w lipcu 2025

W lipcu przetestowaliśmy 16 rozwiązań do domowego i biznesowego zastosowania pod kątem wykrywania i neutralizowania zagrożeń online spotykanych na co dzień w Internecie. Adresy URL prowadzące do szkodliwych plików pozyskujemy z różnych miejsc. Są to komercyjne i darmowe feedy, komunikatory, fora internetowe, honeypoty.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

Jakie rozwiązania testowaliśmy w lipcu 2025?

Jakich używamy ustawień?

Chociaż w naszych testach staramy się unikać próbek typu PUP i PUA (potencjalnie niepożądanych aplikacji, które nie są w 100% malware), zalecamy włączenie funkcji ochrony przed tego typu zagrożeniami — sami również zawsze ją aktywujemy.

Podczas konfiguracji oprogramowania zabezpieczającego zwracamy uwagę, aby jeśli to możliwe, korzystać z dedykowanego rozszerzenia do przeglądarki. Dodatkowo ustawiamy testowany program ochronny w taki sposób, by automatycznie reagował na incydenty poprzez ich blokowanie, usuwanie lub naprawianie skutków (przechwytujemy takie akcje za pomocą specjalnego oprogramowania do testowania).

Na podstawie wielu dotychczasowych testów zauważamy, że ustawienia domyślne są zazwyczaj dobre, ale nie zawsze zapewniają optymalny poziom ochrony. Dlatego dla pełnej przejrzystości informujemy o wszystkich modyfikacjach konfiguracji – zarówno te, które mają na celu zwiększenie skuteczności, jak i te wymagane przez producenta danego oprogramowania. Przy czym taka zmiana ustawień nie zawsze jest konieczna i nie zawsze możliwa z powodu braku dostępności dodatkowych opcji konfiguracyjnych.

Rozwiązania klasy Enterprise

Check Point Harmony Endpoint + EDR

Policy “Optimized”, File Quarantine “Always” + browser protection

Emsisoft Enterprise Security + EDR

Default settings + automatic PUP repair + EDR + Rollback + browser protection

mks_vir Endpoint Security + EDR

Extended http/https scanning enabled + browser protection + EDR

ThreatDown Endpoint Protection + EDR

Default settings + browser protection + EDR

WatchGuard Endpoint Security

Default settings + browser protection

Xcitium ZeroThreat Advanced + EDR

Policy MDR Policy + agent configuration Windows 8.1 Default for all features

Rozwiązania dla konsumentów i małych firm

Aura Antivirus

Default settings + browser protection

Avast Free Antivirus

Default settings + automatic PUP repair + browser protection

Comodo Internet Security 2025

Browser protection + automatic blocking for sandbox

Eset Smart Security

Default settings + browser protection

G Data Internet Security

Default settings + browser protection

Malwarebytes Premium

Default settings + browser protection

Microsoft Defender

Default settings (does not integrate with Firefox)

Norton Antivirus Plus

Default settings + browser protection

Quick Heal Total Security

Default settings + browser protection

Webroot Antivirus

Default settings + browser protection

Badanie Advanced In-The-Wild Malware Test

Jak oceniamy i jak długo trwa?

W roku kalendarzowym przeprowadzamy 6 edycji badań, które kończą się dużym podsumowaniem mającym na celu przyznanie nagród najlepszym rozwiązaniom na rynku. W każdej z sześciu edycji oceniamy skuteczność testowanych produktów bezpieczeństwa dla firm i dla konsumentów z uwzględnieniem 3 kluczowych parametrów:

- PRE_EXECUTION – oceniamy, czy zagrożenie zostało zidentyfikowane i zablokowane na wczesnym etapie, zanim jeszcze doszło do jego uruchomienia. Może to obejmować blokadę strony internetowej, blokadę pobieranego pliku lub blokadę podczas próby zapisu, podczas próby pierwszego dostępu do pliku.

- POST_EXECUTION – sprawdzamy, czy złośliwe oprogramowanie, które zostało pobrane i uruchomione w systemie, zostało rozpoznane i zatrzymane podczas bardziej zaawansowanej analizy. Ten etap symuluje najgroźniejszy scenariusz, czyli atak 0-day, w którym malware zostało już uruchomione przez użytkownika.

- REMEDIATION TIME – mierzymy czas, jaki upływa od momentu pojawienia się zagrożenia w systemie do jego całkowitego usunięcia oraz naprawy skutków incydentu. Ten parametr ściśle wiąże się z poprzednimi i pozwala ocenić, jak szybko i skutecznie oprogramowanie radzi sobie z eliminacją zagrożeń.

Analizując wyniki, należy uwzględnić fakt, że testowane rozwiązania miały do dyspozycji aktywne połączenie internetowe oraz wszystkie dostępne moduły służące do skanowania i klasyfikowania pobieranych plików. Niektóre z rozwiązań stosują blokowanie pliku w przeglądarce do czasu zakończenia analizy w chmurze, inne natomiast opierają się na reputacji pliku i — w przypadku niskiej popularności — obserwują jego działanie aż do wystąpienia pierwszych podejrzanych zachowań, takich jak nawiązanie połączenia z C&C czy zapisanie plików w katalogu TEMP.

Testy z serii Advanced In-The-Wild Malware Test odzwierciedlają rzeczywistą skuteczność oprogramowania w ochronie przed zagrożeniami pobieranymi z Internetu za pośrednictwem przeglądarki. Należy jednak pamiętać, że poziom ochrony może się nieznacznie różnić w sytuacjach, gdy zagrożenie przedostaje się do systemu innym wektorem na przykład przez pocztę e-mail, komunikatory, urządzenia USB lub katalogi sieciowe.

Niektóre z testowanych rozwiązań nie wykryły od jednej do kilkunastu próbek malware. W przypadku Aura rozwiązanie jest stosunkowo nowe na rynku, na pewno z mniejszym stażem niż konkurencja, zatem to zrozumiałe, że silnik nie jest jeszcze na tyle wytrenowany, aby wyłapać wszystkie popularne zagrożenia znalezione w sieci. Niewystarczająca liczba użytkowników Aura także może mieć wpływ na wynik, gdy mowa o kolektywnej ochronie – udostępnianiu danych telemetrycznych z urządzeń producentowi. Zaskoczeniem jest także wynik Comodo i Xcitium, ponieważ oba rozwiązania nie zablokowały po jednym (tym samym) zagrożeniu, które zostało wcześniej zakwalifikowane przez producenta jako False Negative: błędnie oznaczone przez człowieka jako bezpieczne w chmurze producenta, co mogło mieć wpływ na globalną odpowiedź dla stacjach roboczych.

Na koniec warto dodać, że chociaż pojedynczy incydent może wydawać się statystycznie nieistotny, to w rzeczywistości może reprezentować nieznane wcześniej zagrożenie 0-day. Tego typu atak jest w stanie ominąć mechanizmy ochronne zainstalowanego oprogramowania ochronnego. Czasami nawet najlepsze technologie nie mogą się równać z błędem ludzkim, co w konsekwencji może skutkować infekcją systemu, zaszyfrowaniem danych, kradzieżą informacji lub innym niepożądanym działaniem.

Więcej o Advanced In-The-Wild Malware Test

Badanie realizowane jest cyklicznie sześć razy w roku i koncentruje się na ocenie skuteczności rozwiązań ochronnych w wykrywaniu i blokowaniu złośliwego oprogramowania działającego w środowisku systemu Windows 11. Celem badania jest identyfikacja silnych i słabych stron testowanych rozwiązań w zakresie wykrywania i neutralizacji aktywnie występujących w w Internecie zagrożeń. Testowi towarzyszy również gromadzenie danych telemetrycznych, które pozwalają na analizę aktualnego krajobrazu zagrożeń oraz technik najczęściej wykorzystywanych przez cyberprzestępców w atakach ukierunkowanych i masowych.

Więcej o AVLab Cybersecurity Foundation

AVLab Cybersecurity Foundation to ceniona organizacja działająca w ramach AMTSO (Anti-Malware Testing Standards Organization) oraz Microsoft Virus Initiative (MVI). Specjalizuje się w podnoszeniu poziomu bezpieczeństwa cyfrowego poprzez szczegółowe testy i analizy rozwiązań zabezpieczających. Eksperci AVLab stosują zaawansowane i realistyczne metody oceny skuteczności oprogramowania ochronnego w rzeczywistych warunkach zagrożeń. Organizacja regularnie aktualizuje swoje protokoły testowe, dzięki czemu dostarcza rzetelne i wartościowe raporty z zakresu cyberbezpieczeństwa, wspierając zarówno użytkowników indywidualnych, jak i przedsiębiorstwa w podejmowaniu świadomych decyzji dotyczących ochrony ich systemów.

Czy ten artykuł był pomocny?

Oceniono: 1 razy