Jeszcze przez dwa lata Adobe Flash Player będzie mącił i tak już nie najczystsze źródło internetowych zasobów, z którego każdego dnia czerpią miliardy osób na całym świecie. Jeżeli jakimś cudem nadal korzystacie z aplikacji Adobe Flash Player, to zalecamy przeprowadzenie pilnej aktualizacji, ponieważ odnotowano pierwsze ataki przy użyciu exploita na podatność CVE-2018-4878.

Firma Adobe podała, że multimedialna platforma zostanie uśmiercona w 2020 roku. Wtedy oficjalnie Flash przestanie być wspierany. Nie jest to żadna strata. Zakręcony kurek z podatnościami na Adobe Flash Player sprawi, że Internet będzie bezpieczniejszy.

CVE-2018-4877 i CVE-2018-4878 dla Adobe Flash Player

Podatność CVE-2018-4877 i CVE-2018-4878 dotyczy wszystkich wersji oprogramowania Flash Player, aż do tej oznaczonej numerem 28.0.0.161 włącznie. Dotyczy to systemów Windows, Linux, Google OS i macOS, ale także Flash Player dla przeglądarek. Na blogu producenta Adobe Security Bulletin czytamy, że luka pozwala na wykonanie kodu w kontekście zalogowanego użytkownika. Ataki, które wykryto do tej pory, wykorzystują makra w dokumentach pakietu Office z wbudowaną treścią Flash. Złośliwe dokumenty są dystrybuowane w kampaniach spamu.

Mamy tutaj do czynienia z makrowirusami, a więc ochrona przed tymi zagrożeniami nie jest trudna i powinna sprowadzać się do najskuteczniejszych sposobów:

- W pierwszej kolejności należy dokładnie analizować otrzymaną wiadomość. Czy można jeszcze nabierać się na e-mailowe oszustwa? Można i niestety w dalszym ciągu ulega im wiele osób.

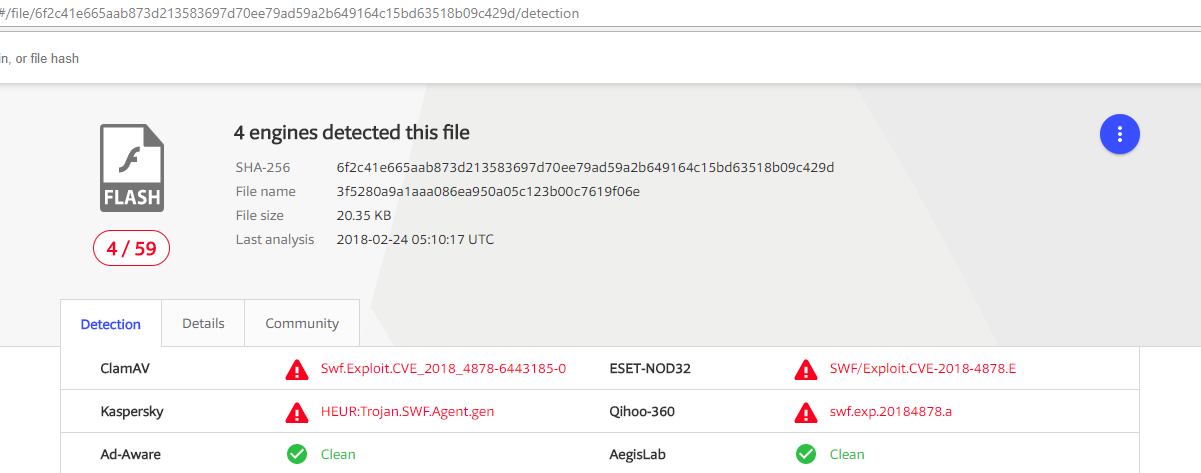

- Rekomendujemy korzystanie z oprogramowania antywirusowego. Wynikiem analizy próbek na VirusTotal dla antywirusów nie zależy się sugerować, ponieważ zastosowane wersje silników antywirusowych niekoniecznie są takie same jak te, które po instalacji chronią nasze komputery.

- Zalecamy przejrzenie zaawansowanych ustawień produktu bezpieczeństwa i włączenie ochrony dla wiadomości e-mail, ochrony przed exploitami oraz ochrony przed makrowirusami (wykrywanie złośliwych dokumentów Office). Każde oprogramowanie antywirusowe, które wspiera ochronę przed złośliwymi dokumentami, może posiadać taką funkcję pod inną nazwą.

- W pakietach biurowych Microsoft Office, Libre Office, WPS Office, Open Office lub innych należy wyłączyć makra na stałe. Jeżeli nie wiecie do czego służą, lub nie korzystacie z nich, warto to zrobić nie tylko na swoim komputerze, ale też na urządzeniach mniej technicznych domowników.

- W sytuacji, kiedy złośliwy plik zostanie uruchomiony, możecie (póki nie jest za późno) wyłączyć komputer i przeskanować dyski twarde za pomocą płyty ratunkowej lub wyspecjalizowanego skanera. Skorzystajcie z Avast Rescue Disk, Bitdefender Rescue Disk, G Data BootMedium, Heise Disinfect lub Kaspersky Virus Removal Tool, ale wcześniej zapoznajcie się z tym testem.

- Bardziej zaawansowanym użytkownikom zalecamy przeniesienie poczty z Wirtualnej Polski, Interii, O2 i tym podobnych do dostawcy, który gwarantuje znacznie lepszą ochronę przed spamem, np. Gmail, Outlook, Zoho Mail.

Czy ten artykuł był pomocny?

Oceniono: 0 razy