Microsoft, jeszcze na konferencji Ignite trzy miesiące temu zaprezentował działanie swojego najnowszego narzędzia służącego do zaawansowanej analizy zagrożeń – Microsoft Advanced Threat Analytics (ATA), które w sierpniu zostanie publicznie udostępnione dla administratorów, którzy będą chcieli dodatkowo zabezpieczyć wrażliwe firmowe dane.

Osobą odpowiedzialną za prowadzenie projektu Advanced Threat Analytics jest Idan Plotnik, założyciel i CEO izraelskiej firmy Aorato przejętej w listopadzie 2014 roku przez Microsoft za 200 milionów dolarów. Dzięki przejęciu Aorato, Microsoftowi udało się skorzystać z patentów i opracować narzędzie oparte o maszynowe uczenie się i wykrywanie w czasie rzeczywistym wszelkich anomalii systemowych, które mogłyby wskazywać na potencjalną aktywność podejrzanego ruchu sieciowego przechodzącego przez firewalle, urządzenia klasy UTM i przełączniki.

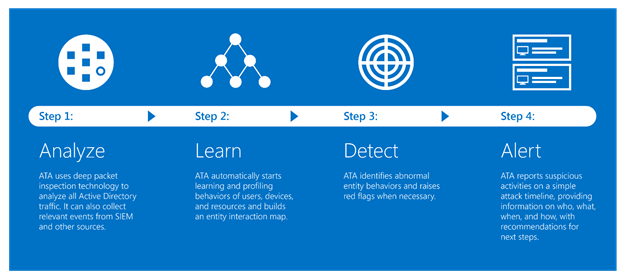

ATA do działania wykorzystuje szereg metod identyfikacji, raportowania oraz ostrzegania przed atakami w środowisku roboczym, zanim nieznane „akcje” spowodują poważne szkody lub wytransferowanie większości poufnych dokumentów „na zewnątrz”. Jedną z takich metod jest zaimplementowana technologia skanowania pakietów sieciowych DPI (Deep Packet Inspection), która stosowana jest przed niektórych dostawców sieci Internet. DPI działa w warstwie aplikacji w modelu sieci OSI (w tym przypadku „integruje się” z ruchem sieciowym z Active Directory) i pozwala wykryć oraz blokować pakiety z określonych danych lub ładunki (ang. payload), które za pomocą tradycyjnego filtrowania pakietów nie mogłyby zostać zidentyfikowane.

ATA wykrywa nieprawidłowe zachowanie użytkownika, a właściwie działających procesów i usług z uprawnieniami aktualnego zalogowanego pracownika konta AD poprzez analizę behawioralną, która może pełnić rolę strażnika i ostrzec przed potencjalnymi zaawansowanymi atakami sieciowymi. Podejrzana aktywność wykrywana jest np. na podstawie logowania się do aplikacji / systemów w nieodpowiednich godzinach pracy lub podczas wysyłania haseł przez różne protokoły komunikacyjne. ATA na podstawie zapisanej analizy tworzy wykresy i podpowiada administratorom, na które elementy infrastruktury sieciowej należy zwrócić szczególną uwagę.

ATA do działania wykorzystuje analizę opartą o reguły wykrywania zaawansowanych ataków w czasie rzeczywistym. Według Microsoftu, narzędzie Advanced Threat Analytics jest w stanie wykryć ataki Pass-the-Ticket, Pass-the-Hash, Overpass-the-Hash, Forged PAC (MS14-068), Remote execution, Golden Ticket, Skeleton key malware, Reconnaissance i Brute Force.

Ponadto ATA potrafi zidentyfikować źle skonfigurowane urządzenia pod kątem zabezpieczeń i ostrzec, zasugerować zmianę ustawień, wyłączenia niektórych portów, skorzystanie z nowszych i wolnych od luk wersji protokołów wymiany informacji.

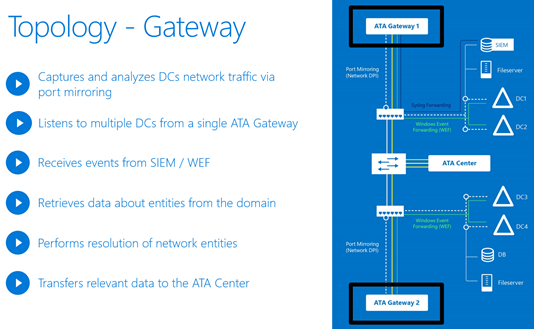

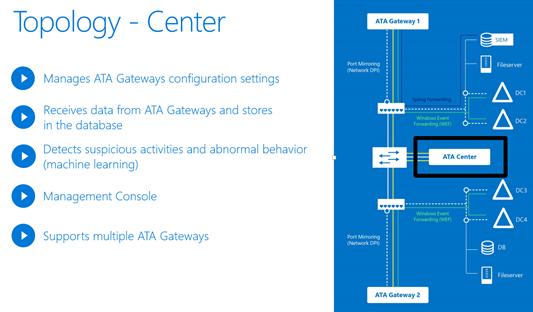

Advanced Threat Analytics w rzeczywistości to serwer z zainstalowanym ATA zbierającym przesyłane pakiety z przełączników sieciowych. Wspomaga dublowanie datagramów i monitorowanie sieci. Z kolei ATA Center to zarządca rozwiązania, za pomocą którego możliwa jest konfiguracja ATA oraz zbieranie danych z ATA Gateway wykorzystywanych do ostrzegania i raportowania.

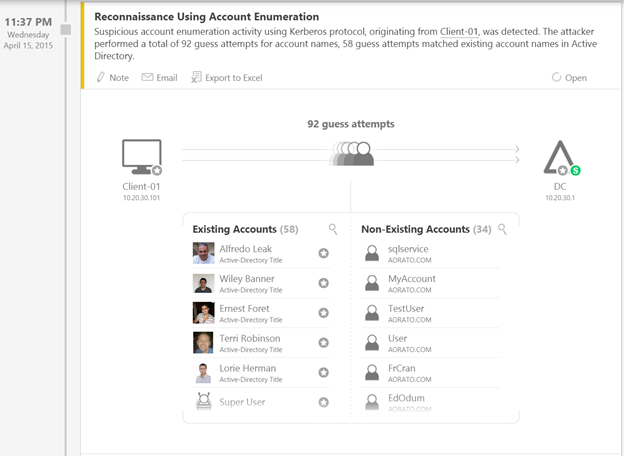

A oto przykładowy proces rozpoznawczy ataku, w którym atakujący próbuje zalogować się poprzez protokół uwierzytelniania i autoryzacji Kerberos. 58 użytkowników zostało rozpoznanych w Active Directory, ale 34 akcje to podejrzane próby logowania na nieistniejące konta lub konta „testowe”.

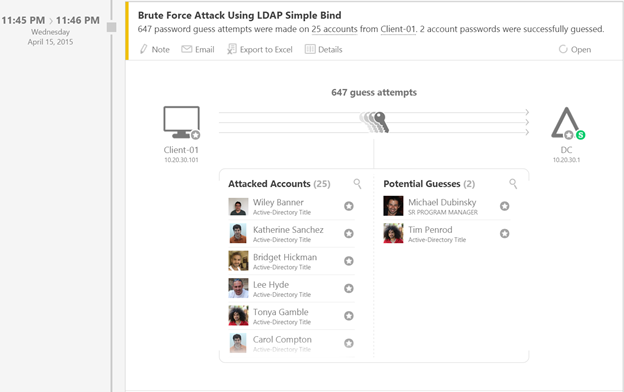

Atakujący próbuje zalogować do istniejących kont w AD odgadując hasło metodą słownikową.

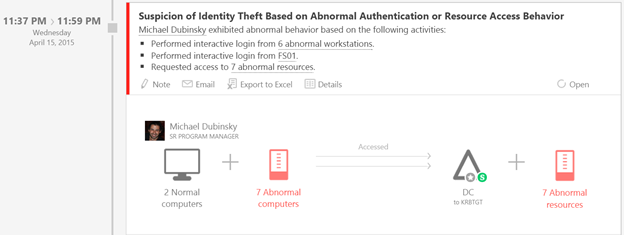

Pozyskane hasło może pozwolić atakującemu zalogować się do różnych maszyn, jednak próby zalogowania się na inne komputery zostały zidentyfikowane przez ATA.

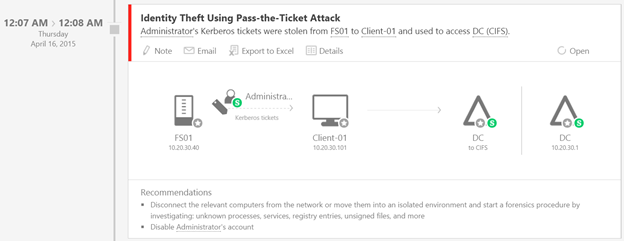

ATA wykrywa podejrzaną aktywność i podpowiada, że dane uwierzytelniające administratora zostały wykradzione i posłużyły do zalogowania się do kolejnych zasobów.

Microsoft twierdzi, że jego rozwiązanie jest proste w instalacji oraz samym użytkowaniu. Administrator nie musi tworzyć żadnych reguł, ani zasad. Wystarczy skonfigurować odpowiednio przekazywanie datagramów z przełączników do ATA Gateway.

Narzędzie Advanced Threat Analytics jest aktualnie w fazie Technical Preview i dostępne do pobrania pod adresem: https://www.microsoft.com/en-us/evalcenter/evaluate-microsoft-advanced-threat-analytics – około 250MB. Jego stabilna wersja planowana jest na sierpnień 2015 roku. ATA do instalacji wymaga Windows Server 2012.

Czy ten artykuł był pomocny?

Oceniono: 0 razy