Zeus znany także jako Zbot, od momentu jego odkrycia w 2007 roku zdążył przekształcić się w potężnego bootnet’a. Zagrożenie to pozwala na kradzież informacji bankowych użytkowników, instalację innego złośliwego oprogramowania oraz inne działania związane z szeroko pojętą cyberprzestępczością. Obecna wersja Zeusa wspiera zarówno protokoły TCP i UDP pozwalając na wszelkie zadania komunikacyjne związane z zarządzaniem i kontrolą, jak również aktualizacją zagrożenia.

Na początku tego miesiąca system monitorowania botnetów Fortinet zarejestrował aktualizację Zeusa.

Krytyczna aktualizacja

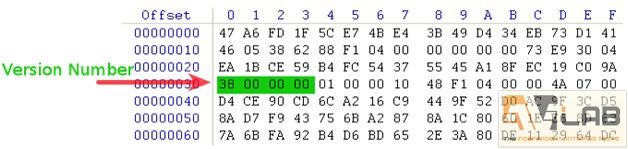

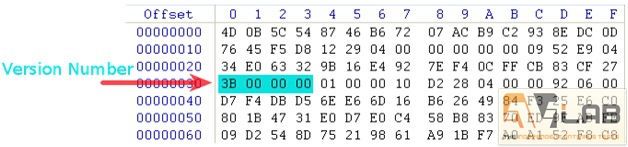

Kiedy zespół Fortinet analizował Zeusa w 2013 roku stwierdzono, że numer wersji odkryty w zaszyfrowanych pakietach aktualizacji oznaczony był numerem wersji 0x38.

Natomiast w dniu 8 kwietnia br. system monitoringu stwierdził, że zaszyfrowany pakiet TCP został zaktualizowany do wersji 0x3B.

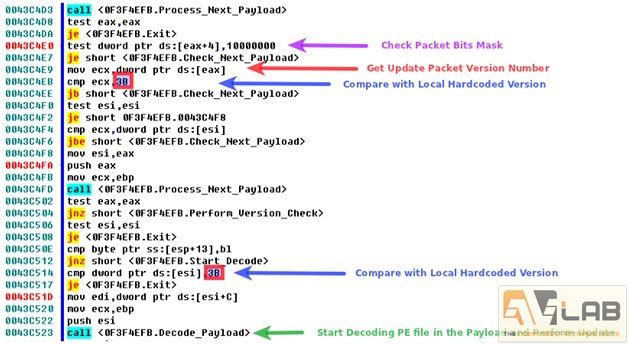

Zeus wyodrębnia numer wersji z pakietu aktualizacji i porównuje go z dotychczasowym numerem. Proces ten wykonywany jest dwukrotnie w celu ustalenia, czy bieżąca instalacja wymaga aktualizacji.

Pakiet z aktualizacją zawiera plik binarny Zeusa, a w momencie, gdy zainstalowana wersja nie jest aktualna następuje jej zdekodowanie.

Jakie zmiany w nowej wersji

Stwierdzono, że nowa wersja umieszcza plik sterownika rootkita w folderze %SYSTEM32%\drivers, którego zadaniem jest ukrycie Zeusa i zapobieganie usunięciu jego plików binarnych oraz wpisów w rejestrze odpowiedzialnych za jego automatyczne uruchamianie.

Wnioski

Jak widzimy zagrożenie Zeus łatwo aktualizuje się za pośrednictwem sieci P2P. W porównanych wersjach istnieje luka pomiędzy numerami 0x38 do 0x3B, co może świadczyć, że Zeus aktualizuje się sporadycznie, jednak aktualizacja nie dotyczy wszystkich zagrożonych hostów.

Wdrożenie sterownika, którego zadaniem jest uniemożliwienie usunięcia szkodliwych plików i wpisów w rejestrze sprawia, że pozbycie się zagrożenia z systemu może być trudniejsze niż dotychczas.

Źródło: Fortinet, wkład techniczny He Xu – starszy analityk zagrożeń